2023年 4月

Version 2.0

Cybersecurity and Infrastructure Security Agency

Cybersecurity Division

ZERO TRUST MATURITY MODEL

CYBERSECURITY & INFRASTRUCTURE SECURITY AGENCY

https://www.cisa.gov/resources-tools/resources/zero-trust-maturity-model

はじめに

サイバーセキュリティおよびインフラストラクチャ・セキュリティ庁(CISA)は、サイバーセキュリティプログラムおよび能力の進化と運用を行う連邦民間行政機関(FCEB: Federal Civilian Executive Branch)を支援するなど、サイバーセキュリティリスクの理解、管理、削減に対する国家の取り組みを主導しています。CISAのゼロ・トラスト成熟度モデル(ZTMM)は、急速に進化する環境と技術状況の中で、ゼロ・トラストに関連する継続的なモダナイゼーションを達成するためのアプローチを提供します。このZTMMは、行政命令(EO)14028「国家のサイバーセキュリティの改善」§(3)(b)(ii)1に従って、組織がゼロトラスト・アーキテクチャへの移行計画を設計し実施する際に取り得る経路の1つであり、各機関はゼロトラスト・アーキテクチャ(ZTA)を実施する計画を策定することが求められています。

ZTMM は、EO 14028 で要求された連邦政府機関向けに特別に設計されていますが、すべての組織は、この文書に概説されているアプローチを検討し、採用を検討する必要があります。

1 Exec. Order No. 14028, 86 Fed. Reg. 26633 (May 17, 2021). https://www.govinfo.gov/content/pkg/FR-2021-05-17/pdf/2021-10460.pdf.

取り巻く環境について

最近のサイバー事件は2,3、多くの大企業と同様に、連邦政府全体で効果的なサイバーセキュリティを確保するための幅広い課題を浮き彫りにし、サイバー脅威から国家を守るためには「従来通り」のアプローチではもはや不十分であることを示しています。サイバーリスクを理解し、管理し、低減するための国家的取り組みを主導する上で、CISAは、明確で、実行可能で、リスク情報に基づいたアプローチを用いて、連邦民間行政機関を保護するための新たな課題に対応しなければなりません。新たな脅威に対する十分なサイバー防衛には、脅威を与える側のコストを大幅に増加させ、耐久性とレジリエンスを向上させて完全な運用能力へと迅速に回復させることで、敵に打ち勝つスピードと俊敏性が求められます。

CISAのサイバーセキュリティの使命は、効果的な国家サイバー防衛の推進と実現、国家重要機能のレジリエンスの強化、そしてサイバー空間の安全性を高めるための国家的取り組みを主導することにより、サイバー空間の防衛と安全を図ることです。

堅牢なテクノロジー・エコシステムを実現するために、CISAは重要な役割を担っています。CISAは、FCEB機関全体のサイバーの情報収集を行い、.govドメインを保護し、連邦民間行政機関、重要インフラの所有者および運営者、ならびに業界パートナーを支援して、重大なサイバー事件を管理するという重要な役割を担っています。CISAは、既知または疑いのあるサイバー脅威を防御・軽減する能力を維持していますが、脅威の動向が変化し、新技術や新製品が採用されることで、新たな課題が生じています。

EO 14028は、連邦政府のサイバーセキュリティ近代化に対する新たなコミットメントと優先順位を示すものです。

EO 14028は、他の政策命令の中でも、ゼロトラストを連邦政府に望ましいセキュリティモデルとして採用し、FCEB機関にZTAを実施するための計画を策定するよう求めました。典型的な計画は、機関の現在のサイバーセキュリティの状態を評価し、ZTAを完全に導入するための計画を立てるものです。CISAのZTMMは、連邦政府のサイバーセキュリティとリスク低減に関する主導機関として、各機関のゼロトラスト戦略の策定と実施計画の継続的な進化を支援し、CISAの各種サービスが機関全体でゼロトラストソリューションを支援できる方法を提示しています。

OMB Memorandum M-22-09, “Moving the U.S. Government Toward Zero Trust Cybersecurity Principles” 4は、ZTMM に概説されている柱に沿って、連邦政府が採用すべき具体的行動を詳述しています。この覚書は、連邦政府のZTA戦略を定め、FCEBの防御を強化するために、2024会計年度末までにサイバーセキュリティの目標を達成することを各機関に要求しています。CISAは、M-22-09の各機関に対する方向性にさらに沿うように、ZTMMを改訂しました。FCEB機関は、ゼロ・トラスト戦略の策定・実施と並行して、この覚書を見直す必要があります。

2 DHS CISA. Emergency Directive 21-01- Mitigate SolarWinds Orion Code Compromise.

https://www.cisa.gov/emergency-directive-21-01.

3 DHS CISA. Emergency Directive 21-02 – Mitigate Microsoft Exchange On-Premises Product Vulnerabilities.

https://www.cisa.gov/emergency-directive-21-02.

4 OMB Memo M-22-09. Moving the U.S. Government Towards Zero Trust Cybersecurity Principles. January 26,2022.

https://www.whitehouse.gov/wp-content/uploads/2022/01/M-22-09.pdf.

ゼロ・トラストとは何か?

米国国立標準技術研究所(NIST)の特別刊行物(SP)800-207は、ゼロトラストおよびZTAの運用上の定義を以下のように定めています:

ゼロトラストは、ネットワークが危険にさらされているとみなされる状況下で、情報システムおよびサービスにおいて、正確かつ最小の権限でリクエストごとのアクセス判断を実施する際に不確実性を最小化するために設計された概念およびアイデアの集合体である。5

ZTAは、ゼロトラストの概念を用いた企業のサイバーセキュリティ計画であり、コンポーネント連携、ワークフロー計画、アクセスポリシーを包含している。

したがって、ゼロトラストエンタープライズとは、ZTA 計画の成果として企業に導入されたネットワークインフラ(物理および仮想)および運用ポリシーのことです5。

SP 800-207 は、ZT の目標が「データやサービスへの不正アクセスを防止し、アクセス制御の実施を可能な限り細かくすること」であると強調しています。同様に、国家安全保障通信諮問委員会(NSTAC)は、ゼロトラストを「いかなるユーザーや資産も暗黙のうちに信頼されることはないという考えを前提としたサイバーセキュリティ戦略」と表現しています。そのため、企業の境界で行われる1回の認証で、機密情報へのアクセスをユーザーに許可してはならないのです。その代わりに、各ユーザー、デバイス、アプリケーション、およびトランザクションを継続的に検証する必要があります」6 ゼロトラストは、ロケーション中心のモデルから、ユーザー、システム、アプリケーション、データ、および時間とともに変化する各資産のきめ細やかなセキュリティコントロールを備えたアイデンティティ、コンテキスト、およびデータ中心のアプローチへの移行を意味します。このシフトは、セキュリティポリシーの開発、実装、実施、および進化をサポートするために必要な可視性を提供します。基本的に、ゼロトラストは、組織のサイバーセキュリティの哲学と文化を変える必要があるでしょう。

ゼロトラストへの道は段階的なプロセスであり、実施には何年もの歳月を要するかもしれません。

当初は、必要な機能やサービスを実装するために、追加コストが発生することが多い;しかし、長期的には、ゼロトラストによって、企業全体に「一律」のセキュリティ投資を行うのではなく、最も重要なデータやサービスに対してより適切なセキュリティ投資の割り当てができるようになります。

5 NIST SP 800-207: Zero Trust Architecture. 2020.

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-207.pdf.

6 The President’s National Security Telecommunications Advisory Committee. Report to the President on Zero Trust and Identity Management. February 2022.

https://www.cisa.gov/sites/default/files/publications/NSTAC%20Report%20to%20the%20President%20on%20Zero%20Trust%20and%20Trusted%20Identity%20Management.pdf.

ゼロトラスト導入の課題

連邦政府は、多くの大企業と同様に、ZTAを導入する上でいくつかの課題に直面しています。

レガシーシステムは、固定的な属性に基づいてアクセスや認可が頻繁に評価されない「暗黙の信頼」に依存していることが多く、これはZTAにおけるアダプティブな信頼性評価の基本原則と矛盾しています。暗黙の信頼に基づいて構築された既存のインフラストラクチャは、ゼロトラストの原則により合致するようにシステムを変更するための投資が必要となります。さらに、テクノロジーの進化に伴い、新たなソリューションや、ゼロトラスト目標を達成するための最善の方法についての継続的な議論も重要です。

ゼロトラストの採用には、設計目標を効果的に達成し、サイバーセキュリティ態勢を改善するために、連邦政府全体のシニアリーダーシップ、ITスタッフ、データおよびシステム所有者、およびユーザーの関与と協力が必要です。連邦政府のサイバーセキュリティの近代化には、各機関が縦割りでサイロ化したITサービスやスタッフを、共通のアーキテクチャとガバナンスポリシーに対する全機関の賛同を得て、ゼロトラスト戦略のコーディネーションとコラボレーションのコンポーネントに移行することが必要です。これには、現在および将来のクラウド技術採用計画も含まれます7。

連邦政府機関は、それぞれ異なる出発点からゼロトラストへの道を歩み始めています。しかし、どのような出発点であっても、ゼロトラストの導入に成功すれば、生産性の向上、エンドユーザー体験の向上、ITコストの削減、柔軟なアクセス、セキュリティの強化など、数多くのメリットがもたらされます。

7 Agencies should review CISA’s, United States Digital Services’, and FedRAMP’s jointly authored Cloud Security Technical Reference Architecture for additional guidance on recommend approaches to cloud migration and data protection. Cloud Security Technical Reference Architecture v.2 (cisa.gov).

ゼロ・トラスト成熟度モデル

ZTMMは、5つの柱からなる実装の勾配を表しており、最適化に向けて時間をかけて少しずつ前進していくことができます。図1に示すように、「アイデンティティ」「デバイス」「ネットワーク」「アプリケーションとワークロード」「データ」の5つの柱があります。各柱には、以下の横断的な機能に関する一般的な詳細が含まれています:「 可視化と分析」、「自動化とオーケストレーション」、「ガバナンス」です。

図1:ゼロトラスト成熟度モデルの柱8

CISAのZTMMは、ゼロトラストへの移行をサポートするための数ある道筋のうちの一つです。

この成熟度モデルの開発には、ZTAのさまざまな出版物が参考になりました(詳細はセクション6を参照)。

このモデルは、NIST SP 800-207に概説されているゼロトラストの7つの信条を反映しています:

- すべてのデータソースとコンピューティングサービスは、リソースとみなされる。

- ネットワークの場所に関係なく、すべての通信が安全である。

- 個々の企業リソースへのアクセスは、セッション単位で許可される。

- リソースへのアクセスは、動的なポリシーによって決定される。

- 企業は、所有するすべての資産及び関連する資産の完全性及びセキュリティ態勢を監視及び測定する。

- すべてのリソースの認証と認可は動的であり、アクセスが許可される前に厳格に実施される。

- 企業は、資産、ネットワークインフラ、および通信の現状について可能な限り多くの情報を収集し、セキュリティ態勢を改善するために使用する。

各機関が最適なゼロトラストの実装に向けて移行するにつれ、関連するソリューションは、柱をより完全に統合し、ポリシー決定をより動的に実施する自動化されたプロセスやシステムにますます依存していきます。各柱は独自のペースで進展し、柱間の調整が必要になるまで、他の柱よりも早く進展する可能性があります。しかし、この調整は、互いに、そして企業全体の環境に適合する能力と信頼関係があって初めて達成できるものです。これにより、ゼロトラストへの段階的な進化が可能となり、コストを前もって支払うのではなく、時間をかけて配分できるようになります。

NIST のゼロトラストへの移行ステップに合わせ、各機関はゼロトラストに投資する前に、現在の企業システム、リソース、インフラ、人員、およびプロセスを評価する必要があります9。

この評価は、ゼロトラストの成熟度をさらに高めるための既存の能力、および優先順位をつけるべきギャップを特定する上で、各機関を支援することができます。また、きめ細かい最小権限のアクセス制御を可能にし、さらなるリスクを軽減するために、各柱の能力を調整する機会を計画することができます。10

トラディショナルからの出発点において、初歩、高度、最適の3段階に進むZTMの旅は、連邦政府のZTA導入を促進するものです。各段階に進むと、採用にあたっては、より高いレベルの保護、ディテール、そして難易度が要求されます。

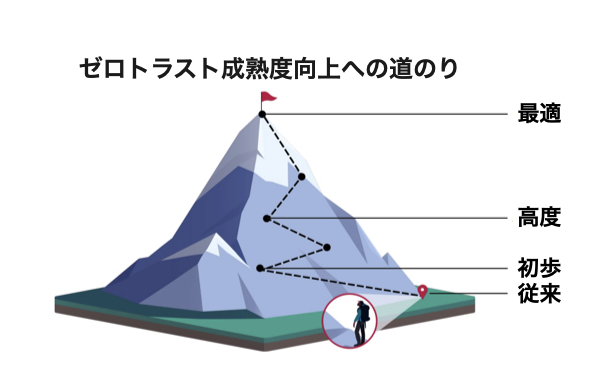

図2:ゼロトラスト成熟度向上への道のり

図2に見られるように、各機関は、ゼロトラスト成熟度が複数の柱にまたがり、また各柱の中で進行するにつれて、求められる取り組みのレベルや実現するメリットが大幅に増加することを期待しなければなりません。各機関は、ZTAの旅を描きながら、特定のミッションのニーズに合わせて柱の成熟度を高め、他の柱でのさらなる成長をサポートする機会を探るべきです。図 3 は、従来のエンタープライズから、よりダイナミックなアップデート、自動化されたプロセス、統合された機能、および(成熟度モデルで説明されている)最適な段階にあるその他の特性を備えた将来の状態へと、時間の経過とともに望ましい機関の進化を示すものです。

これらの段階はダイナミックで指数関数的に成長するため、ある成熟段階から他の段階への計画は、時間の経過とともに範囲や影響が変化する可能性があります。

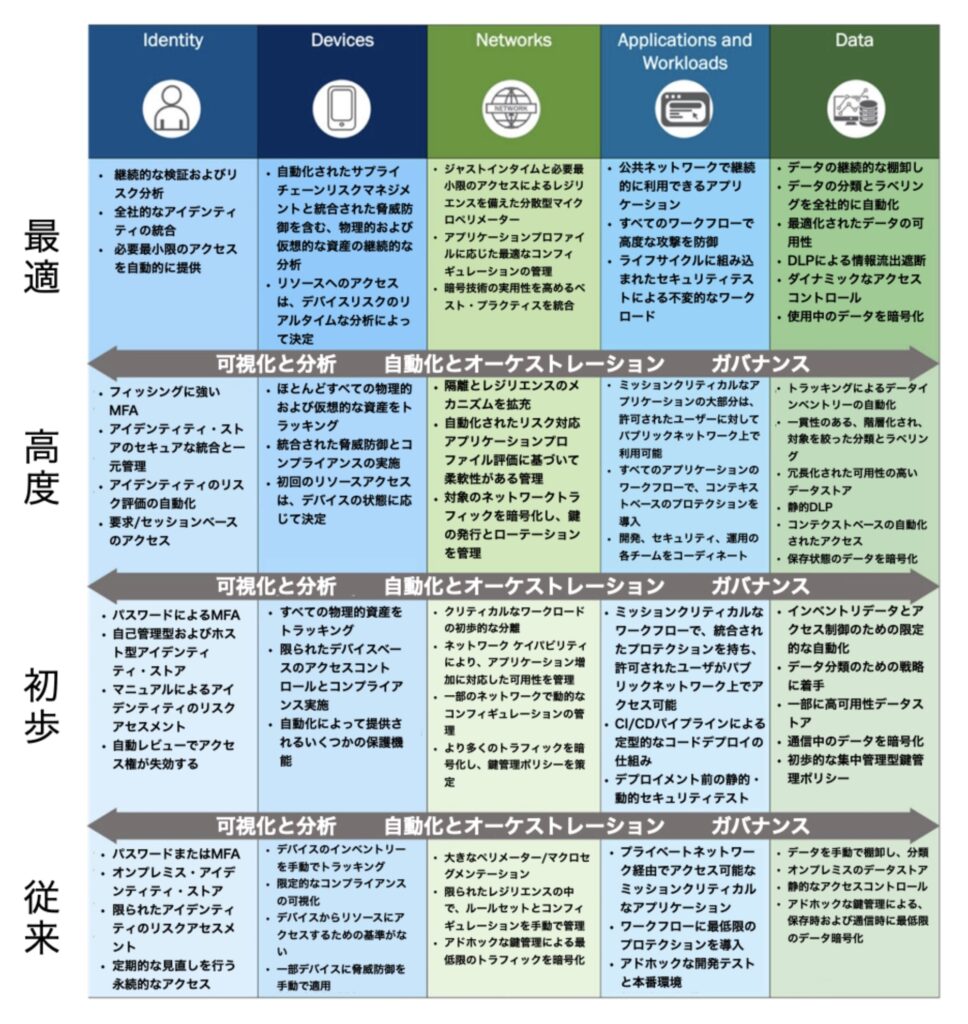

図4は、ZTMMの基本的な概要を示したもので、各柱と各成熟度段階における柱固有の機能の主要な側面を含んでいます。

図3:ゼロトラスト成熟度の発展段階

各機関は、各段階の以下の指導基準を用いて、ゼロトラスト技術の各柱の成熟度を特定し、成熟度モデル全体に一貫性を持たせるべきです:

従来の手作業によるライフサイクル(策定から廃止まで)と属性(セキュリティとログ)の割り当て、静的なセキュリティポリシーとソリューションで一度に一つの柱に対応し、外部システムに対して個々の依存関係を有している、プロビジョニング時のみ最小権限を確立、ポリシー執行の柱がサイロ化、手作業による対応と軽減策の展開、依存関係、ログ、遠隔監視の連携に制限があります。

- 初歩 – 属性割り当ての自動化、ライフサイクルの構成、ポリシーの決定と実施、外部システムとの統合による柱をまたぐソリューションの初期化を開始;

プロビジョニング後の最小権限への変更にある程度対応し、内部システムの可視性を集約する。 - 高度-該当する場合、ライフサイクルおよび構成とポリシーの割り当てを自動制御し、柱をまたいで調整する。集中的な可視化とアイデンティティ制御、柱をまたいで統合されたポリシー実施、事前に定義された緩和策への対応、リスクと姿勢の評価に基づく最小権限の変更、企業全体の情報把握への取り組み(外部のホストリソースを含む)。

- 最適 – 完全に自動化された、ジャストインタイムのライフサイクルと資産およびリソースへの属性の割り当て、自動化/監視トリガーに基づく動的ポリシーによる自動報告、資産とその依存関係に対する動的最小権限アクセス(必要十分かつ最大範囲)、連続監視による柱にまたがる相互運用、包括的状況認識機能を備えた一元的な可視化。

図4は、ZTMMの全体像を示したもので、各柱と各成熟段階における柱固有の機能の主要な部分を表しています。

これらの成熟段階と各柱に関連する詳細により、機関は ZTA に向けて前進するために必要な投資を評価し、計画し、維持することができます。サブセクション 5.1-5.6 は、5 つの異なる柱にまたがるゼロトラストへの移行を支援するための主要な情報を提供します: アイデンティティ、デバイス、ネットワーク、アプリケーションとワークロード、およびデータです。また、各柱には、その柱とモデル全体の統合をサポートするための「可視性と分析」、「自動化とオーケストレーション」、「ガバナンス」機能に関する一般的な詳細も含まれています。

これらの3つの横断的な能力は、以下の説明に基づいて、柱をまたぐ機能の相互運用性をサポートする活動を示しています:

- 可視性とアナリティクス(Visibility and Analytics): 可視性と分析:可視性とは、企業全体の環境の特性やイベントから生じる観測可能な成果物を指す11 。サイバー関連のデータ分析に焦点を当てることで、政策決定への情報提供、対応活動の促進、リスクプロファイルの構築により、事故発生前に予防的なセキュリティ対策を講じることができる12。

- 自動化とオーケストレーション: 自動化とオーケストレーション:ゼロトラストは、製品やサービス全体のセキュリティ対策機能をサポートする自動化されたツールやワークフローをフル活用する一方で、そうした機能、製品、サービスの開発プロセスに対する監視、セキュリティ、相互作用を維持する。

- ガバナンス: ガバナンスとは、ゼロトラストの原則と連邦政府の要求事項の遂行を支援するために、機関の事業体を管理し、セキュリティリスクを軽減するために、柱内外に渡って、機関のサイバーセキュリティ方針、手順、およびプロセスの定義と関連する実施を指します13。

ZTMM は、連邦政府にとって重要なサイバーセキュリティの多くの側面をカバーしているが、インシデント対応に関連する活動、ロギング、監視、警告、フォレンジック分析、リスク受容、復旧などのサイバーセキュリティの他の側面は扱っていません14。企業のサイバーセキュリティ態勢管理の他の側面やベストプラクティスは、成熟度モデルの機能内に明示的に含まれない。成熟度モデルは排除することを意図していないが、運用技術に特有の課題、15 特定の種類のモノのインターネット(IoT)デバイス、16 あるいはデセプションプラットフォーム、認証型ウェブアプリケーションファイアウォール、行動分析などの新しい技術を広く取り込むことには対応していません。ゼロ・トラスト・ソリューションに機械学習や人工知能の機能を最適に組み込むための推奨事項などの方法論は、このモデルには含まれない。成熟した機関は、各柱の成熟に伴い、不正アクセスや変更を検出するために、セキュリティ機能、基盤インフラ、ポリシーのパフォーマンスと整合性を監視・評価するための措置を講じる必要があります。各機関は、不正利用の新たな機会を作ったり、セキュリティ・プロトコルを弱めたりしないよう注意する必要があります。連邦政府全体のスケールでソフトウェアとハードウェアシステムの完全性を効果的に保証するためには、研究開発が必要です17,18,19。

ZTAの導入を計画する際、組織はリスク、ミッション、連邦政府の要件、運用上の制約を含む要因に基づいて決定する必要があります。

このモデルは、一般的に連邦政府による単一管理ドメインまたは認証の範囲に合わせているが、組織は、外部パートナー、利害関係者、サービスプロバイダーとの連携や依存が、ZTAにどのように影響するかについても評価する必要があります20。

この成熟度モデルは、厳格な要件セットとしてではなく、各機関が ZTA を適切に実装し、包括的に改善されたサイバーセキュリティ態勢を採用するための一般的なガイドとして捉える必要があります。

8 This illustration was inspired by Figure 1 of the American Council for Technology (ACT) and Industry Advisory Council (IAC) “Zero Trust Cybersecurity Current Trends,” (2019). https://www.actiac.org/system/files/ACTIAC%20Zero%20Trust%20Project%20Report%2004182019.pdf.

9 NIST White Paper. Planning for a Zero Trust Architecture: A Planning Guide for Federal Administrators.

https://csrc.nist.gov/publications/detail/white-paper/2022/05/06/planning-for-a-zero-trust-architecture/final.

10 See AC-6 in NIST SP 800-53 Revision 5.

https://csrc.nist.gov/publications/detail/sp/800-53/rev-5/final.

11 See CISA’s extensible Visibility Reference Framework (eVRF) Guidebook:https://www.cisa.gov/blog/2022/04/19/scuba-it-means-better-visibility-standards-and-security-practicesgovernment-cloud.

12 Agencies should review OMB Memo M-21-31, Improving the Federal Government’s Investigative and Remediation Capabilities Related to Cybersecurity Incidents (August 27, 2021) for further guidance on logging requirements as they make decisions and investments for visibility needs.

https://www.whitehouse.gov/wpcontent/uploads/2021/08/M-21-31-Improving-the-Federal-Governments-Investigative-and-RemediationCapabilities-Related-to-Cybersecurity-Incidents.pdf.

13 Based on the Governance function of the Identify category of the NIST Cyber Security Framework Version 1.1:https://www.nist.gov/cyberframework/framework.

14 Backups are included within the Data Pillar; however, for detailed guidance on data integrity and recovery, Agencies should consult NIST SP 1800-11: https://csrc.nist.gov/News/2020/sp-1800-11-data-integrity-ransomwarerecovery.

15 NIST. Guide to Operational Technology Security: NIST Requests Comments on Draft SP 800-82r3. April 2022.

https://csrc.nist.gov/News/2022/guide-to-operational-technology-ot-security.

16 NIST. Cybersecurity for IoT Program.

https://www.nist.gov/itl/applied-cybersecurity/nist-cybersecurity-iotprogram.

17 NIST NCCOE: Supply Chain Assurance.

https://www.nccoe.nist.gov/supply-chain-assurance.

18 NIST NCCOE: Software Supply Chain and DevOps Security Practices.

https://www.nccoe.nist.gov/projects/software-supply-chain-and-devops-security-practices.

19 Agencies should review the information and resources available for Software Bill of Materials (SBOM) and Vulnerability Exploitability eXchange (VEX) as community advancements continue at: https://www.cisa.gov/sbom.

20 These considerations span pillars and functions such as trusting credentials, assessing supply chains, differences in data categorization, policy exceptions, variations in risk thresholds, and more.

アイデンティティ

アイデンティティとは、人以外のエンティティを含む、組織のユーザーまたはエンティティを一意に記述する属性または属性の集合を指す。

組織は、必要以上のアクセスを許可することなく、適切な目的のために適切なタイミングに適切なリソースへのユーザとエンティティのアクセスを確保し、実施する必要があります。組織は、企業全体で可能な限りアイデンティティ、クレデンシャル、およびアクセス管理ソリューションを統合して、強力な認証を実施し、状況に応じた承認を与え、組織のユーザおよびエンティティのアイデンティティ・リスクを評価する必要があります。組織は、必要に応じてアイデンティティ・ストアおよび管理システムを統合し、企業のアイデンティティおよび関連する責任と権限の認識を強化します。

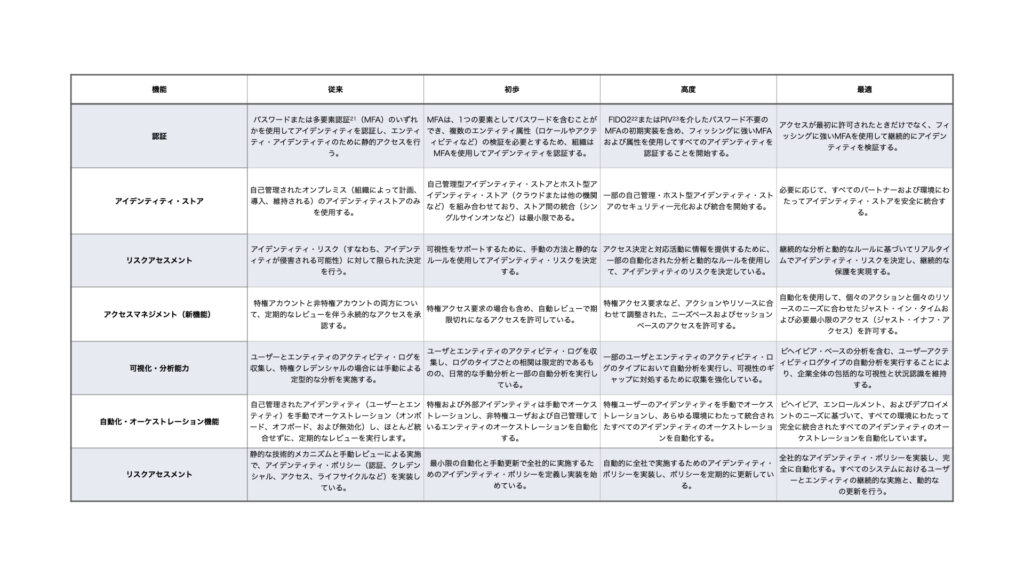

表 2 は、ゼロトラストに関連するアイデンティティ機能と、「可視性と分析」、「自動化とオーケストレーション」、および「信頼性」に対する考慮事項を示しています。アイデンティティの文脈でガバナンスを考えます。

表 2: アイデンティティの柱

21 CISA resources for MFA available at: https://www.cisa.gov/mfa.

22 FIDO2 is a set of protocols developed in collaboration by the Fast IDentity Online (FIDO) Alliance and World Wide Web Consortium (W3C). FIDO2 is designed to enable easy, secure, and passwordless authentication. This approach leverages W3C’s WebAuthn protocol and the FIDO Alliance’s Client to Authenticator Protocol (CTAP) protocol.

FIDO Alliance. FIDO Alliance – Open Authentication Standards More Secure than Passwords. https://fidoalliance.org/.

World Wide Web Consortium. Web Authentication: An API for accessing Public Key Credentials. https://www.w3.org/TR/2021/REC-webauthn-2-20210408/.

FIDO Alliance. Client to Authenticator Protocol. Proposed Standard, June 2021. https://fidoalliance.org/specs/fido-v2.1-ps-20210615/fido-client-toauthenticator-protocol-v2.1-ps-errata-20220621.html.

23 Personal Identity Verification. A PIV credential is a U.S. federal government-wide credential used to access federally controlled facilities and information

systems at the appropriate security level. https://playbooks.idmanagement.gov/piv/.