この共同勧告は、米連邦捜査局(FBI)、サイバーセキュリティおよびインフラセキュリティ局(CISA)、米財務省(Treasury)により、北朝鮮(正式名称:朝鮮民主主義人民共和国)が暗号通貨にもたらすサイバー脅威を明らかにし、緩和策を提示するために分析を行いました。FBI、CISA、財務省は、米国政府のパートナーと協力し、北朝鮮の国家に支援されたATP攻撃を用いるLazarus Groupは、暗号通貨取引所や金融サービスなどの個人と企業をターゲットにして、暗号通貨の盗難を目的としたマルウェアを含む暗号通貨取引アプリケーションの配布を行っていると分析しています。

AppleJeus: Analysis of North Korea’s Cryptocurrency Malware

Lazarus Groupは、昨年1年間だけでも30カ国以上の組織を標的として暗号通貨を窃取しており、暗号通貨取引アプリケーションの改変を、北朝鮮に対する国際的な制裁を回避するための手段とみなしているようです。そして、このアプリケーションによって、暗号通貨取引を行う企業に侵入し、被害者の口座から暗号通貨を盗み出すことができるのです。FASTCash 2.0: North Korea’s BeagleBoyz Robbing Banks と Guidance on the North Korean Cyber Threat で紹介されているように、北朝鮮の国家に支援されたLazarus Groupは、暗号通貨の取引所やアカウントを標的とし、数億ドルの暗号通貨を盗んでロンダリングしています。米国政府は、北朝鮮政府による悪質なサイバー活動を”HIDDEN COBRA”と呼んでいます。HIDDEN COBRAの活動の詳細について https://www.us-cert.cisa.gov/northkorea 。

米国政府は、北朝鮮政府が暗号通貨の盗難を目的として使用するマルウェアおよびIOC(indicators of compromise)を特定しました。サイバーセキュリティ業界では、この活動を”AppleJeus”と呼んでいます。本レポートでは、AppleJeusマルウェアを詳細に解説しています。北朝鮮は、少なくとも2018年以降、暗号通貨取引プラットフォームを装ったAppleJeusマルウェアを使用しています。悪意のあるアプリケーションは大部分がWindowsとMacで見つかっており、正規の暗号通貨取引会社に見えるため、個人を騙してフィッシングサイトからサードパーティ製のアプリケーションとしてダウンロードさせます。HIDDEN COBRAは、正規のWebサイトから感染させるだけでなく、フィッシング、ソーシャルネットワーキング、ソーシャルエンジニアリングの技術を使用してユーザーを誘い、マルウェアのダウンロードを促します。

AppleJeus マルウェアおよび関連する IOC の詳細については、以下のマルウェア解析レポート (MAR) を参照してください。

- MAR-10322463-1.v1: AppleJeus – Celas Trade Pro

- MAR-10322463-2.v1: AppleJeus – JMT Trading

- MAR-10322463-3.v1: AppleJeus – Union Crypto

- MAR-10322463-4.v1: AppleJeus – Kupay Wallet

- MAR-10322463-5.v1: AppleJeus – CoinGoTrade

- MAR-10322463-6.v1: AppleJeus – Dorusio

- MAR-10322463-7.v1: AppleJeus – Ants2Whale

本レポートのPDF版はこちらをご覧ください。

技術的な詳細

北朝鮮政府は、2018年にマルウェアが最初に発見されて以来、複数のバージョンのAppleJeusを使用してきました。本セクションでは、以下の7つのバージョンについて概説します。上記のMARには、これらのバージョンに関するさらなる技術的な詳細が記載されています。当初、HIDDEN COBRAの攻撃者は、正規の暗号通貨取引プラットフォームをホストしているように見えるWebサイトを使用して被害者にAppleJeusを感染させていましたが、現在は、フィッシング、SNS、ソーシャルエンジニアリングの手法など、他の初期感染ベクターも使用して、ユーザーにマルウェアをダウンロードさせようとしています。

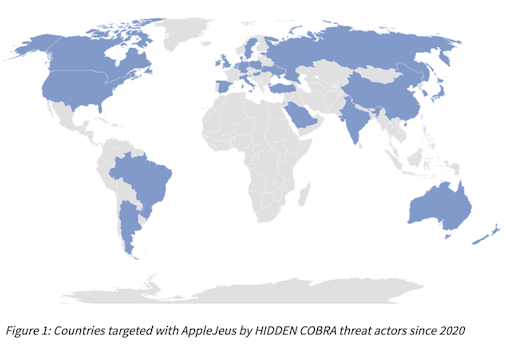

標的となる国

HIDDEN COBRAの攻撃者は、エネルギー、金融、政府、産業、技術、通信など、さまざまな分野の機関をAppleJeusマルウェアで標的にしてきました。2020年1月以降は以下の国々を標的にしています。アルゼンチン、オーストラリア、ベルギー、ブラジル、カナダ、中国、デンマーク、エストニア、ドイツ、香港、ハンガリー、インド、アイルランド、イスラエル、イタリア、日本、ルクセンブルク、マルタ、オランダ、ニュージーランド、ポーランド、ロシア、サウジアラビア、シンガポール、スロベニア、韓国、スペイン、スウェーデン、トルコ、英国、ウクライナ、米国。

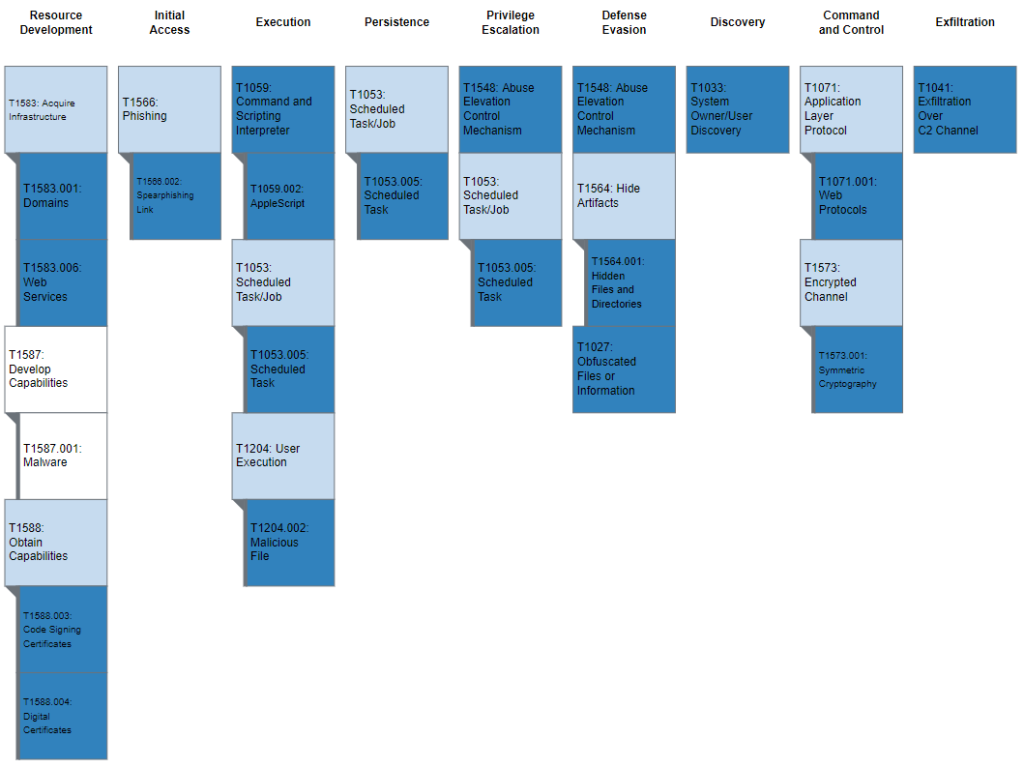

ATT&CKプロファイル ーMITRE ATT&CKを用いて観察された要約を示します。

| 戦術タイトル | テクニックID | テクニックタイトル |

|---|---|---|

| リソース開発[TA0042] | T1583.001 | インフラストラクチャの取得:ドメイン |

| リソース開発[TA0042] | T1583.006 | インフラストラクチャの取得:Webサービス |

| リソース開発[TA0042] | T1587.001 | 機能の開発:マルウェア |

| リソース開発[TA0042] | T1588.003 | 機能の取得:コード署名証明書 |

| リソース開発[TA0042] | T1588004 | 機能の取得:デジタル証明書 |

| 初期アクセス[TA0001] | T1566.002 | フィッシング:スピアフィッシングリンク |

| 実行[TA0002] | T1059 | コマンドおよびスクリプトインタープリター |

| 実行[TA0002] | T1059.002 | コマンドおよびスクリプトインタープリター:AppleScript |

| 実行[TA0002] | T1204.002 | ユーザーの実行:悪意のあるファイル |

| 永続性[TA0003] | T1053.004 | スケジュールされたタスク/ジョブ:起動 |

| 永続性[TA0003] | T1543.004 | システムプロセスの作成または変更:デーモンを起動します |

| 永続性[TA0003] | T1547 | ブートまたはログオンの自動開始実行 |

| 特権昇格[TA0004] | T1053.005 | スケジュールされたタスク/ジョブ:スケジュールされたタスク |

| 防衛回避[TA0005] | T1027 | 難読化されたファイルまたは情報 |

| 防衛回避[TA0005] | T1548 | 昇格制御乱用メカニズム |

| 防衛回避[TA0005] | T1564.001 | アーティファクトを非表示:隠しファイルと隠しディレクトリ |

| 発見[TA0007] | T1033 | システム所有者/ユーザーの発見 |

| 浸透[TA0010] | T1041 | C2チャネルを介した浸透 |

| コマンドアンドコントロール[TA0011] | T1071.001 | アプリケーション層プロトコル:Webプロトコル |

| コマンドアンドコントロール[TA0011] | T1573 | 暗号化されたチャネル |

| コマンドアンドコントロール[TA0011] | T1573.001 | 暗号化されたチャネル:対称暗号化 |

緩和策

ネットワーク内にAppleJeusマルウェアを発見した組織は、直ちに行動を起こす必要があります。初期対応として、以下のステップを踏む必要があります。

- AppleJeusに関連する特定された活動については、直ちにFBI、CISA、または財務省に連絡してください。

- 組織のインシデント対応計画を開始します。

- ウォレットの新しいキーを生成するか、新しいウォレットに移動します。

- 認証の追加レイヤーとして、2要素認証ソリューションを導入します。

- 秘密鍵を別の安全な保管場所に保管するハードウェアウォレットを使用します。

- 侵害されたウォレットから資金を移動するには、このアドバイザリに記載されているマルウェアを使用して資金を送金しないでください。

- すべてのトランザクションをオフラインで形成し、攻撃者がアクセスする前に、短いオンラインセッションで一度にネットワークにブロードキャストします。

- 影響を受けるホストをネットワークから削除します。

- 攻撃者がネットワーク内を横方向に移動し、追加のマルウェアをダウンロードしたと想定します。

- 影響を受けるホストに関連付けられているアカウントのすべてのパスワードを変更します。

- 影響を受けたホストのイメージを再作成します。

- ウイルス対策ソフトウェアをインストールして、ホストの毎日のディープスキャンを実行します。

- アンチウイルスソフトウェアが最新の署名を毎日ダウンロードするように設定されていることを確認してください。

- ホストベースの侵入検知(HIDS)ベースのソフトウェアをインストールし、最新の状態に保ちます。

- すべてのソフトウェアとハードウェアが最新であり、すべてのパッチがインストールされていることを確認してください。

- ネットワークベースのファイアウォールがインストールされているか、最新であることを確認してください。

- ファイアウォールのファームウェアが最新であることを確認してください。

積極的な防御策

AppleJeusマルウェアおよび関連するアクティビティに対する防御策として、以下の推奨事項をご検討ください。

暗号通貨を使用するユーザー

- 暗号通貨関連のアプリケーションのソースを確認する。

- 鍵の保管には複数のウォレットを使用し、ホットストレージとコールドストレージを用いて適切なリスクバランスを取る。

- ユーザーとデバイスの両方の認証に多要素認証メカニズムを備えた保管用アカウントを使用する。

- 暗号通貨の紛失や盗難に対する補償を提供する暗号通貨サービス事業者を利用する。

- 暗号通貨管理専用のデバイスを保有することを検討する。

金融サービス会社

- 連邦金融機関審査委員会(FFIEC)のハンドブック(https://ithandbook.ffiec.gov)、特に情報セキュリティに関連するハンドブックへの準拠を確認する。

- 疑わしいサイバー活動や金融活動を報告する。疑わしい活動報告を通じたサイバーイベントの義務的・自発的報告に関する詳細については、Financial Crimes Enforcement Network (FinCEN) Advisory FIN-2016-A005を参照してください。https://www.fincen.gov/sites/default/files/advisory/2016-10-25/Cyber%20Threats%20Advisory%20-%20FINAL%20508_2.pdf の”Advisory to Financial Institutions on Cyber- Events and Cyber-Enabled Crime”、および https://www.fincen.gov/sites/default/files/shared/314bfactsheet.pdf の”FinCEN’s Section 314(b) Fact Sheet”をご参照ください。

暗号通貨事業者

http://cryptoconsortium.github.io/CCSS/ の Cryptocurrency Security Standard への準拠を確認する。

すべての組織

- CISAのマルウェア解析レポート(https://us-cert.cisa.gov/northkorea)で特定されたIOCを侵入検知システムおよびセキュリティ警告システムに組み込み、疑いのある活動を積極的にブロックまたは通報できるようにする。

- 観察された技術に基づく予防的な ATT&CK の緩和策をまとめた以下の表を参照してください。