待望の日本語訳がPwCコンサルティング合同会社から出ました。

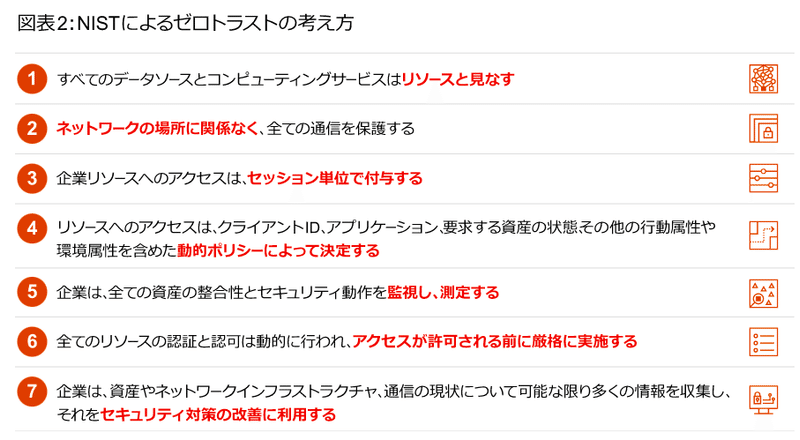

まずはゼロトラストの全体像から・・・。

端的に言えば1と2は対象範囲、3は権限付与、5は監視、6は認証認可、7は改善活動となっており、他の参考文献や情報で知っている方も多いと思われます。ただし4番の属性による動的ポリシー(ABAC)によってアクセスを決定する事は、ご存知ない方が多いと思います。具体的には以下のように記載されております。

リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する組織は、どのようなリソースを持っているか、そのメンバーが誰であるか (またはコミュニティにおけるユーザに関する認証) 、およびそれらのメンバーが必要とするリソースへのアクセスを定義することで、リソースを保護する。ゼロトラストの場合、クライアントアイデンティティには、ユーザアカウント (またはサービスアイデンティティ) と、企業がそのアカウントに割り当てた関連属性、または自動化されたタスクを認証するための機能を含めることができる。リクエストする資産の状態には、インストールされているソフトウェアのバージョン、ネットワークの場所、リクエストの日時、以前に観察された動作、インストールされているクレデンシャル等のデバイスの特性を含めることができる。行動属性には、自動化された主体の分析、デバイスの分析、および観察された使用パターンからの測定された逸脱が含まれるが、これらに限定されない。ポリシーとは、組織が主体、データ資産、またはアプリケーションに割り当てる属性に基づくアクセスルールのセットである。環境属性には、アクセス元のネットワークの場所、時間、報告されたアクティブな攻撃等が含まれる。これらのルールと属性は、ビジネスプロセスのニーズと許容可能なリスクレベルに基づいている。リソースのアクセスとアクションの許可ポリシーは、リソー

ス/データの機密性に基づいて変化する。最小特権の原則により、可視性とアクセス性の観点から制限する。

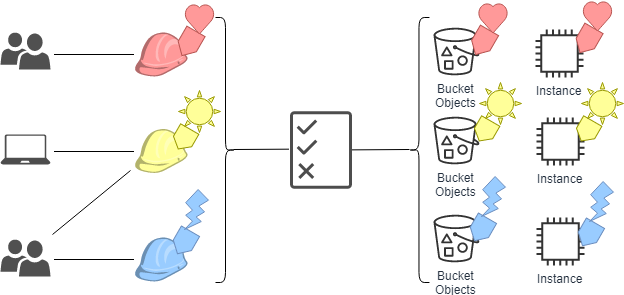

つまり、行動属性(自動化された主体の分析、デバイスの分析、および観察された使用パターンからの測定された逸脱など)や環境属性(アクセス元のネットワークの場所、時間、報告されたアクティブな攻撃等など)から自動的に分析して判断します。これはまだGoogleのByondCorpやAWSのロールベースのポリシー(RBAC)では、NISTのゼロトラストを全て満たしていないことになります。なおRBACについて詳細はこちらで検討しています。

RBACの欠点は全ユーザーを手動でロールと紐付けるため運用コストが高くつくことにあります。例えばActive Directoryのグループポリシーを行動属性や環境属性などに応じて都度最適に設定しなおすことをイメージしてください。

こうしたことから、運用を考慮し属性ベース(ABAC)で分析し自動的にリソースのアクセスを許可を行える仕組みづくりが必要です。具体的にどのような事が実現可能か、AWSが提供するABACについて参考資料があります。

docs.aws.amazon.com

私はゼロトラストが本格的に普及するためには、ABACの実装は不可欠だと考えます。更にABACの判断ロジックは差別化が可能な領域のため、今後各社から様々なアプローチが生み出されると考えます。

例えば極論ですが、本人の行動を生まれた時から全て記録したデータから信用力を属性化できたら究極の判断データになります。もちろん人権的に課題があるため机上の空論ですが、このような信用力の元になるデータを集めるためにABACは想像以上に大きなマーケットを作り出すと思います。

ABACのアプローチについて

余談ですが、将来的なABACのアプローチについて考察してみたいと思います。

定量データ

時系列で表した経歴や現在の位置情報、性別・年齢などの個人情報などから、数値で表すことができる情報を定量データと呼びます。本人の現状を把握するためには欠かせない情報であり、基本的には定量データをもとにして判断します。

定性データ

定量データに対し、数値では表せない情報を定性データと呼びます。本人の人格や行動パターン、あるいは将来的なリスクなど、いわゆる人の様々な可能性を評価するための情報です。定性データだけで信用を判断することは危険ですので、必ず定量データと合わせて判断することが大切です。

さらに、これらの情報は下記2つの評価軸から信用を判断することで、より正確さが向上します。

絶対評価

事前に定められた基準に沿って、本人の信用を判断するための評価軸です。事前に定めた基準値に対して、どれくらいの適合率かを分析します。

相対評価

本人を全体から捉えた際の信用を判断する方法であり、本人が属する家族や組織など、他の人と比較してどれくらい信用できるかを判断します。

このように、異なる観点から情報をとらえ、2つの評価軸から信用を判断することで徹底したリスクマネジメントを実施することができます。