この勧告は、#StopRansomwareキャンペーンの一部であり、ネットワーク防御者向けにランサムウェアのさまざまなバリアント(種類)や脅威アクターに関する情報を提供しています。このキャンペーンは、最新および過去の観察された戦術、技術、手順(TTP)や侵害の指標(IOC)を共有することで、組織がランサムウェアからの保護を強化することを目指しています。stopransomware.gov にアクセスすると、すべての #StopRansomware 勧告を確認できるほか、他のランサムウェアの脅威や無償のリソースについて詳しく知ることができます。

BlackSuitランサムウェア活動に関連するサイバー脅威を軽減するために、組織が今すぐ実施すべき対策

・既知の脆弱性を悪用する攻撃への対策を優先的に強化する。

・ユーザーにフィッシング攻撃の認識と報告を徹底させるためのトレーニングを実施する。

・多要素認証を有効化し、その運用を徹底する。

勧告の更新履歴

この勧告は、2023年3月2日に最初に公開され、その後、2023年11月13日と2024年8月7日に更新されています。

2023年11月13日: この勧告は、「Royal」ランサムウェアに関する新しい戦術、技術、手順(TTP)や侵害の指標(IOC)を共有するために更新されました。

2024年8月7日: この更新では、「Royal」ランサムウェアアクターが「BlackSuit」に改名されたことがネットワーク防御者に通知されています。これに伴い、「BlackSuit」ランサムウェアに関連する新しいTTP、IOC、および検出方法が追加されました。勧告全体で「Royal」という名称は、過去の活動を指す場合を除き「BlackSuit」に置き換えられています。新しい内容や更新内容が明確に示されています。

(2024年8月7日更新)この勧告は、FBIの脅威対応活動および第三者の報告を通じて、2024年7月までに特定されたBlackSuitランサムウェアに関する既知の侵害の指標(IOC)や戦術、技術、手順(TTP)を共有するために発表されました。BlackSuitランサムウェアは、以前「Royalランサムウェア」として知られていたランサムウェアの進化形です。Royalランサムウェアは、2022年9月から2023年6月まで使用されていました。BlackSuitは、Royalランサムウェアと多くのコードの類似点を共有しており、能力が向上しています。

(2024年8月7日更新)BlackSuitランサムウェアは、データの暗号化前にデータを流出させ、被害者に対して恐喝を行います。もし身代金が支払われない場合、被害者のデータがリークサイトに公開されます。BlackSuitの脅威アクターが初期アクセスを得るための最も成功率の高い手段の一つはフィッシングメールです。ネットワークへのアクセスを獲得した後、BlackSuitアクターはまずアンチウイルスソフトウェアを無効化し、大量のデータを流出させます。その後、最終的にランサムウェアを展開してシステムを暗号化します。

(2024年8月7日更新)BlackSuitランサムウェアによる身代金要求額は、通常100万ドルから1000万ドルの範囲で、支払いはビットコインで求められます。BlackSuitアクターは総額で5億ドル以上を要求しており、最大の個別要求額は6000万ドルに達しています。BlackSuitアクターは、身代金の支払い額について交渉に応じる姿勢を示しています。身代金額は最初の要求書には含まれておらず、システムが暗号化された後に提供される.onion URL(Torブラウザを使用してアクセス可能)を通じて、脅威アクターとの直接対話によって決定されます。最近では、被害者がBlackSuitアクターから電話やメールでの連絡を受けるケースが増加しています。これらの連絡は、攻撃の妥協点や身代金についてのやり取りに関するものです。身代金が支払われない場合、BlackSuitは被害者のデータをリークサイトに公開します。

FBIとCISAは、ランサムウェアインシデントの発生とその影響を減らすために、勧告の「Mitigations(緩和策)」セクションに記載された推奨事項を実施するよう奨励しています。さらに、BlackSuitランサムウェアに関連する侵害の指標(IOCs)のダウンロード可能なコピーが以下の形式で提供されています:

- AA23-061A STIX XML (NOV 2023 Update): 2023年11月更新

- AA23-061A STIX JSON (NOV 2023 Update): 2023年11月更新

- AA23-061A STIX XML (BlackSuit) (New August 7, 2024): 2024年8月7日追加

- AA23-061A STIX JSON (BlackSuit) (New August 7, 2024): 2024年8月7日追加

技術的な詳細

MITRE ATT&CK for Enterpriseフレームワーク(バージョン15)を使用して脅威アクターの活動をマッピングしています。MITRE ATT&CKは、サイバー攻撃の戦術、技術、手順(TTP)を体系化したもので、組織がサイバー脅威を理解し、防御策を強化するためのツールとして広く使用されています。悪意あるサイバー活動をMITRE ATT&CKフレームワークにマッピングする際には、CISAとMITRE ATT&CKのベストプラクティスおよびCISAのDecider Toolが役立ちます。これらのリソースを使用することで、脅威の特定や対応策の策定が効率化されます。

初期アクセスの方法と攻撃手順

1. 部分暗号化アプローチ

- BlackSuitは、ファイル内のデータの特定の割合のみを暗号化する部分暗号化アプローチを使用しています。これにより、特に大きなファイルでは暗号化の割合を減らし、検出を回避しつつ、ランサムウェアの実行速度を大幅に向上させています。また、ファイルの暗号化に加えて、データを流出させて恐喝する「ダブルエクス トーション(二重恐喝)」戦術も行っています。

2. 初期アクセスの手段

- フィッシング(Phishing): BlackSuitアクターが初期アクセスを取得するために最も一般的に使用する手段はフィッシングメールです [T1566]。被害者は、悪意のあるPDF文書を含むフィッシングメールを受信し、それを開くことで、BlackSuitランサムウェアを配布するマルウェアをインストールしてしまいます [T1566.001]。また、マルバタイジング(悪意のある広告)も使用されることがあります [T1566.002].[2]。

- リモートデスクトッププロトコル(RDP): BlackSuitアクターが初期アクセスを得るための第二に一般的な手段は、リモートデスクトッププロトコル(RDP)の侵害です。約13.3%のインシデントで使用されています [T1021.001]。

- パブリック向けアプリケーションの脆弱性の悪用: FBIは、BlackSuitアクターが脆弱なパブリック向けアプリケーションを悪用して初期アクセスを得ていることを観察しています [T1190]。

- ブローカーの利用: 信頼できる第三者の報告によると、BlackSuitアクターは初期アクセスブローカーを利用し、スティーラー(情報盗難)ログから収集された仮想プライベートネットワーク(VPN)の資格情報を使用して初期アクセスを得ている可能性があります [T1650]。

3. 攻撃の手順

- 初期アクセスを得た後、BlackSuitアクターはネットワーク内に侵入し、アンチウイルスソフトウェアを無効化し、大量のデータを流出させてから最終的にランサムウェアを展開し、システムを暗号化します。

「コマンドアンドコントロール(C2)」の手法について

1. ネットワークアクセス後の行動

- BlackSuitアクターは、ネットワークにアクセスすると、C2インフラストラクチャと通信し、複数のツールをダウンロードします [T1105]。このプロセスで、正当なWindowsソフトウェアが再利用され、被害者のネットワーク内での足場を強化するために利用されます。

2. オープンソースプロジェクトの利用

- ランサムウェアオペレーターは、侵入活動を支援するために、オープンソースプロジェクトをよく利用します。これにより、攻撃の効率が向上し、検出を避けることが可能になります。

3. 過去の「Royal」アクターの手法

- 歴史的に、「Royal」ランサムウェアのアクターは、C2インフラストラクチャと通信するために、以下のツールを使用していたことが観察されています [T1572]:

- Chisel: ネットワークトンネリングツール。

- Secure Shell (SSH) クライアント: SSHプロトコルを使用してリモートのデバイスに安全に接続するためのツール。

- PuTTY: SSH、Telnet、rlogin、シリアルコンソール接続のためのフリーソフトウェアターミナルエミュレータ。

- OpenSSH: SSHプロトコルを実装するためのオープンソースのソフトウェアスイート。

- MobaXterm: リモートコンピューティングツールのための統合環境。

ラテラルムーブメントと持続性(永続化)を確立するために使用する手法について

1. ラテラルムーブメント

- RDPと診断ツール: 歴史的に、Royalランサムウェアのアクターは、リモートデスクトッププロトコル(RDP)や正当なオペレーティングシステムの診断ツールを使用してネットワーク内を横方向に移動していました [T1021.001]。

- BlackSuitの手法:

2. 持続性の確立(Persistence)

- リモート監視および管理(RMM)ソフトウェアの使用: FBIは、BlackSuitアクターが正当なリモート監視および管理ソフトウェアを使用して、被害者のネットワーク内での持続性を維持していることを観察しました [T1133]。

- SystemBCおよびGootloaderマルウェアの使用: 新たに観察された手法として、BlackSuitアクターはSystemBCおよびGootloaderマルウェアを使用して、追加のツールをロードし、持続性を維持しています。

資格情報を盗み出すために使用する手法について

1. ネットワークの列挙

- SharpSharesとSoftPerfect NetWorxの使用: BlackSuitアクターは、被害者のネットワークを列挙(スキャン)するために、SharpSharesやSoftPerfect NetWorxといったツールを使用していることが観察されています。これにより、ネットワーク内の共有リソースやトラフィックを詳細に調査します。

2. 資格情報の盗難

- Mimikatzの使用: Mimikatzは、公開されている資格情報を盗むツールであり、BlackSuitアクターはこれを使用して被害者のシステムからパスワードやその他の認証情報を取得しています。

- Nirsoftのツール: Nirsoftから提供されるパスワード収集ツールも被害者のシステム上で発見されており、これらも資格情報の盗難に使用されています。

3. システムプロセスの終了

- PowerToolとGMERの使用: BlackSuitアクターは、システムプロセスを停止させるために、PowerToolやGMERといったツールを使用しています。これにより、セキュリティソフトウェアやその他のプロセスを無効化し、攻撃を進行しやすくします。

データを流出させる方法について

1. データ流出の手法

- サイバーペネトレーションテストツールの再利用: BlackSuitアクターは、Cobalt Strikeのような正当なサイバーペネトレーションテストツールを再利用して、データの集約と流出を行っています。Cobalt Strikeは、正当な目的で使用されることもありますが、攻撃者にとっても有効なツールです。

- マルウェアツール/派生ツールの使用: BlackSuitアクターは、UrsnifやGoziといったマルウェアツールやその派生物も使用して、データの集約と流出を行っています。これらのツールは、データの収集や転送に特化しています。

2. 最初の通信経路

- 米国のIPアドレス: 第三者の報告によると、BlackSuitアクターはデータ流出やその他の操作の最初の通信経路として、通常、米国のIPアドレスを使用しています。これにより、追跡が困難になる場合があります。

3. 追加のツール

- RCloneとBrute Ratelの使用: 2024年8月7日に新たに観察された手法として、BlackSuitアクターはRCloneとBrute Ratelをデータ流出のために使用しています。RCloneは、クラウドストレージとファイル転送を効率的に行うためのツールで、Brute Ratelはセキュリティ研究やレッドチーム活動に使用されることがあるツールです。

ファイルの暗号化プロセスを開始する前に実行する手順について

1. 暗号化前の準備作業

- Windows Restart Managerの使用: BlackSuitアクターは、Windows Restart Managerを使用して、対象ファイルが現在使用中か、他のアプリケーションによってブロックされているかを確認します [T1486].[1]。これにより、暗号化プロセスがスムーズに進行するようにします。

- Windows Volume Shadow Copyサービスの使用: BlackSuitアクターは、WindowsのVolume Shadow Copyサービス(vssadmin.exe)を使用してシャドウコピーを削除し、システムの復元を妨げます [T1486]。シャドウコピーを削除することで、被害者が暗号化されたデータを簡単に復元できないようにします。[1]

2. バッチファイルの使用

- バッチファイルの役割: FBIは、影響を受けたシステム上で多くのバッチファイル(.batファイル)を発見しており、これらは通常、暗号化された7zipファイルとして転送されます。このバッチファイルは以下の作業を行います:

3. 悪意のあるファイルの保存場所

- BlackSuitアクターによって保存された悪意のあるファイルが、以下のディレクトリで確認されています:

- C:\Temp\

- C:\Users<user>\AppData\Roaming\

- C:\Users<users>\

- C:\ProgramData\

- ルートC:\ディレクトリも、悪意のあるファイルの保存場所として使用されています。

4. 正当なソフトウェアとオープンソースツールの使用

- BlackSuitアクターは、ランサムウェア攻撃の過程で、正当なソフトウェアやオープンソースツールを使用することが観察されています。これにより、攻撃が正当な操作に見えるように偽装し、検出を回避することが可能です。

IOC(侵害の指標)について

1. RoyalランサムウェアのIOC

免責事項: 一部のIPアドレスは数年前から観測されているものです。FBIおよびCISAは、これらのIPアドレスをブロックなどの行動を取る前に、精査または調査を行うことを推奨します。

- テーブル1からテーブル5: これらのテーブルには、2023年1月時点でFBIが脅威対応活動中に取得したRoyalランサムウェアのIOCが含まれています。

| IOC | Description |

|---|---|

| .royal | 暗号化されたファイルの拡張子 |

| README.TXT | ランサムノートが含まれるテキストファイル |

| Malicious IP | Last Observed Activity |

|---|---|

| 102.157.44[.]105 | November 2022 |

| 105.158.118[.]241 | November 2022 |

| 105.69.155[.]85 | November 2022 |

| 113.169.187[.]159 | November 2022 |

| 134.35.9[.]209 | November 2022 |

| 139.195.43[.]166 | November 2022 |

| 139.60.161[.]213 | November 2022 |

| 148.213.109[.]165 | November 2022 |

| 163.182.177[.]80 | November 2022 |

| 181.141.3[.]126 | November 2022 |

| 181.164.194[.]228 | November 2022 |

| 185.143.223[.]69 | November 2022 |

| 186.64.67[.]6 | November 2022 |

| 186.86.212[.]138 | November 2022 |

| 190.193.180[.]228 | November 2022 |

| 196.70.77[.]11 | November 2022 |

| 197.11.134[.]255 | November 2022 |

| 197.158.89[.]85 | November 2022 |

| 197.204.247[.]7 | November 2022 |

| 197.207.181[.]147 | November 2022 |

| 197.207.218[.]27 | November 2022 |

| 197.94.67[.]207 | November 2022 |

| 23.111.114[.]52 | November 2022 |

| 41.100.55[.]97 | November 2022 |

| 41.107.77[.]67 | November 2022 |

| 41.109.11[.]80 | November 2022 |

| 41.251.121[.]35 | November 2022 |

| 41.97.65[.]51 | November 2022 |

| 42.189.12[.]36 | November 2022 |

| 45.227.251[.]167 | November 2022 |

| 5.44.42[.]20 | November 2022 |

| 61.166.221[.]46 | November 2022 |

| 68.83.169[.]91 | November 2022 |

| 81.184.181[.]215 | November 2022 |

| 82.12.196[.]197 | November 2022 |

| 98.143.70[.]147 | November 2022 |

| 140.82.48[.]158 | December 2022 |

| 147.135.36[.]162 | December 2022 |

| 147.135.11[.]223 | December 2022 |

| 152.89.247[.]50 | December 2022 |

| 172.64.80[.]1 | December 2022 |

| 179.43.167[.]10 | December 2022 |

| 185.7.214[.]218 | December 2022 |

| 193.149.176[.]157 | December 2022 |

| 193.235.146[.]104 | December 2022 |

| 209.141.36[.]116 | December 2022 |

| 45.61.136[.]47 | December 2022 |

| 45.8.158[.]104 | December 2022 |

| 5.181.234[.]58 | December 2022 |

| 5.188.86[.]195 | December 2022 |

| 77.73.133[.]84 | December 2022 |

| 89.108.65[.]136 | December 2022 |

| 94.232.41[.]105 | December 2022 |

| 47.87.229[.]39 | January 2023 |

| Malicious Domain | Last Observed Activity |

|---|---|

| sombrat[.]com | October 2022 |

| gororama[.]com | November 2022 |

| softeruplive[.]com | November 2022 |

| altocloudzone[.]live | December 2022 |

| ciborkumari[.]xyz | December 2022 |

| myappearinc[.]com | December 2022 |

| parkerpublic[.]com | December 2022 |

| pastebin.mozilla[.]org/Z54Vudf9/raw | December 2022 |

| tumbleproperty[.]com | December 2022 |

| myappearinc[.]com/acquire/draft/c7lh0s5jv | January 2023 |

| Tool | SHA256 |

|---|---|

| AV tamper | 8A983042278BC5897DBCDD54D1D7E3143F8B7EAD553B5A4713E30DEFFDA16375 |

| TCP/UDP Tunnel over HTTP (Chisel) | 8a99353662ccae117d2bb22efd8c43d7169060450be413af763e8ad7522d2451 |

| Ursnif/Gozi | be030e685536eb38ba1fec1c90e90a4165f6641c8dc39291db1d23f4ee9fa0b1 |

| Exfil | B8C4AEC31C134ADBDBE8AAD65D2BCB21CFE62D299696A23ADD9AA1DE082C6E20 |

| Remote Access (AnyDesk) | 4a9dde3979c2343c024c6eeeddff7639be301826dd637c006074e04a1e4e9fe7 |

| PowerShell Toolkit Downloader | 4cd00234b18e04dcd745cc81bb928c8451f6601affb5fa45f20bb11bfb5383ce |

| PsExec (Microsoft Sysinternals) | 08c6e20b1785d4ec4e3f9956931d992377963580b4b2c6579fd9930e08882b1c |

| Keep Host Unlocked (Don’t Sleep) | f8cff7082a936912baf2124d42ed82403c75c87cb160553a7df862f8d81809ee |

| Ransomware Executable | d47d4b52e75e8cf3b11ea171163a66c06d1792227c1cf7ca49d7df60804a1681 |

| Windows Command Line (NirCmd) | 216047C048BF1DCBF031CF24BD5E0F263994A5DF60B23089E393033D17257CB5 |

| System Management (NSudo) | 19896A23D7B054625C2F6B1EE1551A0DA68AD25CDDBB24510A3B74578418E618 |

| File Name | Hash Value |

|---|---|

| 2.bat | 585b05b290d241a249af93b1896a9474128da969 |

| 3.bat | 41a79f83f8b00ac7a9dd06e1e225d64d95d29b1d |

| 4.bat | a84ed0f3c46b01d66510ccc9b1fc1e07af005c60 |

| 8.bat | c96154690f60a8e1f2271242e458029014ffe30a |

| kl.bat | 65dc04f3f75deb3b287cca3138d9d0ec36b8bea0 |

| gp.bat | 82f1f72f4b1bfd7cc8afbe6d170686b1066049bc7e5863b51aa15ccc5c841f58 |

| r.bat | 74d81ef0be02899a177d7ff6374d699b634c70275b3292dbc67e577b5f6a3f3c |

| runanddelete.bat | 342B398647073159DFA8A7D36510171F731B760089A546E96FBB8A292791EFEE |

2. RoyalおよびBlackSuitランサムウェアのIOC(2023年6月時点)

- テーブル6とテーブル7: これらのテーブルには、2023年6月時点でFBIが取得したRoyalおよびBlackSuitランサムウェアに関連するIOCが記載されています。

| Name | Description or SHA 256 Hash Value |

|---|---|

| C:\Users\Public\conhost.exe | client 149.28.73.161:443 R:149.28.73.161:43657 被害者のマシン上で実行され、トラフィックをポート443経由でトンネルするためにChiselクライアントを使用 |

| royal_w | 暗号化拡張子 |

| %PROGRAMDATA% | ランサムウェアのファイルパス |

| %TEMP%\execute.bat | – |

| InstallerV20.8.msi | – |

| windows_encryptor.exe | 85087f28a84205e344d7e8e06979e6622fab0cfe1759fd24e38cd0390bca5fa6 |

| %PROGRAMDATA%\wine.exe | 5b08c02c141eab94a40b56240a26cab7ff07e9a6e760dfde8b8b053a3526f0e6 |

| %USERPROFILE%\Downloads\run1.bat | bc609cf53dde126b766d35b5bcf0a530c24d91fe23633dad6c2c59fd1843f781 |

| %USERPROFILE%\Downloads\run2.bat | 13c25164791d3436cf2efbc410caec6b6dd6978d7e83c4766917630e24e1af10 |

| %USERPROFILE%\Downloads\run3.bat | 2b93206d7a36cccdf7d7596b90ead301b2ff7e9a96359f39b6ba31bb13d11f45 |

| %USERPROFILE%\Downloads\run4.bat | 84e1efbed6bb7720caea6720a8bff7cd93b5d42fb1d71ef8031bfd3897ed4435 |

| %USERPROFILE%\Downloads\sc.bat | e0dbe3a2d07ee10731b68a142c65db077cfb88e5ec5c8415e548d3ede40e7ffc |

| %USERPROFILE%\Downloads\sr.bat | 34a98f2b54ebab999f218b0990665485eb2bb74babdf7e714cc10a306616b00c |

| runanddelete.bat | 342b398647073159dfa8a7d36510171f731b760089a546e96fbb8a292791efee |

| scripttodo.ps1 (94.232.41.105) | 4cd00234b18e04dcd745cc81bb928c8451f6601affb5fa45f20bb11bfb5383ce |

| dontsleep.exe | f8cff7082a936912baf2124d42ed82403c75c87cb160553a7df862f8d81809ee |

| wstart.exe | d47d4b52e75e8cf3b11ea171163a66c06d1792227c1cf7ca49d7df60804a1681 |

| InstallerV8.1.ms | 3e6e2e0de75896033d91dfd07550c478590ca4cd4598004d9e19246e8a09cb97 |

| shutdowni.bat | 8a983042278bc5897dbcdd54d1d7e3143f8b7ead553b5a4713e30deffda16375 |

| f827.exe | 5654f32a4f0f2e900a35761e8caf7ef0c50ee7800e0a3b19354b571bc6876f61 |

| d2ef5.exe | be030e685536eb38ba1fec1c90e90a4165f6641c8dc39291db1d23f4ee9fa0b1 |

| f24dc8ea.msi | 91605641a4c7e859b7071a9841d1cd154b9027e6a58c20ec4cadafeaf47c9055 |

| defw10.bat | fb638dba20e5fec72f5501d7e0627b302834ec5eaf331dd999763ee925cbc0f9 |

| ll.exe | f0197bd7ccd568c523df9c7d9afcbac222f14d344312322c04c92e7968859726 |

| Royal Ransomware Hash | b987f738a1e185f71e358b02cafa5fe56a4e3457df3b587d6b40e9c9de1da410 |

| b34v2.dll | a51b1f1f0636bff199c0f87e2bb300d42e06698b |

| 1.exe | d93f1ef533e6b8c95330ba0962e3670eaf94a026 |

| 34.dll | 9e19afc15c5781e8a89a75607578760aabad8e65 |

| ll.exe | 9a92b147cad814bfbd4632b6034b8abf8d84b1a5 |

| Royal Ransomware Hash | a4ef01d55e55cebdd37ba71c28b0c448a9c833c0 |

| Name | MD5 Hash Value |

|---|---|

| sys32.exe | 30cc7724be4a09d5bcd9254197af05e9fab76455 |

| esxi_encryptor | 861793c4e0d4a92844994b640cc6bc3e20944a73 |

- テーブル8: 2023年6月時点でFBIによって特定された、RoyalおよびBlackSuitの脅威アクターが使用した正当なソフトウェアのリストが含まれています。

BlackSuitの脅威アクターは、ランサムウェア攻撃の際に正当なソフトウェアやオープンソースツールを使用していることが確認されています。これらの脅威アクターは、ChiselやCloudflaredといったオープンソースのネットワークトンネリングツールや、Secure Shell (SSH) クライアント、OpenSSH、MobaXtermなどを使用してSSH接続を確立しています。また、公開されているMimikatzなどの認証情報を盗むツールや、Nirsoftのパスワード収集ツールが被害者のシステム上で発見されています。さらに、正当なリモート監視管理 (RMM) ツールがバックドアアクセスの手段として利用されることも確認されています。これらの正当なソフトウェアやオープンソースツールの一部は、Table 8に記載されています。

| Name | Description or SHA 256 Hash Value |

|---|---|

| C:\Program Files\OpenSSH\ssh-agent.exe | SSH Client |

| C:\Program Files\OpenSSH\sshd.exe | SSH Client |

| %USERPROFILE%\Downloads\WinRAR.exe | Compression tool |

| %APPDATA%\MobaXterm\ | Toolbox for remote computing |

| \Program Files (x86)\Mobatek\ | Toolbox for remote computing |

| \Program Files (x86)\Mobatek\MobaXterm\ | Toolbox for remote computing |

| b34v2.dll | CobaltStrike Beacon |

| 34.dll | CobaltStrike Beacon |

| mimikatz.exe | Mimikatz credential harvester |

| dialuppass.exe | Nirsoft password harvesting utility |

| iepv.exe | Nirsoft password harvesting utility |

| mailpv.exe | Nirsoft password harvesting utility |

| netpass.exe | Nirsoft password harvesting utility |

| routerpassview.exe | Nirsoft password harvesting utility |

| AdFind.exe | ADFind tool |

| LogMeIn | Remote access tool |

| Atera | Remote access tool |

| C:\Program Files\Eraser\Eraser.exe | Anti-Forensics Tool used by TA |

| advanced_ip_scanner.exe | Reconnaissance Tool used by TA |

| conhost.exe (chisel_windows_1_7_7.exe) | b9ef2e948a9b49a6930fc190b22cbdb3571579d37a4de56564e41a2ef736767b |

| %USERPROFILE%\Downloads\svvhost.exe | – |

| \Users\Administrator\AppData\Local\Temp\cloudflared.exe | c429719a45ca14f52513fe55320ebc49433c729a0d2223479d9d43597eab39fa |

| nircmd.exe | 216047c048bf1dcbf031cf24bd5e0f263994a5df60b23089e393033d17257cb5 |

| nsudo.exe | 19896a23d7b054625c2f6b1ee1551a0da68ad25cddbb24510a3b74578418e618 |

3. BlackSuitランサムウェアのIOC(2024年7月時点)

- テーブル9からテーブル15: これらのテーブルには、2024年7月時点でFBIが脅威対応活動中に取得したBlackSuitランサムウェアのIOCが含まれています。

免責事項: これらのIPアドレスのいくつかは、2023年の早い時期から観測されており、最新のものは2024年7月に確認されています。これらのIPアドレスは、歴史的にBlackSuitランサムウェアに関連しているとされますが、記載された期間外では正当な目的で使用された可能性もあります。FBIおよびCISAは、組織がこれらのIPアドレスを調査または精査し、ブロックなどの行動を取る前に、慎重に対応することを推奨します。

| Category | Associated URLs |

|---|---|

| URLs from malicious PowerShell on P0, potentially debug.ps1 | https://1tvnews[.]af/xmlrpc.php |

| URL associated to BRC4 / Brute Ratel | megupdate[.]com |

| URLs associated to Exfiltration | mystuff[.]bublup[.]com |

| URL associated to Cobalt Strike C2 | provincial-gaiters-gw[.]aws-use1[.]cloud-ara[.]tyk[.]io |

| URL associated to Initial Access Download | zoommanager[.]com |

| Filename | Hash Value – SHA-256 | Description |

|---|---|---|

| 1.exe | af9f95497b8503af1a399bc6f070c3bbeabc5aeecd8c09bca80495831ae71e61 | Encryptor |

| PowerTool64.exe | – | Hacktool |

| aaa.exe | C4A2227CD8D85128EAFEF8EE2298AA105DA892C8B0F37405667C2D1647C35C46 | Encryptor |

| aaa.exe | 8d16a23d5a5630502b09c33fbc571d2261c6c98fecc3a79a1e1129354f930d0a | – |

| Wen.exe | 01ce9cfebb29596d0ab7c99e8dbadf1a8409750b183e6bf73e0de021b365be13 | – |

| etmc.exe | a0a4a99948e12309f54911264261d96f0e40d5fd695bab82e95fbc1f9024482e | – |

| svchost.exe | 9bbc9784ce3c818a127debfe710ec6ce21e7c9dd0daf4e30b8506a6dba533db4 | Data Exfiltration Tool – Renamed version of RClone.exe |

| locker_N1uYkmEsfoHmT4lK66trUjBuy5gyAj7n.ex_ | 146335b1be627318ac09476f0c8f8e6e027805e6077673f72d6dce1677a24c78 | – |

| socks32.exe | 9493b512d7d15510ebee5b300c55b67f9f2ff1dda64bddc99ba8ba5024113300 | – |

| C:\users\Administrator\AppData\Local\msa.ps1 | – | SystemBC backdoor |

| %APPDATA%\Zoom\Alternative Workplace Strategies.js | E813F8FAF3AA2EB20E285596413F5088B2D7FD153FE9F72F3FF45735D0FDDCED | Gootloader infection |

| C:\Users\Public\socks.ps1 | 25A6F82936134A6C5C0066F382530B9D6BF2C8DA6FEAFE028F166B1A9D7283CF | PowerShell Backdoor |

| HKEY_USERS\S-1-5-18\Software\Microsoft\Windows\CurrentVersion\Run (Value == socks_powershell) | – | Executes socks.ps1 on reboot |

| share$.zip | e3d7c012040962acd66f395d1c5c5f73f305aa1058f2111e8e37d9cb213b80c4 | Contains _COPY.bat, PsExec.exe, etmc.exe, and _EXEC.bat |

| socss.exe | C798B2690C5F16EB2917A679AF3117CFE9C7060FA8BC84FFC3159338EF33508E | Malware |

| qq.exe | 3c8c1b1f53e0767b7291bb1ae605ffa62a93e9c8cc783e4ca47ac84b48320d59 | – |

| gomer.exe | – | A renamed executable of GMER used for defense evasion |

| 288-csrss.exe | ee6ec2810910c6d2a2957f041edd1e39dca4266a1cc8009ae6d7315aba9196f5 | – |

| 372-winlogon.exe | 68c57daed0e5899c49b827042bcf3bbeba33b524bd83315a44d889721664dc34 | – |

| 776-svchost.exe | bbb7404419f91f82cedfec915931a9339f04165b27d8878d63827c9ee421ed62 | – |

| Exe.exe, aaaa.exe, qq.exe | 338228a3e79f3993abc102cbac2ff253c84965213d59ac30892538cdd9b0a22b | Ransomware file |

| Mwntv.sys | 6332f189cc71df646ff0f1b9b02a005c9ebda3fe7b9712976660746913b030de | Potential Tool Ingress |

| Un_A.exe | – | Malicious binary for attempting to disable/uninstall security software |

| Un_B.erxe | – | Malicious binary for attempting to disable/uninstall security software |

| Filename | Description | Hash Value – SHA-256 |

|---|---|---|

| 2.bat | Encryptorをコピーして実行するためのバッチスクリプト | 3041dfc13f356c2f0133a9c11a258f87cb7de1e17bc435e9b623d74bc5e1c6be |

| C:\share$_EXEC.bat | Encryptorを実行するためのバッチスクリプト | 8F87A1542EE790623896BBAAB933D1883484DE02A7B3D65D6C791D50173A923D |

| fstart.bat | リモートサービスの有効化、アンチ・フォレンジックの実行、メモリ内のクリアテキストパスワードの有効化を行うバッチスクリプト | – |

| NLA.bat | リモートデスクトップサービス(RDS)のネットワークレベル認証(NLA)を無効にするためのバッチスクリプト | – |

| av.bat | アプリケーションの存在を検索し、アンインストールするためのバッチスクリプト | – |

| systeminfo.bat | システム列挙を行うためのバッチスクリプト | – |

| mv.bat | PsExec実行ファイルを移動し、netscan実行ファイルを削除するためのバッチスクリプト | – |

| IP Address | Time Range of Use | Description |

|---|---|---|

| 143[.]244[.]146[.]183:443 | May 2024 | Unknown C2 – potential SOCKS Proxy |

| 45[.]141[.]87[.]218:9000 | May 2024 | Arechclient2 Backdoor/SecTopRAT |

| 45[.]141[.]87[.]218:443 | May 2024 | Arechclient2 Backdoor/SecTopRAT |

| 184.174.96[.]16 | May 2024 | Associated with download of the binary vm.dll |

| 89.251.22[.]32 | May 2024 | Cobalt Strike |

| 135.148.67[.]84 | May 2024 | Resolves to domain turnovercheck[.]com |

| 180.131.145[.]85 | May 2024 | Associated with malicious PowerShell execution |

| 180.131.145[.]61 | May 2024 | SystemBC Command & Control |

| 138.199.53[.]226 | Feb 2024 | – |

| 184.166.211[.]74 | Feb 2024 | – |

| 185.190.24[.]103 | Feb 2024 | – |

| 5.181.234[.]58 | Feb 2024 | – |

| 137.220.61[.]94 | Nov 2023 – Feb 2024 | Connecting outbound from Socss.exe |

| 193.37.69[.]116 | Nov 2023 – Jan 2024 | Associated with exfiltration |

| 144.202.120[.]122 | Nov 2023 | socks1.ps1 backdoor; SystemBC Backdoor C2; www.recruitment-interview[.]org (C2 SystemBC) |

| 104.21.58[.]219:443 | Nov 2023 | Cobalt Strike |

| 141.98.80[.]181:80 | Nov 2023 | Cobalt Strike |

| 144.202.120[.]122:433 | Nov 2023 | PowerShell Reverse Proxy |

| 155.138.150[.]236:8088 | Nov 2023 | PowerShell Reverse Proxy |

| 140.82.18[.]48 | Nov 2023 | – |

| 141.98.80[.]181 | Nov 2023 | – |

| 44.202.120[.]122 | Nov 2023 | – |

| 45.76.225[.]156 | Nov 2023 | – |

| File name | Hash Value – SHA-256 | Description |

|---|---|---|

| share.exe | f02af8ffc37d1874b971307fdec80e33e583b56d9ebabda78a4b8ad038bc3bf0 | Cobalt Strike |

| 181.exe | b028eaa0ec452c6844881dc34be813834813a40591b89ea9a57dd4fb4084e477 | Cobalt Strike – File name |

| 222wqc.exe | ae724dce252c7b05a84bc264993172cf86950d22744b5e3a1b15ba645d9d3733 | Cobalt Strike |

| gmer.exe | – | GMER / Rootkit Hunter |

| PowerTool64.exe | – | PowerTool64 for hacking |

| Psexesvc.exe | 141b2190f51397dbd0dfde0e3904b264c91b6f81febc823ff0c33da980b69944 | Sysinternals |

| Socks5.ps1 | – | PowerShell Reverse Proxy |

| Socks.ps1 | 25a6f82936134a6c5c0066f382530b9d6bf2c8da6feafe028f166b1a9d7283cf | PowerShell Reverse Proxy |

| netscan.exe | – | A network reconnaissance tool |

| 3iSDtcX.exe | e87512ea12288acec611cf8e995c4ced3971d9e35c0c5dcfd9ee17c9e3ed913d | Putty suite |

| File.exe | f805dafb3c0b7e18aa7d8c96db8e8d4e9301ff619622d1aecc8080e0ecd9ebbe | Putty.exe. Possibly used for C2 |

| Mwntv.sys | 6332f189cc71df646ff0f1b9b02a005c9ebda3fe7b9712976660746913b030de | Potential Tool Ingress |

| AnyDesk | 1cdafbe519f60aaadb4a92e266fff709129f86f0c9ee595c45499c66092e0499 | Potential remote access tool |

| ScreenConnect | 420db40d26d309d3dba3245abb91207f1bca050530545a8048f856e5840d22a2 | Potential remote access tool |

| SharpShares.exe | – | Enumerate network shares |

| Networx.exe | – | Bandwidth utilization |

| Filename | Hash Value – SHA-1 | Description |

|---|---|---|

| 181.exe | 790d40cd16fb458bf99e3600bce29eca06d40b56 | Cobalt Strike – Host name |

| Filename | File Path | Description |

|---|---|---|

| Anydesk.exe | C:\Program Files(x86)\AnyDesk\AnyDesk.exe | Remote Monitoring and Management (RMM) Tool |

| ehorus_display.exe | C:\Program Files\ehorus_agent\ehorus_display\ehorus_display.exe | RMM Tool |

| ehorus_launcher.exe | C:\Program Files\ehorus_agent\ehorus_launcher.exe | RMM Tool |

| Domain Name | Description |

|---|---|

| Abbeymathiass[.]com | Cobalt Strike C2 |

| Mail.abbeymathiass[.]com | Cobalt Strike C2 |

| Store.abbeymathiass[.]com | Cobalt Strike C2 |

| https://file[.]io/ScPd1KcJTtxO | Associated with download of the binary disabler.exe by threat actors |

| Mail.turnovercheck[.]com | Cobalt Strike C2 |

| Store.turnovercheck[.]com | Cobalt Strike C2 |

| turnovercheck[.]com | Cobalt Strike C2 |

| Hourlyprofitstore[.]com | Cobalt Strike – IPs and Domains for downloads / C2 / exfiltration of communication |

| https://protectus.mimecast[.]com/s/A2PyC31xN5IpzR0XUvzaAj?domain=5.181.157.8 | Associated with threat actor activity |

| https://protectus.mimecast[.]com/s/CcsrC4xyO7fBK73ztjNfPl?domain=5.181.234.58 | Associated with threat actor activity |

| https://protectus.mimecast[.]com/s/NwueC5yzP5IZLW4MulfSrc?domain=137.220.61.94 | Associated with threat actor activity |

| https://protectus.mimecast[.]com/s/T3InC2kwM5hpzEOVU9S5zn?domain=147.135.36.162 | Associated with threat actor activity |

| https://protectus.mimecast[.]com/s/teBrC1wvL8iMNE56tXga0n?domain=147.135.11.223 | Associated with threat actor activity |

| File Name | Hash Value | Description |

|---|---|---|

| readme.BlackSuit.txt | 1743494f803bbcbd11150a4a8b7a2c5faba1223da607f67d24b18ca2d95d5ba3 | Ransomware note |

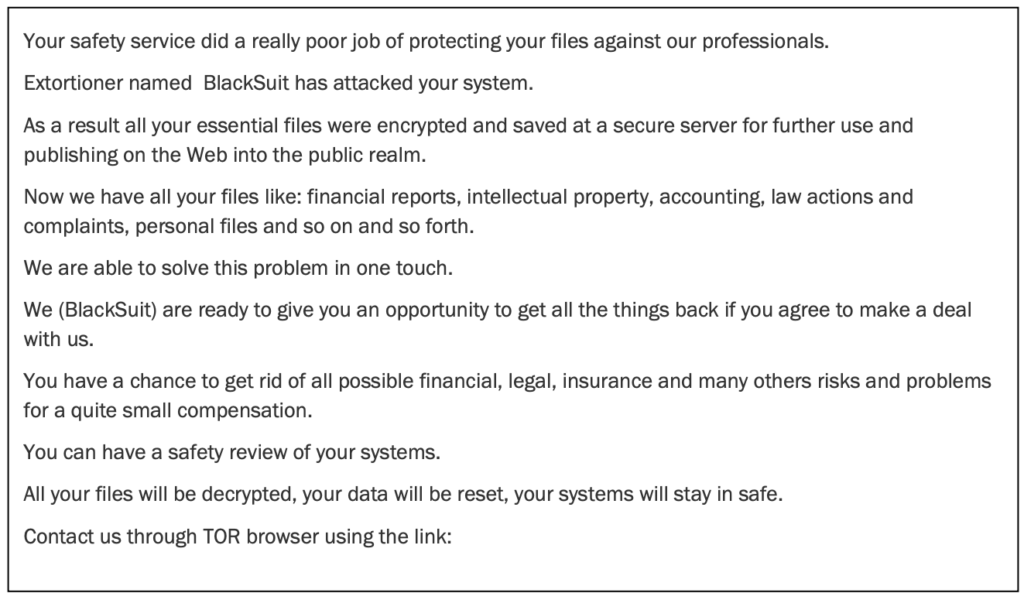

2024年8月7日に観察されたBlackSuitランサムウェアのランサムノートの内容について

攻撃の通知: ランサムノートは、被害者のセキュリティサービスが不十分であり、BlackSuitという脅迫者によってシステムが攻撃されたことを知らせています。

暗号化とデータ流出の脅威: すべての重要なファイルが暗号化され、安全なサーバーに保存されており、公開される可能性があるとしています。暗号化されたデータには、財務報告書、知的財産、会計記録、法的な書類、個人ファイルなどが含まれるとされています。

解決策の提示: BlackSuitは、この問題を解決する方法として、被害者が取引に応じれば、すべてのファイルを復元し、システムを安全な状態に戻すことができると提案しています。

脅威と補償の要求: 被害者が適切な補償を支払うことで、財務的、法的、保険上のリスクや問題を回避できると主張しています。

連絡方法: 最後に、被害者に対して、TORブラウザを使用して指定されたリンクから連絡を取るよう指示しています。

MITRE ATT&CK戦術と技術に関する情報

攻撃の流れや各段階での攻撃手法を理解し、防御策を講じるためのガイドラインを得ることができます。

1. Resource Development

- Table 18: BlackSuit Actors ATT&CK Techniques for Resource Development

- Acquire Access (T1650): BlackSuitアクターは、初期アクセスを得るためにブローカーを利用することがあります。

2. Initial Access

- Table 19: Cyber Threat Actors ATT&CK Techniques for Initial Access

- Remote Services: Remote Desktop Protocol (T1021.001): BlackSuitアクターは、RDPの侵害を初期アクセスの二次手段として使用します。

- External Remote Services (T1133): 様々なリモート監視・管理(RMM)ソフトウェアを使用して初期アクセスを取得します。

- Exploit Public Facing Application (T1190): 公開されているアプリケーションの脆弱性を悪用して初期アクセスを取得します。

- Phishing (T1566): フィッシングメールを使用して、被害者のネットワークへの初期アクセスを得る最も一般的な手法です。

- Phishing: Spear phishing Attachment (T1566.001): 悪意のあるPDF添付ファイルを使用してフィッシングキャンペーンを実施します。

- Phishing: Spear phishing Link (T1566.002): マルバタイジングリンクを使用して、メールや公開サイト経由で初期アクセスを取得します。

3. Privilege Escalation

- Table 20: Cyber Threat Actors ATT&CK Techniques for Privilege Escalation

- Valid Accounts (T1078): BlackSuitアクターは、正当な管理者アカウントを使用してドメインコントローラーへのアクセス権を取得します。

- Valid Accounts: Domain Accounts (T1078.002): 暗号化されたファイルを使用して、新しい管理者ユーザーアカウントを作成します。

4. Defense Evasion

- Table 21: Cyber Threat Actors ATT&CK Techniques for Defense Evasion

- Remote Services: Remote Desktop Protocol (T1021.001): 有効なアカウントを使用して、RDPを介してドメインコントローラーを横方向に移動します。

- Indicator Removal: Clear Windows Event Logs (T1070.001): BlackSuitアクターは、データ流出後にシャドウファイルやシステム、セキュリティログを削除します。

- Automated Collection (T1119): レジストリキーを使用してファイルを自動的に抽出・収集します。

- Domain Policy Modification: Group Policy Modification (T1484.001): グループポリシーオブジェクトを変更してアンチウイルスプロトコルを無効化します。

- Impair Defenses: Disable or Modify Tools (T1562.001): アンチウイルスプロトコルを無効化または変更します。

5. Command and Control

- Table 22: Cyber Threat Actors ATT&CK Techniques for Command and Control

- Ingress Tool Transfer (T1105): C2インフラを使用して複数のツールをダウンロードします。

- Protocol Tunneling (T1572): 暗号化されたSSHトンネルを使用してC2インフラ内で通信します。

6. Impact

- Table 23: Cyber Threat Actors ATT&CK Techniques for Impact

- Data Encrypted for Impact (T1486): BlackSuitアクターは、ファイルが他のアプリケーションで使用中またはブロックされているかどうかを確認するためにデータを暗号化します。

検知方法

(2024年8月7日) BlackSuitの活動を検知する際には、以下のYARAルールを参考にしてください。注:YARAルールはFBIの調査から導き出されたものであり、確認済みの悪意のある活動を検知することを保証するものではありません。

private rule is_executable {

condition:

uint32(uint32(0x3C)) == 0x00004550

}

rule obfuscates_dlls {

strings:

// Code for unscrambling names of true DLL imports

$code_load_obfuscated = {

c6 84 24 ?? 00 00 00 ??

c6 84 24 ?? 00 00 00 ??

c6 84 24 ?? 00 00 00 ??

c6 84 24 ?? 00 00 00 ??

c6 84 24 ?? 00 00 00 ??

c6 84 24 ?? 00 00 00 ??

c6 84 24 ?? 00 00 00 ??

c6 84 24 ?? 00 00 00 ??

}

// c6 84 24 ?? 00 00 00 ?? | MOV byte ptr [ESP + ??], ??

$code_deobfuscate = { 99 f7 ?? 8d ?? ?? 99 f7 ?? 88}

// 99 | CDQ

// f7 ?? | IDIV ??

// 8d ?? ?? | LEA ??, ??

// 99 | CDQ

// f7 ?? | IDIV ??

// 88 | MOV

condition:

all of them

}

rule calls_rsa_function {

strings:

// Code for function calls using RSA key

$code_rsa_function_1 = { 8d4c2410 6a?? 6a?? 51 6a?? 6a?? 6a?? 68???????? ffd0 }

// 8d 4c 24 10 | LEA ECX, [esp + 0x10]

// 6a ?? | PUSH ??

// 6a ?? | PUSH ??

// 51 | PUSH ECX

// 6a ?? | PUSH ??

// 6a ?? | PUSH ??

// 6a ?? | PUSH ??

// 68 ?? ?? ?? ?? | PUSH (address of RSA string)

// ff d0 | CALL EAX

$code_rsa_function_2 = { 8d4c2410 6a?? 6a?? 51 56 6a?? 6a?? 68???????? ffd0 }

// 8d 4c 24 10 | LEA ECX, [esp + 0x10]

// 6a ?? | PUSH ??

// 6a ?? | PUSH ??

// 51 | PUSH ECX

// 56 | PUSH ESI

// 6a ?? | PUSH ??

// 6a ?? | PUSH ??

// 68 ?? ?? ?? ?? | PUSH (address of RSA string)

// ff d0 | CALL EAX

condition:

any of them

}

rule xor_decoder_functions {

strings:

FBI | CISA

Page 26 of 31 | Product ID: AA23-061A

TLP:CLEAR

TLP:CLEAR

// Functions 402e00 and 402f00 both appear to contain a xor-decoding loop

// 402e00

$code_xor_loop_1 = { 0f a4 ce ?? 0f ac d5 ?? c1 e1 ?? c1 ea ?? 0b cd 0b f2 99 33 c8 }

// 0f a4 ce ?? | SHLD ESI, param_1, ??

// 0f ac d5 ?? | SHRD EBP, EDX, ??

// c1 e1 ?? | SHL param_1, ??

// c1 ea ?? | SHR EDX, 0x19

// 0b cd | OR param_1, EBP

// 0b f2 | OR ESI, EDX

// 99 | CDQ

// 33 c8 | XOR param_1, EAX

// 402f00

$code_xor_loop_2 = { 0f a4 ce ?? c1 ea ?? 0b f2 c1 e1 ?? 0b c8 0f be c3 8a 1f 99 33 c8 }

// 0f a4 ce ?? | SHLD ESI, param_1, ??

// c1 ea ?? | SHR EDX, ??

// 0b f2 | OR ESI, EDX

// c1 e1 ?? | SHL, param_1, ??

// 0b c8 | OR param_1, EDX

// 0f be c3 | MOVSX EAX, BL

// 8a 1f | BL, byte ptr [EDI]

// 99 | CDQ

// 33 c8 | XOR param_1, EAX

condition:

any of them

}

rule win_BlackSuit_manual {

meta:

author = "CVH - Raleigh"

date = "2024-07-12"

version = "1"

description = "Detects win.BlackSuit. Rules were manually constructed and results should not be considered

conclusive."

malpedia_reference = "https://malpedia.caad.fkie.fraunhofer.de/details/win.BlackSuit"

strings:

// Somehow keeps this in plaintext, although in UTF-16

$string_readme = "readme.BlackSuit.txt" nocase wide ascii

// RSA key for encrypting AES encryption key present in plaintext

$string_rsa_key = "BEGIN RSA PUBLIC KEY" nocase wide ascii

// Unusual debug strings

$string_debug_1 = ".rdata$voltmd"

$string_debug_2 = ".rdata$zzzdbg"

// Relevant functions calls

$import_1 = "MultiByteToWideChar"

$import_2 = "EnterCriticalSection"

$import_3 = "GetProcessHeap"

condition:

(is_executable and $string_readme)

Or

($string_readme and

(obfuscates_dlls or calls_rsa_function or xor_decoder_functions)

)

or

2 of (obfuscates_dlls, calls_rsa_function, xor_decoder_functions)

or

1 of (obfuscates_dlls, calls_rsa_function, xor_decoder_functions) and any of them

}緩和策

FBIおよびCISAは、BlackSuit攻撃者の活動を踏まえ、組織のサイバーセキュリティ対策を強化するために、以下の緩和策を実施することを推奨します。これらの緩和策は、CISAおよび米国標準技術研究所(NIST)が策定した「Cross-Sector Cybersecurity Performance Goals(CPGs)」に基づいています。CPGsは、CISAおよびNISTがすべての組織に対して推奨する最低限の対策と保護策をまとめたもので、最も一般的で影響の大きい脅威、戦術、技術、手順から組織を守るために、既存のサイバーセキュリティフレームワークとガイドラインに基づいて作成されました。

主な推奨策

- データ復旧計画の実施

- 重要なデータやサーバーの複数のコピーを、物理的に分離されたセグメント化された安全な場所に保存します(例: ハードドライブ、ストレージデバイス、クラウド)。

- パスワード管理の強化

- すべてのパスワードログインアカウント(サービスアカウント、管理者アカウント、ドメイン管理者アカウントなど)は、NISTの標準に従ってパスワードポリシーを策定・管理します。推奨される措置には、長めのパスワードの使用、ハッシュ化形式でのパスワード保存、パスワードソルトの追加、パスワードの再利用禁止、複数回のログイン失敗時のアカウントロックアウト、パスワードヒントの無効化、年1回のパスワード変更などがあります。

- システムとソフトウェアの定期的な更新

- すべてのオペレーティングシステム、ソフトウェア、ファームウェアを定期的に更新し、特にインターネットに面したシステムの既知の脆弱性を優先的にパッチ適用します。

- フィッシング耐性のある多要素認証(MFA)の導入

- 管理者アカウントにフィッシング耐性のあるMFAを要求し、可能な限りすべてのサービスに対してMFAを実装します。

- ネットワークのセグメンテーション

- ネットワークをセグメント化して、ランサムウェアの拡散を防止します。これにより、ネットワーク内の異なるサブネット間のトラフィックを制御し、攻撃者の横方向の移動を制限します。

- 異常活動の検出と調査

- ネットワーク監視ツールを使用して異常な活動やランサムウェアの移動を検出・調査します。EDR(エンドポイント検出と応答)ツールは、ホスト間の通常とは異なるネットワーク接続を検出するのに役立ちます。

- アンチウイルスソフトウェアの導入と更新

- すべてのホストにリアルタイム検出機能を備えたアンチウイルスソフトウェアをインストールし、定期的に更新します。

- セキュアなログ収集と保存の実施

- ログ収集と保存のベストプラクティスを実施し、CISAの「Logging Made Easy」リソースを参照します。

- アカウントとアクセス制御の監査

- 新規または認識されていないアカウントをレビューし、管理者権限を持つユーザーアカウントを監査して、最小権限の原則に従ってアクセス制御を設定します。

- 未使用ポートの無効化とメールセキュリティポリシーの実施

- 未使用のポートを無効化し、メールセキュリティポリシーを実施します。また、受信したメールにハイパーリンクを無効にすることや、外部からのメールにはバナーを追加することを検討します。

- コマンドラインとスクリプト活動の無効化

- 特権の昇格や横方向の移動は、コマンドラインで実行されるソフトウェアユーティリティに依存することが多いため、これらを無効化します。

- オフラインバックアップの維持と定期的なバックアップと復元

- オフラインバックアップを保持し、定期的にバックアップと復元を実施します。また、すべてのバックアップデータが暗号化され、不変であり、組織全体のデータインフラをカバーしていることを確認します。