Pre-decisional Draft

2021年6月

バージョン1.0

Cybersecurity and Infrastructure Security Agency

Cybersecurity Division

ZERO TRUST MATURITY MODEL

CYBERSECURITY & INFRASTRUCTURE SECURITY AGENCY

Executive Order://www.cisa.gov/publication/zero-trust-maturity-model

ゼロトラストとは?

米国標準技術局(NIST)の特別刊行物(SP)800-207では、ゼロトラストおよびゼロトラストアーキテクチャー(ZTA)の定義を以下のように説明しています。

ゼロトラストは、ネットワークが危険にさらされていると見なされる状況下で、情報システムやサービスにおいて正確かつ最小限の権限でリクエストごとのアクセス決定を行う際の不確実性を最小限に抑えるために考案された概念とアイデアの集合体である。 ZTAは、ゼロトラストの概念を用いた企業のサイバーセキュリティ計画であり、構成要素の関係、ワークフロー計画、アクセスポリシーを包含しています。 したがって、ゼロトラスト・エンタープライズとは、ZTA計画の成果として企業に導入されたネットワークインフラ(物理および仮想)および運用ポリシーのことを指します。

さらに、「目標は、データやサービスへの不正アクセスを防止することであり、アクセスコントロールの実施を可能な限り詳細に行うことである」と強調しています。ゼロトラストは、場所を中心としたモデルから、時間とともに変化するユーザ、システム、データ、資産間のきめ細かなセキュリティ管理を行うデータを中心としたアプローチへの移行を示していますが、これらの理由から、ZTAへの移行は簡単なことではありません。これにより、セキュリティポリシーの開発、実装、実施、および進化をサポートするために必要な可視性が得られます。より根本的には、ゼロトラストの実現には、サイバーセキュリティに関する組織の哲学と文化の変革が必要となる場合があります。ゼロトラストへの道は、辿り着くまでに数年を要する旅となります。

課題

連邦政府は、ZTAへの移行にあたり、いくつかの課題に直面しています。まず、レガシーシステムは「暗黙の信頼」に依存しています。この概念は、ZTAにおける信頼の柔軟性のある評価( adaptive evaluation )の基本原則と相反するものです。

さらに、既存のインフラも暗黙の信頼に基づいて構築されているため、再構築するか置き換える必要があります。

情報技術(IT)インフラと業務システムを再構築または交換するためには、多大な投資が必要です。最後に、ZTAの成熟度モデルについては、コンセンサスが得られておらず、正式な採用もされていない。成熟度モデルの提案はなされていますが、ゼロトラストを導入するための主流は、ネットワーク層に焦点を当てたものが多く、移行のための全体的なアプローチを提示しているわけではありません。

現在の状況と将来のビジョン

CISAは、ガイダンスの提供、戦略の実行、アーキテクチャの開発と展開、テレメトリの収集を通じて、セキュリティと状況認識を提供します。CISAのプログラムは、以下のようなプログラムを通じて、保護の運用を目指しています。

- 継続的診断と緩和(CDM)

- 信頼できるインターネット接続(TIC)

- National Cybersecurity Protection System(NCPS)

- 高価値資産(HVA)

- サイバー品質サービス管理局(QSMO)マーケットプレイス、および

- スレットハンティング(TH)

従来のやり方は、既知または疑いのあるサイバー脅威を防御し軽減することです。これらは必要なことではありますが、新しい技術と共に進化する脅威によって、従来のやり方が通用しなくなってきました。

大統領令(EO)では、「CISAは、現行のサイバーセキュリティプログラム、サービス、能力を近代化し、ZTAによるクラウドコンピューティング環境で完全に機能するようにしなければならない」と述べています。したがって、CISAのプログラムを進化させていきます。

また、この EO に合わせて新たな CISA プログラムが登場する可能性もあります。

ゼロトラストの採用には、設計目標を効果的に達成し、サイバーセキュリティ体制を向上させるために、連邦政府全体のシニア・リーダーシップ、ITスタッフ、およびユーザーの関与と協力が必要となります。これには、現在および将来のクラウド技術の採用計画も含まれます。この連邦政府のサイバーセキュリティの近代化には、各省庁が縦割りでサイロ化したITサービスやスタッフを、ゼロトラスト戦略の協調的・協力的な構成要素に移行させることが必要です。

EOは各省庁に対し、NISTが示した以下のステップを移行計画に組み込むよう指示しています。

ゼロトラストへの移行

- 企業内のアクターを特定

- 企業が所有する資産を特定

- 主要なプロセスを特定し、プロセスの実行に伴うリスクを評価

- ZTA候補者のポリシーの策定

- ソリューション候補の洗い出し

- 初期導入とモニタリング

ゼロトラスト成熟度モデル

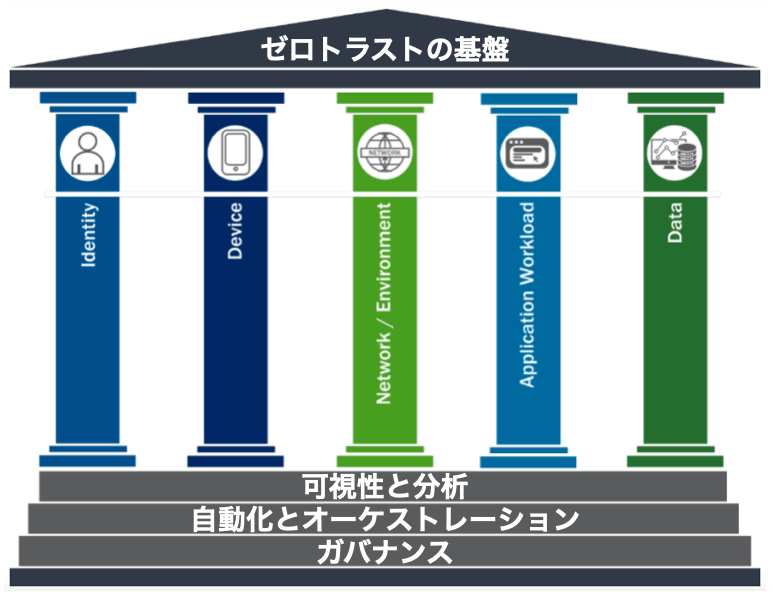

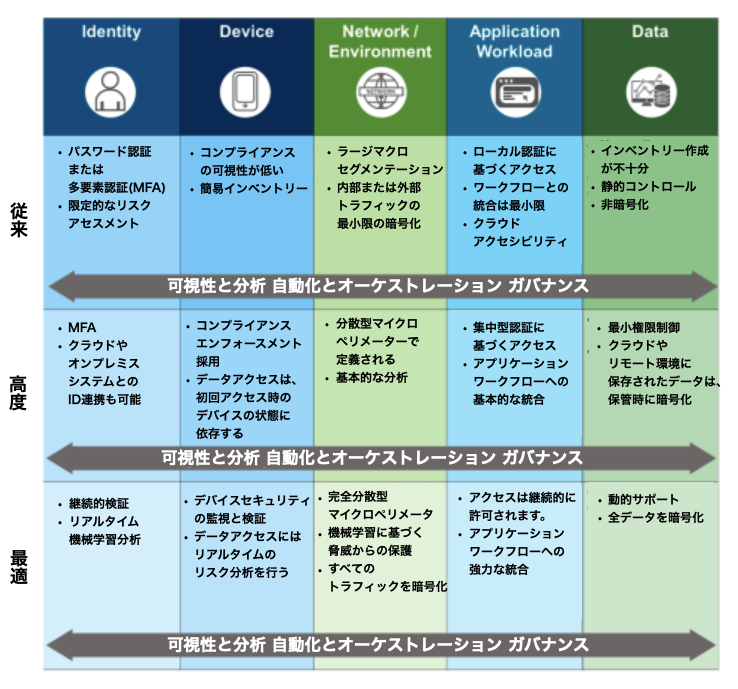

ゼロトラスト成熟度モデルは、5つの異なる柱に沿って実装度合いを表しており、最適化に向けて時間をかけて少しずつ進歩させることができます。5つの柱とは、図1に示すように、アイデンティティ、デバイス、ネットワーク、アプリケーション・ワークロード、データです。それぞれの柱には、「可視性と分析」、「自動化とオーケストレーション」、「ガバナンス」に関する一般的な内容も含まれています。この成熟度モデルは、ゼロトラストへの移行をサポートするための数多くの道筋の一つです。

最適なゼロトラストの実施に向けて移行するにつれ、そのソリューションは自動化されたプロセスやシステムとなり、柱を越えてより完全に統合され、動的なポリシーになっていきます。各柱は独自のペースで進化し、柱間の調整が必要になるまで、他の柱よりも先に進む事ができます。さらに、柱間の相互運用性と依存性により互換性が確保されます。これにより、ゼロトラストへの段階的な進化を可能にし、時間をかけてコストを分散させることができます。ゼロトラスト成熟度モデルの移行を保護、詳細さ、複雑さのレベルを3つの段階を用いて説明することができます。各段階でゼロトラスト技術の柱ごとに成熟度を特定し、成熟度モデル全体に一貫性を持たせるために使用されます。

- 従来 – 手動による設定と属性の割り当て、静的なセキュリティポリシー、外部システムへの依存度が粗い柱レベルのソリューション、プロビジョニング時に確立された最小限の機能、独自で柔軟性のないポリシー施行の柱、手動によるインシデント対応と緩和措置の展開

- 高度 – 柱間の調整、集中的な可視化、集中的なアイデンティティ制御、柱間の入力と出力に基づくポリシー実施、事前に定義された緩和策に対するインシデント対応、外部システムとの依存関係の詳細化、状況評価に基づく最小特権の変更など

- 最適 – アセットやリソースへの完全に自動化された属性の割り当て、自動化された/観測されたトリガーに基づく動的なポリシー、アセットには動的な最小特権アクセス(閾値の範囲内)のための自己列挙型の依存関係がある、柱間の相互運用性のためのオープンスタンダードとの連携、ポイントインタイムで状態を遡って確認するための履歴機能を備えた集中管理

図2は、「ゼロトラスト成熟度モデル」の各成熟度ステージにおける概要を示しています。

これらの成熟段階と、以下の各柱に関連したより具体的な詳細により、ZTAに向けた進歩に必要な投資を計画、評価、維持することができます。以下のサブセクションでは、5つの異なる柱にまたがるゼロトラストへの移行を支援するための概要を提供します。アイデンティティ、デバイス、ネットワーク、アプリケーションワークロード、データ。また、各柱には、可視化と分析、自動化とオーケストレーション、およびガバナンスに関する一般的な詳細も含まれています。

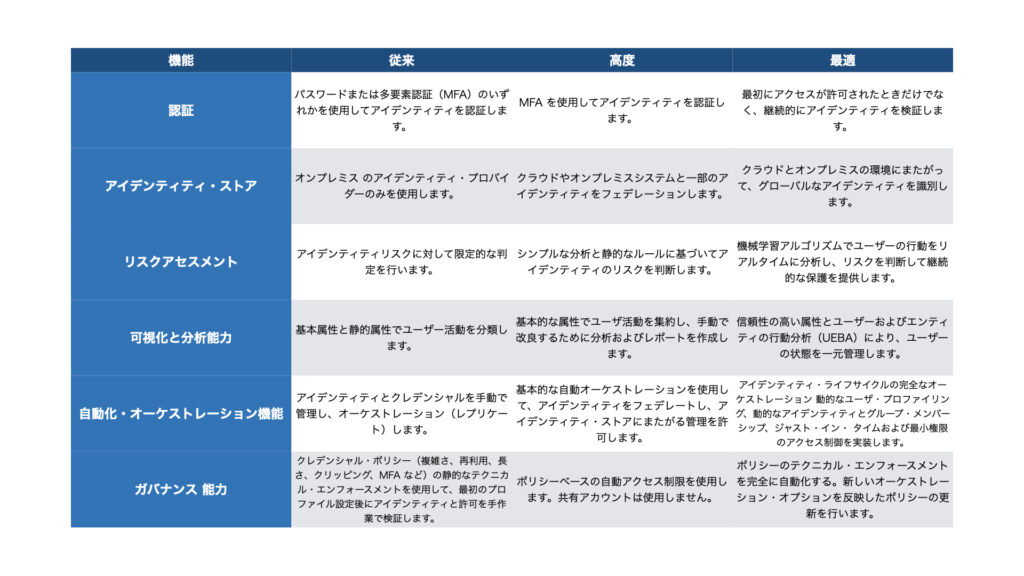

柱1:アイデンティティー

ID とは、利用者または実体を一意に記述する属性または属性の集合を指す。

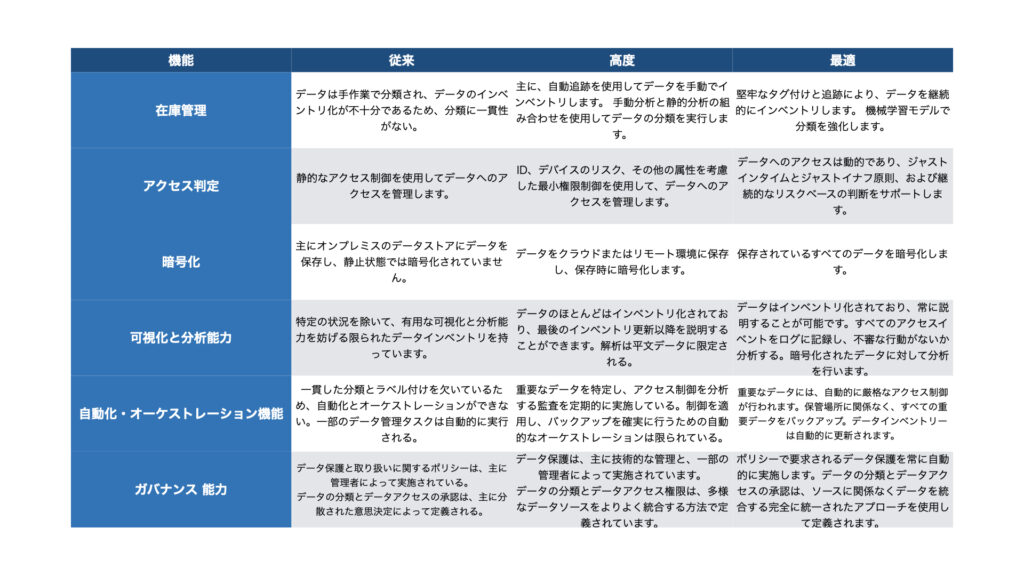

適切なユーザーとエンティティが適切なリソースに適切なタイミングでアクセスできることを保証し、実施する必要があります。表 1 は、ゼロトラストに関連する ID 機能と、ID の文脈における可視性と分析、自動化とオーケストレーション、およびガバナンスに関する考慮事項を示しています。

CISAとアイデンティティの柱との整合性

アイデンティティは、ZTAエージェントの中核的な構成要素を形成します。ゼロトラストを支える最小特権アクセスは、アクセスを受けるエンティティのアイデンティティを保証できるかどうかにかかっています。ゼロトラスト成熟度モデルは、単にパスワードを使用してアイデンティティを検証することから脱却し、代わりに、サービスまたはデータとの相互作用の期間を通じてそのアイデンティティを検証し、継続的に確認するために、さまざまな要素を使用するものです。

サービスをクラウドに移行する際、ユーザーはさまざまなプロバイダー間でIDを持つことになります。これらのアイデンティティを効果的に管理し、セキュリティ保護を全体的に調整するために、オンプレミスのアイデンティティとクラウド環境のアイデンティティを統合する必要があります。しかし、これらの統合されたアイデンティティは、漏洩したアイデンティティやアイデンティティ・プロバイダーが、より広範な環境へのアクセスを許可する可能性があるため、アタックサーフェスを拡大する可能性があります。

現在のCISAのサービスおよび提供品目:

- ユーザーをより良く理解するための機能

CISAが提供する予定のサービス:

- 多要素認証によるアイデンティティ・セキュリティの向上を目指すベスト・プラクティス

- アイデンティティとアクセスに関する情報を含む可視性の拡大。これにより、CISA はアイデンティティのリスクを軽減するためのより良い保護を提供することができるようになります。

柱2:デバイス

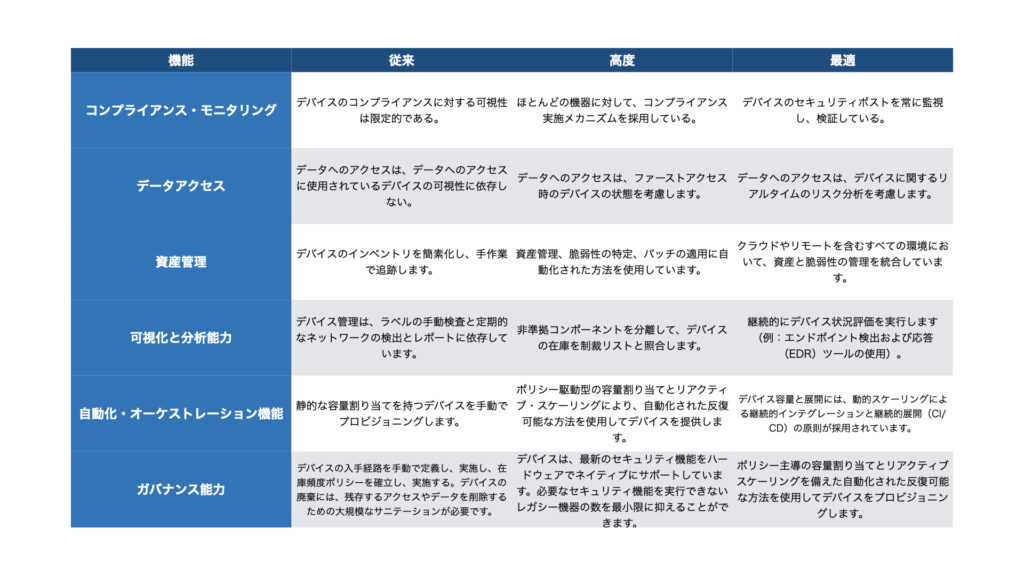

デバイスとは、IoT(Internet of Things)デバイス、携帯電話、ノートパソコン、サーバーなど、ネットワークに接続できるあらゆるハードウェア資産を指します。デバイスは、組織が所有する場合もあれば、BYOD(Bring-your-Owndevice)の場合もあります。デバイスのインベントリーを作成し、すべてのデバイスを保護し、未承認のデバイスがリソースにアクセスするのを防止する必要があります。表2は、ゼロトラストに関連するデバイスの機能、およびデバイスとの関連における可視化と分析、自動化とオーケストレーション、ガバナンスの考慮事項を示しています。

CISAとデバイスの柱との整合性

ゼロトラスト成熟度モデルは、ユーザのアイデンティティを検証するだけでなく、ユーザがサービスやデータにアクセスするために使用するデバイスの整合性を確保することを必要とする。これらのデバイスのセキュリティを管理し、デバイスのセキュリティ保護の基本水準を確保し、デバイス自体を可視化する必要があります。

成熟度モデルは、ポリシーの実施をエッジに押しやり、従来のアクセスポイントを経由せずに、サービスやデータをユーザーが直接利用できるようにする機会を増やします。このようにエンドポイントに焦点を当てることで、デバイスのコンプライアンスと完全性を、サービスやデータに対するアクセス制御の決定の一部として含めることが可能になります。

現在のCISAのサービスおよび提供品目:

- ネットワークで使用されているデバイスの種類を把握するための機能

- エンドポイントへの移行を考える際に役立つ初期ガイダンスとベストプラクティス

CISAが提供する予定のサービス:

- 適切なエンドポイントセキュリティの確保を支援する機能

- モバイル・アプリケーションのセキュリティ情報を提供し、デバイスのセキュリティをより確実にするための機能

- エンドポイントを保護し、可視性を高めるための機能

- デバイスのコンプライアンスをアクセス制御やリスクに関する意思決定によりよく統合するための追加ガイダンス

- これにより、エンドポイントの可視性を向上させ、CISAがよりよく理解し、保護できるようにします。

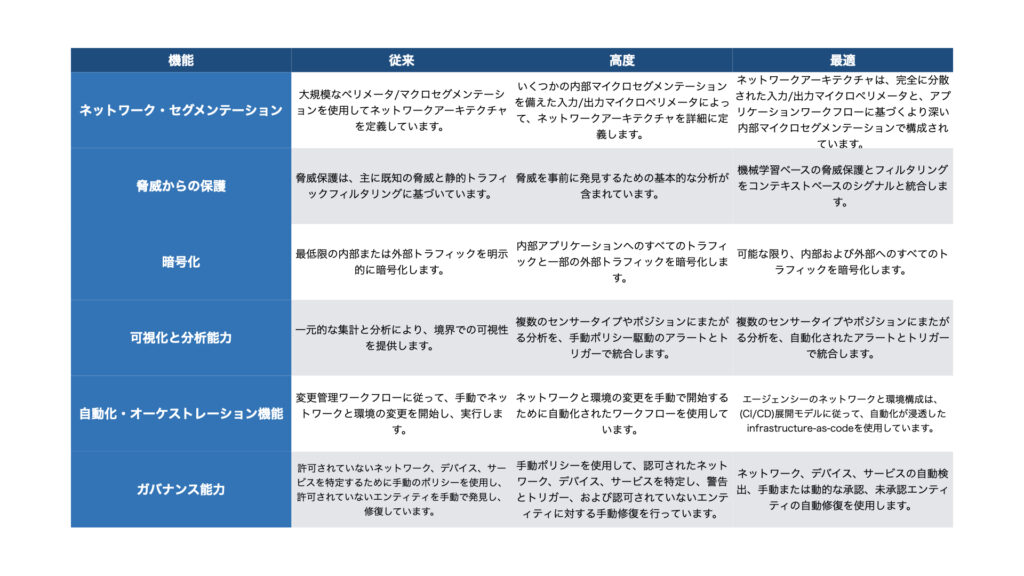

柱3:ネットワーク/環境

ネットワークとは、メッセージを伝送するために使用される、ネットワーク、無線ネットワーク、インターネットを含むオープンな通信媒体を指します。ネットワークをセグメント化して制御し、内部および外部のデータの流れを管理する必要があります。表3は、信頼ゼロに関連するネットワーク/環境の機能と、ネットワーク/環境に関する可視化と分析、自動化とオーケストレーション、ガバナンスの考慮事項を示しています。

CISAとネットワーク/環境の柱との整合性

ゼロトラスト体制へ移行を目指すには、従来のネットワーク・セグメンテーションに内在する暗黙の信頼ではなく、アプリケーション・ワークフローのニーズに従って、ネットワークのセグメンテーションと保護を調整する必要があります。このようにネットワークと保護を再調整することで、従来の接続モデルを見直し、リモートユーザーや支社がアプリケーションやサービスを直接利用できるようにすることができます。この移行プロセスを通じて、どのような保護を導入し、どこに導入できるかを検討する必要があります。既存の保護機能は、再構築された環境において相応または改善された保護機能を確保するために、増強する必要があるかもしれません。

現在のCISAのサービスおよび提供品目:

- 資産、ユーザー、データの流れ、および適用が必要な保護について理解を深めるための機能およびガイダンス

- 境界ベースの保護から脱却し、より包括的な方法で保護を行う方法に関する最近のガイダンス

- より効率的な運用アーキテクチャとクラウド環境を活用するための可視化サービス

CISAが提供する予定のサービス:

- CISAがよりよく理解し、保護できるようにするための可視化サービスの拡充。

- 先進的な保護ドメインネームシステム(DNS)サービス

- シェアードセキュリティサービスプロバイダーからの成熟したオファリング

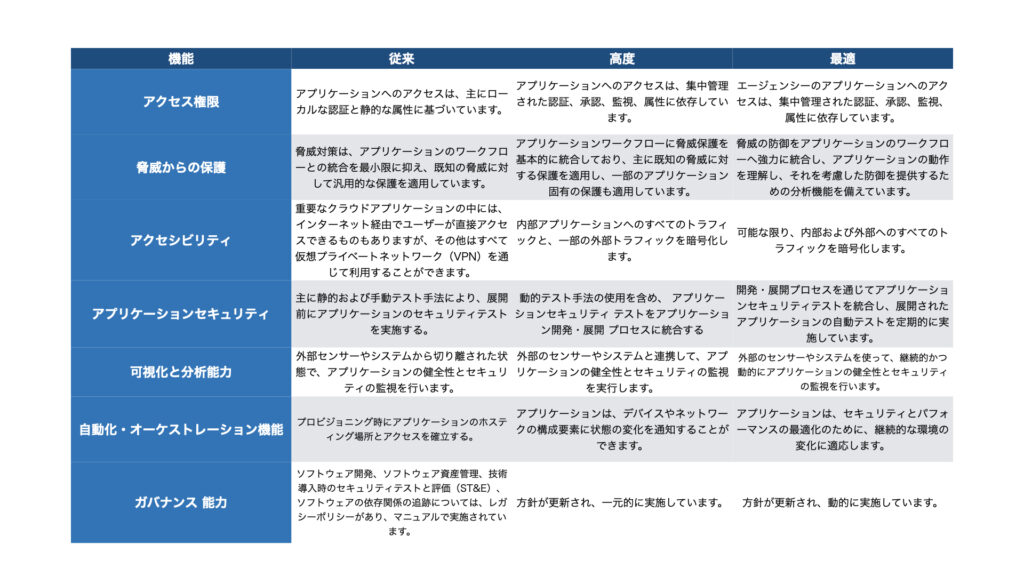

柱4:アプリケーション・ワークロード

アプリケーションとワークロードには、オンプレミスやクラウド環境で実行されるシステム、コンピュータ・プログラム、サービスが含まれます。アプリケーション層だけでなく、コンテナも保護・管理し、安全なアプリケーション配信を提供する必要があります。表4は、ゼロトラストに関連するアプリケーションワークロードの機能と、アプリケーションワークロードの文脈における可視化と分析、自動化とオーケストレーション、ガバナンスの考慮事項を示しています。

CISAとアプリケーション・ワークロードの柱との整合性

ゼロトラスト原則に基づくセキュリティ保護を再調整するために、保護とアプリケーションのワークフローをより密接に統合し、効果的なセキュリティを提供するために必要な保護の可視性と理解を確保する必要があります。ID、デバイスのコンプライアンス、その他の属性に基づくアプリケーションへのアクセスにより、これらのアプリケーションをユーザーが直接利用できるようにすることを検討することができます。これらのアプリケーションのアクセス性を高めることで、エンドユーザーの使い勝手とパフォーマンスを向上させることができる一方、アタックサーフェスを増大させる可能性があります。

ZTAを構築する際、アプリケーションそのものだけでなく、これらのアプリケーションの開発・展開にもゼロトラスト原則を適用することができます。プロセスの各段階にセキュリティテストと検証を組み込んだ継続的インテグレーションと継続的配備のモデルは、配備されたアプリケーションについて保証を提供するのに役立つ。この方法は、アプリケーションのライフサイクル全体に適用することができ、アプリケーションのワークフローの各コンポーネントを含む、配備されたアプリケーションの健全性とセキュリティの監視を、外部と内部の両方の手段で行うことができます。

現在のCISAのサービスおよび提供品目:

- 外部からアクセス可能なアプリケーションの評価と定期的なセキュリティ監視

- サイバー能力に関する脅威ベースの評価

CISAが提供する予定のサービス:

- アプリケーション配備に合わせた機能

- ゼロトラスト体制への移行に伴い、悪意のある活動を効果的に検出できるようにするため、アプリケーションからのアプリケーション・レベルの遠隔測定機能の受け入れ

柱5:データ

データは、デバイス、アプリケーション、ネットワーク上で保護する必要があります。データはインベントリ化、分類、ラベル付けされ、保存時および転送時のデータを保護し、データ流出を検出するメカニズムを配備する必要があります。表5は、ゼロトラストに関連するデータ機能、およびデータの文脈における可視化と分析、自動化とオーケストレーション、ガバナンスの考慮事項を示しています。

CISAとデータの柱との整合性

ZTA への移行に伴い、サイバーセキュリティに対して「データ中心」のアプローチに考え方を転換する必要があります。その第一歩として、データ資産の特定、分類、インベントリ化を開始する必要があります。

CISA は、最も重要なデータ資産(例えば、高価値資産(HVA))に対するデータ保護を優先的に展開することを推奨しています。

現在のCISAのサービスおよび提供品目:

- 堅牢なデータ・セキュリティ管理の実施と維持を支援する技術ガイダンス文書

- データ保護管理における能力

- 政府機関の評価とベスト・プラクティスから学んだ教訓により、継続的なフィードバックを提供し、IT 企業全体でどのような重要なデータ保護が実施されるべきかについて情報を提供

CISAが提供する予定のサービス:

- ゼロトラストの柱の成熟度を測定するための状況調査。CISAはこれらの調査で、ゼロトラストの成熟度に関する独自のフィードバックを提供し、このフィードバックを利用してギャップを特定し、データ保護の優先順位を決定

CISAの資料

CISAプログラムは、ZTAへの柱の統合を含め、ゼロトラストの柱となる分野全体でサイバーセキュリティのサポートとガイダンスを提供します。以下の文書は、ゼロトラストに移行するための有用なリソースです。これらの資料は、ZTAを開発する際に、引き続き見直され、改良される予定です。さらに、このコレクションには新しい資料が随時追加される予定です。

継続的な診断と緩和

CDMのガイダンスは、CDMホームページでご覧いただけます。

高価値資産

HVAガイダンスは、HVA PMO|CISAホームページでご覧いただけます。

- High Value Asset Control Overlay, Version 2.0, January 2021

- High Value Asset Control Overlay FAQ, Version 1.0, January 2018

- Securing High Value Assets, July 2018

- CISA Insights: Securing High Value Assets, September 2019

- Binding Operational Directive 18-02, May 2018

国家サイバーセキュリティ保護システム

- NCPSガイダンスは、NCPS Guidance Repositoryのページでご覧いただけます。

- 国家サイバーセキュリティ保護システム(NCPS)クラウドインタフェース参照アーキテクチャ

第1巻:一般ガイダンス、バージョン1.2、2020年7月 - 国家サイバーセキュリティ保護システム(NCPS)クラウドインターフェイスリファレンスアーキテクチャ

第2巻 報告パターンカタログ DRAFT、バージョン1.0、2020年12月

品質サービスマネジメント室

- 品質サービスマネジメントオフィス ファクトシート

- 連邦政府向け集中型ミッション支援能力(M-19-16)、2019年4月

信頼できるインターネット接続

TICのガイダンスは、TIC Guidance Repositoryのページでご覧いただけます。

- Trusted Internet Connections 3.0 Program Guidebook, Version 1.0, July 2020

- Trusted Internet Connections 3.0 Reference Architecture, Version 1.0, July 2020

- Trusted Internet Connections 3.0 Security Capabilities Catalog, Version 1.1, April 2021

- Trusted Internet Connections 3.0 Traditional TIC Use Case, Version 1.0, April 2021

- Trusted Internet Connections 3.0 Branch Office Use Case, Version 1.0, April 2021

- Trusted Internet Connections 3.0 Remote User TIC Use Case DRAFT, Version 1.0, December

その他のCISA関連資料

• govCAR Recommendations: Mobile Cybersecurity

• Cyber Resilience Review Assessments

• govCAR Factsheet