Meta 38,000以上の偽アカウントで監視したVoyage Labs

Metaがカリフォルニア州の連邦裁判所での訴訟で、38,000以上の偽アカウントを作成し運用するVoyagerのサービスにより警察が600,000人以上の人々を監視し調査した活動を示しました。

訴状によるとVoyager Labs が Meta のサイトにアクセスすることを永久に禁止するように求めております。同社は2019 年にロサンゼルス警察 (LAPD) と提携し、ソーシャル メディアを使用して犯罪者を予測できると主張したことが明らかになりました。

Meta has sued to block a surveillance company from using Facebook and Instagram, alleging the firm, which has partnered with law enforcement, created tens of thousands of fake accounts to collect user data.

Meta alleges surveillance firm collected data on 600,000 users via fake accounts | The Guardian

Windows 7 ESU 終了

Windows 7 Professional および Windows 7 Enterprise の拡張セキュリティ 更新 2022が終了しました。

2022 年 1 月 12 日 – 2023 年 1 月 10 日

また、Hyper-V、VirtualBox、VMware、AVDなどからWindows 7 上で動作するアプリケーションの移行作業はお済みでしょうか。

Microsoft Windows 7 ESU に関する FAQ

https://learn.microsoft.com/ja-jp/troubleshoot/windows-client/windows-7-eos-faq/windows-7-extended-security-updates-faq

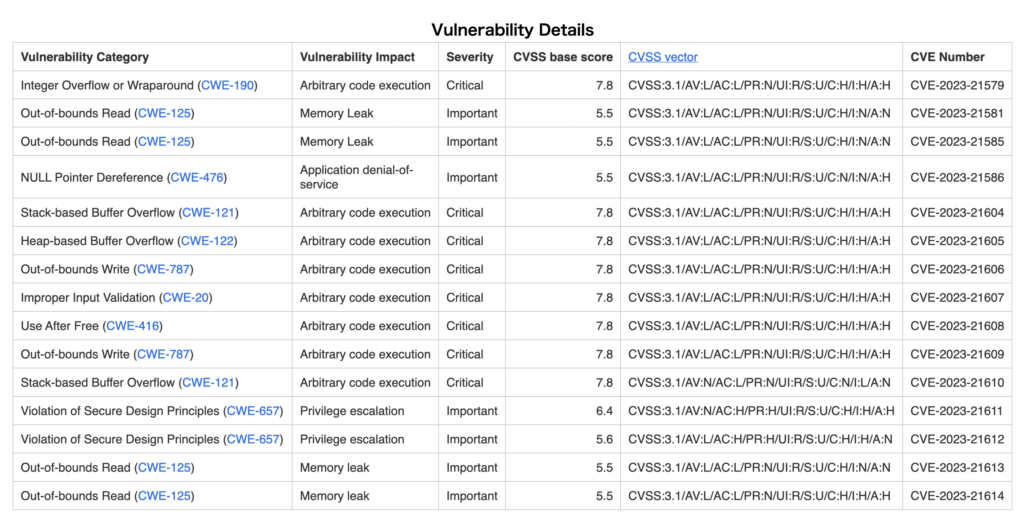

Adobe 8件のCriticalな脆弱性

Adobe Acrobat および Reader の脆弱性対策について(APSB23-01)Critical CVSS7.8

影響:リモートコード実行(RCE)

深刻度:致命的

このアップデートの既知の問題

症状 リモートコード実行ができる致命的な計8個の脆弱性からリストアップしました。合計で15個の脆弱性があります。

- 整数オーバーフローまたはラップアラウンド ( CWE-190 )

- スタックベースのバッファ オーバーフロー ( CWE-121 )

- ヒープベースのバッファ オーバーフロー ( CWE-122 )

- 領域外メモリへの書き出し ( CWE-787 )

- 不適切な入力検証 ( CWE-20 )

- 解放済みのメモリの使用 ( CWE-416 ) など

対策

アドビ社から提供されている最新版に更新することをお勧め致します。

IPAよりアナウンス:Adobe Acrobat および Reader の脆弱性対策について(APSB23-01)(CVE-2023-21579等)

Windows ゼロデイ脆弱性

本日リリースされたWindows Update について、Windows Advanced Local Procedure Call (ALPC) の特権の昇格に関するゼロデイ脆弱性 CVE-2023-21674 CVSS 8.8

影響:特権昇格(EoP)

深刻度:重大

このアップデートの既知の問題

ブラウザー サンドボックス エスケープにつながるため、WindowsまたはWindows Serverで SYSTEM権限を取得できる可能性があり、既に悪用されている模様です。その他、本日リリースされた 98 個の新しいパッチのうち、11 個が致命的と評価され、87 個が重大と評価されています。

Welcome to the first patch Tuesday of the new year. As expected, Adobe and Microsoft have released their latest fixes and updates. Take a break from your regularly scheduled activities and join us as we review the details of their latest security offerings.

THE JANUARY 2023 SECURITY UPDATE REVIEW | ZERO DAY INITIATIVE

IPA Adobe Acrobat および Reader の脆弱性対策について(APSB23-01)(CVE-2023-21579等)

https://www.ipa.go.jp/security/ciadr/vul/20230111-adobereader.html

悪用された場合、不正なコードが実行される恐れのある緊急度がクリティカルの脆弱性も含まれているため、修正プログラムを適用することを推奨します。

Cacti の脆弱性 CVSS 9.8

クライアント監視ツール Cacti 脆弱性 認証バイパスとコマンド インジェクション CVE-2022-46169 ( CVSS スコア: 9.8 ) について

過去にWindows Server や Linux に クライアント監視ツール Cacti 導入されていた方は、脆弱性の悪用も確認されており、既にエクスプロイトコードが github上に公開されておりますので、お早めにアップデートされることをお勧め致します。

詳細

ポーリング「アクション」に対する特定の HTTP クエリを Cacti が処理する際に、PHP スクリプトに使用されるクエリ引数の 1 つが適切にサニタイズされておらず、コマンド インジェクションが発生します。更にこの機能を呼び出す際に必要な認証を回避できる、別のバグが発見されました。

Censysによれば全世界でバージョン(1.2.23 および 1.3.0)にアップデートが確認されているのは26台のみとなっている模様です。

Back at the beginning of December 2022, an open-source network monitoring solution called Cacti (originally designed to be a frontend for the industry standard network graphing database RRDTool) released a detailed security advisory for versions up to and including 1.2.22 and was assigned the CVE number CVE-2022-46169. This vulnerability went under the radar until, on January 2nd, 2023, SonarSource released a blog post detailing its findings, and a few days later, on January 7th, 2023, the Shadowserver Foundation posted that they had started to see the vulnerability being exploited in the wild to download and install malware.

CVE-2022-46169: Cacti