A Critical National Infrastructure (CNI)-specific look at NCSC guidance on remote access architecture design

リモートアクセスは、ほぼすべての現実的なIT(およびOT)資産の重要な機能です。

レジリエンスと冗長性の目的でコンピューティングリソースが分離している場合でも、ファシリティが地理的に広い地域に分散している場合でも、リモートアクセスの必要性はなくなりません。

ただし、リモートアクセスには問題があります。リソースにリモートでアクセスできる場合は、攻撃者もアクセスできる可能性があります。

NCSCは、より伝統的なITシナリオについて、このテーマに関するガイダンスとブログを公開していますが、CNIセクター内での私の取り組みでは、このコンテンツが適用されない、または関連性がないとよく耳にします。このブログ投稿では、CNIセクターのリモートアクセスシステムを設計するためにうまく適用できるいくつかのガイダンスをピックアップすることによって、その誤解を払拭したいと思います。

いくつかの準備

OT環境でのリモートアクセスアーキテクチャの設計と改善に役立つNCSCガイダンスについて説明します。そうすることで、ネットワークが常にゼロから構築されるとは限らないことを理解します。

安全なリモートアクセスを既存のソリューションに後付けする場合は、私がピックアップした主要な原則を採用し、それにより安全で堅牢なリモートアクセスソリューションで繰り返し行う構築作業に優先順位を付けることができます。

要求事項

設計プロセスの最初の段階は、システムの要件を収集することです。これはかなり典型的なユーザーストーリーのセットです:

- 標準ユーザーとして、社内で提供されているサービスにアクセスする必要があります

- 標準ユーザーとして、インターネットリソース(Webサイトや電子メールなど)にアクセスする必要があります

- 標準ユーザーとして、私は企業サイトと自宅の両方からサービスにアクセスする必要があります。

- 標準的なエンジニアリングユーザーとして、OTN、センサー、アクチュエーターにリモートアクセスする必要があります

- 管理者として、更新/インストール/メンテナンス手順をサポートするために、アクチュエータの位置をリモートで変更する必要があります

- オペレーターとして、私はベンダー/サプライヤーが効率と管理データを抽出するための手段を提供する義務があります

セキュリティ要件

ユーザーストーリーに、一般的な一連のセキュリティ要件を追加する必要があります。

- 妥協を困難にする(設計原則から)

- 混乱を困難にする(設計原則から)

- 侵害の検出を容易にする(設計原則から)

- 妥協の影響を減らす(設計原則から)

- 制御システムデータの整合性を確保する

- 制御システムデータの機密性を確保する(適切な場合)

- 機密データ(適切な場合、個人データや知的財産など)の機密性を確保します

- インターネットからの運用上の影響の機会を減らす

これらの要件を組み合わせることで、リモートアクセスとは何かが定義され、関連するセキュリティ要件が明確になります。次に、そのようなシステムの基礎となるアーキテクチャを見ていきます。

アーキテクチャレビュー

リモートアクセスシステムを設計するときは、基盤となるアーキテクチャが機能とセキュリティ要件を満たすことを評価することから始める必要があります。

場合によっては、リモートアクセス要件はアーキテクチャ設計プロセスの後半で考慮されますが多くの場合、不要な再設計が発生します。

設計計画の早い段階でリモートアクセスソリューションを含めることにより、追加の時間やコストをかけずに、セキュリティ要件と機能要件の両方を支えることができます。

リソースにリモートでアクセスするデバイス

リモートアクセスセッションは、高レベルの信頼を提供するために、スタッフのメンバーが所有する企業が管理するデバイスから開始する必要があります。デバイスは、任意の適切な電話、タブレット、ラップトップ、またはデスクトップマシンにすることができます。

デバイスに関係なく、セキュリティ設計の原則は同じままです。NCSCのモバイルデバイスガイダンスでは、さまざまなオペレーティングシステムに対する多くのセキュリティ対策の実践について詳しく説明しています。

主なターゲット

リモートアクセスに使用されるデバイスは、攻撃者が標的にしたいコンポーネントまたはサービスへのアクセスと資格情報を簡単に提供するため、攻撃者にとって貴重な標的です。

スピアフィッシングやその他の標的型攻撃による侵害の脅威を考えると、電子メールなどの業務機能を、リモートアクセスなどのネットワーク機能から分離する必要があります。

この分離の目的は、重要で機密性の高いコンポーネントに影響を与える、公開されたサービス内の単一のシステムコンポーネントのハッキングを防ぐことです。これは、攻撃または設定ミスの可能性があります。

BYODを利用しない

ここでは、Bring Your Own Device(BYOD)モデルを検討できますが、管理がさらに複雑になり、個人用デバイスの管理コントロールが低下するため、現時点では除外します。BYODに対するNCSCのスタンスの詳細については、こちらをご覧ください。

PAWを利用する

ハッキングの影響が重大な損害をもたらす場合は、専用の特権アクセスワークステーション(PAW)を使用する必要があります。これにより、攻撃対象領域を減らすコントロールと対策が得られます。

管理デバイスへの信頼の獲得、および特権アクセスワークステーションの価値については、セキュアシステム管理ガイダンスで詳しく説明されています。

リモートアクセスを可能にするネットワークインフラストラクチャ

リモートアクセスをサポートするインフラストラクチャを検討することは重要です。これは、正当なユーザーにアクセスを提供するための鍵ですが、攻撃者がアクセスできないようにするために十分に堅牢である必要があるためです。

リモートアクセスインフラストラクチャは、サポートする機能によってネットワークを論理的に分離する必要があります。たとえば、制御ネットワークが電子メールやその他の内部サービスにアクセスする必要性はほとんどありません。

特権アクセス管理(PAM)の概念を含めるように努める必要があります。これは、NCSCブログ「PAMによるシステム管理の保護」で説明されています。具体的には、NCSCのセキュリティアーキテクチャアンチパターンホワイトペーパーで詳しく説明されている「ブラウズアップ」の概念は避ける必要があります。

アクセスされているデバイス

新しいOTデバイスは、従来のデスクトップPCに匹敵する機能を備えています。これは、NCSCが推奨するTLS構成またはIPSec構成で説明されているように、承認された暗号スイートとプロトコルがほとんど構成なしで容易にサポートされることを意味します。

ただし、すべてのOTネットワークとデバイスが新しいわけではありません。既存のデバイスは古くなっていることが多く、可能な場合は交換する必要があります。廃止されたテクノロジーを置き換えることができない場合、NCSCには廃止されたプラットフォームガイダンスがいくつかあります。

多くの場合、十分に考慮されていないのは、管理者またはオペレーターが管理対象の運用デバイスのリモートセンサーとアクチュエーターを構成するために使用する管理インターフェイスの保護です。これは、幅広いプロトコルとテクノロジーをカバーする必要性があります。デバイス自体の物理的属性を参照することもできます。管理インターフェイスの詳細については、NCSCブログの「管理インターフェイスの保護」を参照してください。

アーキテクチャ設計

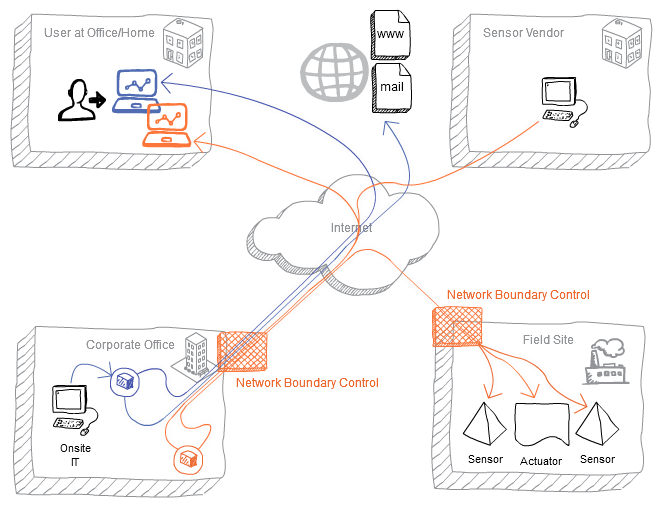

上記のアーキテクチャ上のアドバイスに照らして、システムの例を考えてみましょう。次の図は、一般的な例またはユースケースの主要コンポーネントを示しています。

この画像は、2つのデータフローを示しています。オレンジ色のフローは、1つのデバイスからのエンジニアリングアクセス用です。青いフローは、社内の業務リソースとインターネットへのアクセスを示しています。

設計レビュー

リモートアクセスデバイス

リモートアクセスが必要な人には、図のオレンジとブルーのラップトップで示されている2つのデバイスを提供することにしました。すべての日常業務は、青いラップトップで実行できます。

オレンジ色のデバイスは、インターネットや電子メールなどの業務サービスにアクセスできません。これは、攻撃者がリモートセンサーやアクチュエーターにアクセスする結果となるフィッシングや水飲み場型攻撃によるハッキングを防ぐことを目的としています。

専用デバイスは、最小特権の原則に従ってロックダウンおよび強化されます。

不要なソフトウェアは削除する必要があります。これにより、レガシーがもたらす脆弱性を防ぎます。

2台のノートパソコン?

2台のデバイスを提供することは、慎重で扱いにくいように思われるかもしれません。特に、各機能の環境を備えた単一のマシンでハイパーバイザーを使用することを検討した場合はそうです。ただし、2台のデバイスは、制御システムとネットワークを標的とする攻撃者に対して、強力な物理的および手続き的な防御を提供します。

2台のラップトップは望ましくない場合がありますが、間違いなく最も堅牢な分離形式です。ただし、このオプションは常に利用できるとは限らず、他のオプションを検討する必要がある場合があります。

使用するアプローチに関係なく、エンタープライズITの一般的なハッキング方法では、OTシステムへ簡単につながることができないことが重要です。たとえば、HyperVなどの別のマシンで実行するか、仮想マシンを使用して同じ物理ハードウェア上で2つを分離することにより、電子メールやWebブラウジングなどのエンタープライズアプリへのアクセスを許可することを検討できます。後者の場合、より脆弱なエンタープライズマシンは、ホストではなくゲストである必要があります。

ここでの決定要因は、制御システム内の妥協の影響です。

リモートアクセスガイダンスについては、NCSCのネットワークアーキテクチャを参照してください。これは、ゼロトラストの観点からこれらのアーキテクチャ上のポイントのいくつかもカバーしています。

ネットワークインフラ

リモートオフィスや自宅からフィールドサイトに直接アクセスすることはできません。現在これを行う唯一の方法は、適切に分離された、企業が提供する専用のネットワークを経由することです。これは、ネットワーク制御をホストしている企業のオフィスを経由して、管理デバイスからフィールドサイトへの専用の個別のフローによって示されます。

青いラップトップで示されているように、電子メールとインターネットへのアクセスに使用される「企業」デバイスは、別の企業ネットワーク経由でのみルーティング可能です。

ネットワーク境界デバイス(オレンジ色のハッチングボックス)は、各物理的な場所に出入りするデータフローを制御します。

OTテクノロジーデバイス

レガシーデバイス

フィールドサイトの各センサーとアクチュエーターにはさまざまな方法でアクセスし、通信の整合性と機密性の両方を保証する最新の暗号化制御をさまざまなレベルでサポートしています。

センサーまたはアクチュエーターが十分な整合性または機密性を提供できない場合、仮想プライベートネットワーク(VPN)を介したルーティングがこのサポートを提供できます。

ブラウジング

この設計では、標準の企業デバイスからリモートセンサーネットワークにアクセスすることを除外しました。

インターネットに面したデバイスは、ターゲットデバイスやネットワークよりも信頼度が低いと想定する必要があります。これらの信頼性の低いデバイスを運用デバイスに接続できるようにすることは、ブラウズアップアーキテクチャと呼ばれます。ブラウズダウンアプローチを求めています。

ジャンプボックスを使用しない

また、ジャンプボックス(ジャンプホストとも呼ばれるジャンプボックスは、仮想ネットワーク上に配置される仮想マシン)や要塞ホストの使用は避けました。これらは、リモートアクセスのセキュリティ体制を必ずしも改善することなく、複雑さを増すためです。悪意のあるソフトウェアはジャンプボックスを介してラテラルムーブメントが行われます。

安全なシステム管理

リモートサイトのセンサーまたはアクチュエーターに接続する方法を検討したので、次のステップは、この接続をどのように使用するかを定義することです。

このため、NCSCは最近、セキュアシステム管理ガイダンスを公開しました。これは、サービスとシステムを安全に管理する方法に関する一連の包括的な推奨事項です。これらの概念をCNI組織がどのように適用すべきかを紹介します。

良好なシステム ハイジーン

アーキテクチャの問題と、管理をどのように達成するかについて検討しましたが、システムの健全性を確保するために考慮すべき他の関連する問題がいくつかあります。

NCSC Webサイトには、安全な設計原則やリスク管理ガイダンスなど、基本的なサイバーセキュリティの実践に役立つ多くのガイダンスが含まれています。ここでこれらを繰り返すつもりはありませんが、OTネットワークへのリモートアクセスを保護する際には、次の点が重要な考慮事項です。

多要素認証

2要素認証(2FA)ガイダンスを紹介するNCSCブログは、サービスにアクセスする際の2要素の利点を強調しています。ガイダンスは個人的な使用またはオンラインサービスのために解釈することができますが、その利点には、重要な国家サービスや運用ネットワークなど、より幅広い用途があります。

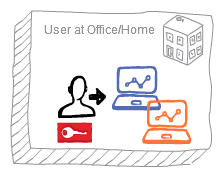

次の図では、ユーザーに2番目の要素メカニズム(この場合はトークン)を赤で表示することで、2番目の要素を表すことができます。トークンは、物理的な形式にすることも、時間ベースのワンタイムパスコード(TOTP)によって生成することもできます。

前述のように、OTシステムへのリモートアクセスを取得するために使用される資格情報は、攻撃者にとって非常に魅力的です。ソリューションにMFAを含めると、リモートアクセスアカウントのパスワードがハッキングされた場合に、攻撃者がシステムにリモートアクセスするのがはるかに困難になります。NCSCではパスワードの使用およびパスワード管理のメリットのガイダンスが用意されています。

サードパーティ/ゲストアクセスプロセス

ハードウェアベンダーにセンサーネットワークへのアクセスを提供する場合があります。このアクセスは必須ですが、常に無制限のアクセスを許可する必要があるという意味ではありません。

このようなアクセスを提供するリクエストプロセスを検討できます。これは、必要に応じてアカウントを有効または無効にするのと同じくらい簡単な場合もあれば、ベンダーに時間ベースのワンタイムパスコード(TOTP)をリクエストさせる場合もあります。

ゲストのアクセスとアクションはログに記録し、必要に応じて調査する必要があります。

これらのサードパーティがどのようにアクセスするか理解することは価値があります。具体的には、すべての顧客に共通の共有ホストを使用していますか?サプライヤのセキュリティの成熟度に自信をつけることは、あなた自身と同じくらい重要です。

資産管理による脆弱性管理

IT資産にどのような資産があるかを知ることは、潜在的な脆弱性を特定するのに役立ちます。

ソフトウェアとハードウェアのサポート期間が終了すると、物理資産とデジタル資産の最新の記録があれば、交換プログラムの将来の計画に役立ち、重大な脆弱性が明らかになった場合の修復手順を迅速に支援できます。開示から修復までの時間の短縮により、攻撃者が資産に対して商品ベースの攻撃を使用する機会が最小限に抑えられます。

たとえば、インターネットに面したファイアウォールは、ネットワークセキュリティの実施体制の主要なコンポーネントです。使用する製品の短期および長期のロードマップを理解することは、ネットワークの安全性を確保するために不可欠です。短期ロードマップは、予想される更新スケジュールウィンドウに関する情報を提供できます。長期ロードマップは、ベンダーのサポートプランを理解し、陳腐化を管理するのに役立ちます。

脆弱性管理は、リースされたVPNデバイスやファイアウォールなどのプロビジョニングされたサービスまたはデバイスで使用されるテクノロジーにも同様に適用できます。NCSCは最近、世界中のVPNで悪用されている脆弱性に関するアラートを発行しました。

構成管理

構成ファイルは、見過ごされがちなデジタル資産です。実行中の構成のバージョン管理は、変更がいつ発生したかを特定するのに役立ちます。これにより、既知の機能するベースラインが提供され、そのようなファイルへの悪意のある変更を防ぐことができます。

セキュアな開発および展開のガイダンスは、ソフトウェア資産管理のメリットを紹介します。

ITとOT

場合によっては、デバイスとネットワークは、従来のネットワークデバイスと資産を処理するチームや部門とは異なるチームや部門によってサポートおよび管理されることがあります。この部門は、IT vs OTと呼ばれることがよくあります。特に、異なる優先順位から立ち上がるチーム間に摩擦がある場合はそうです。

たとえば、デスクトップITにセキュリティポリシーを適用されており、Telnetなどの安全でないサービスがデフォルトでサポートまたは有効化されていない場合があります。しかし、これらのポリシーはOTに適用されない場合があります。これにより、コンポーネントの初期構成でこれらのサービスがデフォルトで無効にならず有効となります。別の例では、OTが対象の範囲外であるため、ITロギングイベントのみ監視および応答している場合があります。

ITとOTが同じものではないことは明らかです。これは、さまざまなテクノロジー、リスク、脅威、脆弱性、および軽減手法に反映されています。

これらの違いにもかかわらず、オペレーターは、リスク管理への全体的なアプローチにおいて、OTシステムとITシステムの両方が等しく一貫して説明されていることを確認する必要があります。そうしないと、サイバーセキュリティポリシーの適用方法に違いや欠陥が生じ、オペレーターのITとOTを組み合わせた資産全体でリスクを管理する可能性があります。

これは、必ずしも1つ以上のチームの解体、責任、またはスタッフメンバーを変更すること、またはITとOTの両方のコンテキストで同じリスク管理ツール、方法、または手法を使用することを意味するわけではありませんが、リスクの記述方法と管理方法を調和させることを意味します。組織全体。これにより、優れた一貫性のあるサイバーセキュリティリスク管理と意思決定が可能になります。

最も効果的なオペレーターは、OTチームとITチームの間の摩擦が軽減され、リスク管理への全体的なアプローチがIT環境とOT環境の両方で一貫して適用されているオペレーターです。

結論

このブログ投稿では、リモートアクセスに関するNCSCのガイダンスをCNIセクターに適用できることを示しました。

ここで説明したリモートアクセスアーキテクチャは、使用できる多くのアプローチの1つです。たとえば、クラウドベースのオーケストレーションサービスを見落としていました。それでも、私が示した主要な原則とドキュメントは、クラウドセキュリティの原則とともに、そのようなサービスの重要な評価に役立ちます。