このアドバイザリーでは、中国人民解放軍(PRC)による国家支援のサイバーグループと、そのオーストラリアのネットワークに対する現在の脅威について説明しています。アドバイザリーは、国際共同機関の共有する脅威の理解とASD’s ACSCのインシデント対応調査に基づいています。

APT40 Advisory

ASD’s ACSC

PRC MSS tradecraft in action

背景

このアドバイザリーは、オーストラリアのサイバーセキュリティセンター(ASD’s ACSC)、アメリカのサイバーセキュリティ&インフラセキュリティ局(CISA)、アメリカ国家安全保障局(NSA)、アメリカ連邦捜査局(FBI)、イギリスの国家サイバーセキュリティセンター(NCSC-UK)、カナダのサイバーセキュリティセンター(CCCS)、ニュージーランドの国家サイバーセキュリティセンター(NCSC-NZ)、ドイツの連邦情報局(BND)および連邦憲法擁護庁(BfV)、韓国の国家情報院(NIS)および国家サイバーセキュリティセンター、日本の内閣サイバーセキュリティセンター(NISC)および警察庁が共同で作成したものです。

このアドバイザリーでは、中国人民解放軍(PRC)による国家支援のサイバーグループと、そのオーストラリアのネットワークに対する現在の脅威について説明しています。この中国国家支援のサイバーグループは、過去にオーストラリアやアメリカを含む様々な国の組織を標的にしてきました。ここで説明される手法は、他の中国国家支援のサイバーアクターによって世界中で使用されています。したがって、このグループと同様の手法が依然として各国のネットワークに対する脅威であると考えています。

このグループが中国国家安全保障部(MSS)のために悪意のあるサイバー操作を行っていると評価しています。この活動と手法は、業界報告でAPT40(Kryptonite Panda、GINGHAM TYPHOON、Leviathan、Bronze Mohawkとも呼ばれる)として追跡されるグループと重なります。このグループは以前、PRCの海南省海口に拠点を置き、PRC MSS海南省安全保障局からの指示を受けていると報告されています。

以下のアドバイザリーでは、この敵対者の手法が2つの被害者ネットワークに対してどのように実行されたかを示す重要な事例を紹介します。これらの事例は、サイバーセキュリティの実務者がAPT40の侵入を特定、防止、対策するために役立ちます。選ばれた事例は、適切な対策が講じられ、再侵入のリスクが低減されたものです。したがって、事例は当然古いものとなっており、組織が必要な対策を講じる時間が与えられています。

活動概要

APT40はオーストラリアのネットワーク、ならびにこの地域の政府および民間セクターのネットワークを繰り返し標的にしており、その脅威は現在も続いています。このアドバイザリーで説明されている技術は、オーストラリアのネットワークに対して定期的に観察されています。

特に、APT40は新しい脆弱性の実証概念(POC)を迅速に変換・適応させ、関連する脆弱性を持つターゲットネットワークに即座に利用する能力を持っています。APT40は、関心のあるネットワーク、国際共同機関のネットワークを含む、に対して定期的に偵察を行い、ターゲットを侵害する機会を探しています。この定期的な偵察により、グループは関心のあるネットワーク上の脆弱な、サポートが終了した、または維持されていないデバイスを特定し、迅速にエクスプロイトを展開する態勢を整えています。APT40は、2017年以前からの脆弱性を利用して成功を収め続けています。

APT40は、Log4J(CVE-2021-44228)、Atlassian Confluence(CVE-2021-31207、CVE-2021-26084)、Microsoft Exchange(CVE-2021-31207、CVE-2021-34523、CVE-2021-34473)などの広く使用されているソフトウェアの新しい公開脆弱性を迅速に悪用します。ASD’s ACSCおよび国際共同機関は、このグループが新しい高プロファイル脆弱性のPOCを公開後数時間から数日以内に引き続き利用すると予想しています。

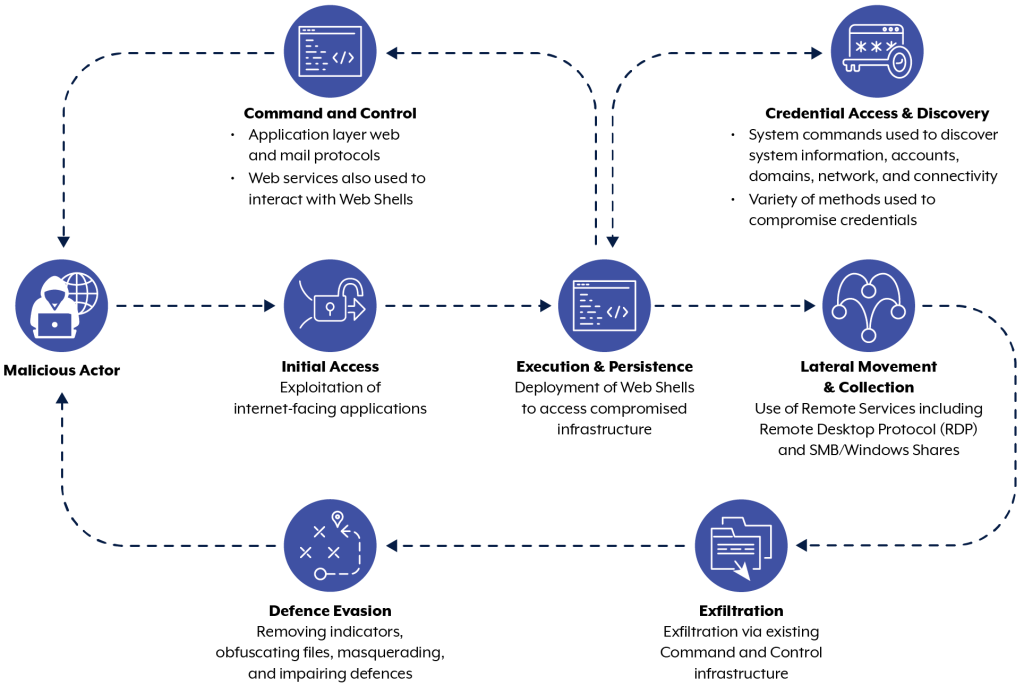

図1: APT40の活動におけるTTP(戦術・技術・手順)フローチャート

このグループは、フィッシングキャンペーンのようにユーザーの操作を必要とする技術よりも、脆弱なパブリック向けのインフラを悪用することを好むようです。そして、有効な資格情報を取得することに重点を置き、さまざまな後続の活動を可能にします。APT40は持続性を確保するために、特に侵入の初期段階でWeb Shell [T1505.003] を定期的に使用します。通常、初期アクセスに成功した後、APT40は被害者の環境へのアクセスを維持するために持続性を確立することに集中します。ただし、持続性は侵入の初期段階で発生するため、侵入の範囲やその後の行動に関わらず、すべての侵入で観察される可能性が高くなります。

注目すべき技術

APT40は以前、オーストラリアのウェブサイトをコマンド&コントロール(C2)ホストとして利用していましたが、この技術を進化させています [T1594]。

APT40は、オーストラリアでの作戦において、小規模オフィス/ホームオフィス(SOHO)デバイスを含む侵害されたデバイスを運用インフラおよびラストホップリダイレクタ [T1584.008] として利用する世界的なトレンドを採用しています。これにより、国際共同機関はこのグループの動きをより正確に特徴付け、追跡できるようになりました。

これらのSOHOデバイスの多くは、寿命が尽きたかパッチが適用されておらず、N-dayエクスプロイトのソフトターゲットを提供します。一旦侵害されると、SOHOデバイスは正当なトラフィックと見分けがつかない攻撃の出発点を提供し、ネットワーク防御者に挑戦をもたらします [T1001.003]。

この技術は他の中国国家支援のアクターによっても世界中で定期的に使用されており、国際共同機関はこれを共通の脅威と見なしています。詳細については、共同アドバイザリー「中国国家支援のサイバーアクターがネットワークプロバイダとデバイスを悪用」および「中国国家支援のアクターが米国の重要インフラに持続的なアクセスを確立」を参照してください。

APT40は、被害者向けのC2インフラとして調達またはリースされたインフラを使用することもありますが、この技術の使用は相対的に減少しているようです。

ツールセット

ASD’s ACSCは、以下の調査で特定された悪意のあるファイルの一部を共有しています。これらのファイルは、ネットワーク防御およびサイバーセキュリティコミュニティが防御すべき脅威をよりよく理解できるようにするためにVirusTotalにアップロードされています。

| MD5 | ファイル名 | 追加情報 |

|---|---|---|

| 26a5a7e71a601be991073c78d513dee3 | horizon.jsp | 1 kB |

| 87c88f06a7464db2534bc78ec2b915de | Index_jsp$ProxyEndpoint$Attach.class | 597 B |

| 6a9bc68c9bc5cefaf1880ae6ffb1d0ca | Index_jsp.class | 5 kB |

| 64454645a9a21510226ab29e01e76d39 | Index_jsp.java | 5 kB |

| e2175f91ce3da2e8d46b0639e941e13f | Index_jsp$ProxyEndpoint.class | 4 kB |

| 9f89f069466b8b5c9bf25c9374a4daf8 | Index_jsp$ProxyEndpoint$1.class | 3 kB |

| 187d6f2ed2c80f805461d9119a5878ac | Index_jsp$ProxyEndpoint$2.class | 1 kB |

| ed7178cec90ed21644e669378b3a97ec | Nova_jsp.class | 7 kB |

| 5bf7560d0a638e34035f85cd3788e258 | Nova_jsp$TomcatListenerMemShellFromThread.class | 8 kB |

| e02be0dc614523ddd7a28c9e9d500cff | Nova_jsp.java | 15 kB |

ケーススタディ

ASD’s ACSCは、アクターがどのようにツールと技術を使用しているかを理解するために、2つの匿名化された調査報告書を共有しています。

ケーススタディ 1

この報告書は広く配布するために匿名化されています。影響を受けた組織は、以下「組織」として言及されます。被害者の身元とASD’s ACSCのインシデント対応方法を保護するために、いくつかの具体的な詳細が削除されています。

概要

この報告書は、2022年7月から9月にかけて行われた組織のネットワークへの成功した侵害に関するASD’s ACSCの調査結果を詳細に説明しています。この調査報告書は、観察された悪意のある活動を要約し、改善提案をまとめるために組織に提供されました。調査結果は、APT40によって侵害が行われたことを示しています。

8月中旬、ASD’s ACSCは組織に対し、8月下旬にこのグループが使用していた可能性が高い侵害されたデバイスからの悪意のあるネットワークとの相互作用について通知しました。組織の同意を得て、ASD’s ACSCは、組織のネットワーク上の影響を受ける可能性のあるホストにホストベースのセンサーを配置しました。これらのセンサーにより、ASD’s ACSCのインシデント対応アナリストは徹底的なデジタルフォレンジック調査を行うことができました。利用可能なセンサーデータを使用して、ASD’s ACSCアナリストはグループの活動を成功裏にマッピングし、観察されたイベントの詳細なタイムラインを作成しました。

7月から8月に観察された主要なアクター活動

- ホストの列挙により、アクターが自分のネットワークマップを作成できるようにする。

- Web Shellの使用により、ネットワーク上でコマンドを実行するための初期の足がかりを提供。

- 悪意のある目的でアクターが活用する他のツールの展開。

調査により、大量の機密データがアクセスされ、アクターがネットワークを横断的に移動した証拠が発見されました[T1021.002]。侵害の多くは、グループがネットワークに複数のアクセスベクトルを確立し、ネットワークがフラットな構造を持ち、内部で開発された不安全なソフトウェアを利用して任意のファイルをアップロードできるようにすることで可能になりました。流出したデータには、グループがログインするための特権認証情報や、元のアクセスベクトルがブロックされた場合でも再び不正アクセスできるようにするネットワーク情報が含まれていました。最初に侵害されたマシン以外には追加の悪意のあるツールは発見されませんでしたが、正当で特権的な認証情報へのグループのアクセスは、追加のツールを必要としません。調査結果は、組織がAPT40によって意図的に標的にされた可能性が高いことを示しており、公開されている既知の脆弱性に偶然巻き込まれたわけではないことを示唆しています。

調査結果

2022年8月中旬、ASD’s ACSCは、国家支援のサイバーグループに関連すると信じられる悪意のあるIPが、少なくとも7月から8月の間に組織のコンピュータネットワークとやり取りしたことを組織に通知しました。この侵害されたデバイスは、小規模ビジネスまたは家庭用ユーザーに属していた可能性があります。

8月下旬、ASD’s ACSCは、組織のネットワーク上の影響を受けたホストにホストベースのエージェントを配置しました。調査をサポートする可能性のある一部のアーティファクトは、ログの構成やネットワーク設計のために利用できませんでしたが、組織が提供可能なすべてのデータを提供する準備が整っていたため、ASD’s ACSCのインシデント対応者は包括的な分析を行い、ネットワーク上でのAPT40の活動の可能性を理解することができました。

9月、ASD’s ACSCとの協議の後、組織は最初の通知で特定されたIPを拒否リストに追加することを決定しました。10月、組織は改善措置を開始しました。

詳細

7月から始まり、アクターはカスタムウェブアプリケーション [T1190] をテストおよび悪用して、<webapp>2-ext上で動作することができ、これによりグループはネットワークの非武装地帯(DMZ)に足がかりを確立しました。これを利用して、ネットワークとすべての可視ドメインを列挙しました。侵害された資格情報 [T1078.002] を使用してActive Directory [T1018] をクエリし、DMZ内の複数のマシンからファイル共有 [T1039] をマウントしてデータを流出させました。アクターはKerberoasting攻撃を実行して、サーバーから有効なネットワーク資格情報を取得しました [T1558.003]。グループは、DMZまたは内部ネットワークのいずれにも追加のプレゼンスを得ることは観察されていませんでした。

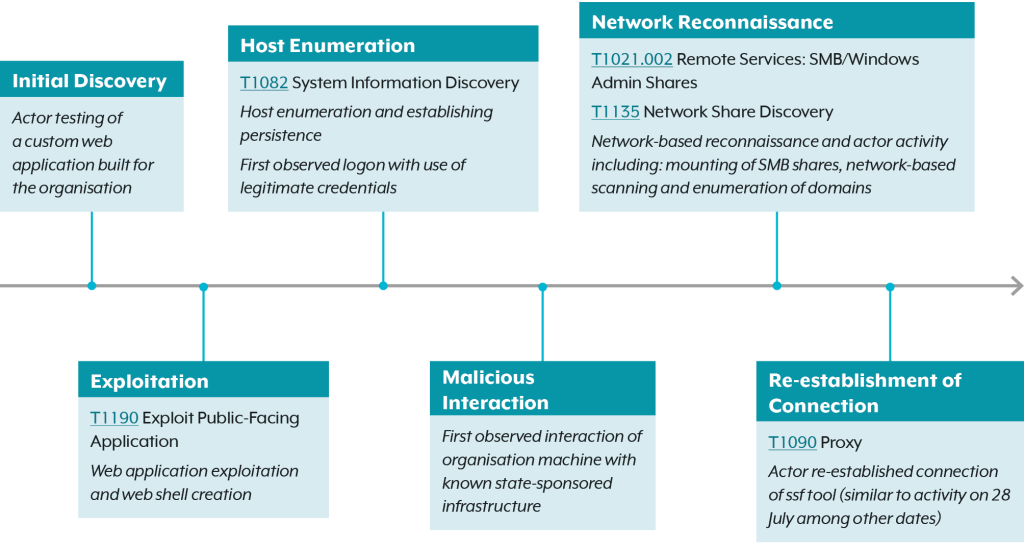

視覚的タイムライン

以下のタイムラインは、組織のネットワークで観察された悪意のあるアクター活動の主要フェーズの概要を提供します。

詳細なタイムライン

7月

- アクターは、組織のために構築されたカスタムウェブアプリケーション[T1190] (以下「ウェブアプリケーション」または「webapp」)のフロントページにトランスポート層セキュリティ(TLS)接続 [T1102] を介して初期接続を確立しました。他に特筆すべき活動は観察されませんでした。

- アクターは、ウェブアプリケーションのウェブサイトを列挙し、エンドポイントを探し始めました。

- アクターは特定のエンドポイントを悪用する試みを集中して行いました。

- アクターは、別のページに設置したWeb Shellを介してウェブサーバーにPOSTを成功させました。2つ目のIPも同様に同じURLにPOSTを開始し、同じアクターによるものである可能性があります。アクターは複数のWeb Shellを作成してテストしました。

具体的な悪用方法は不明ですが、特定のエンドポイントが<webapp>2-extにファイルを作成するためにターゲットにされました。

ASD’s ACSCは、2つのIPアドレスの接続が数分の間隔で発生していることから、同じ侵入の一部であると考えています。

- アクターはホスト列挙を続け、特権昇格の機会を探し、別のWeb Shellを展開しました。アクターは、<firstname.surname>@<organisation domain>の侵害された資格情報を使用してウェブアプリケーションにログインしました。

アクターの活動は<webapp>2-extで特権昇格を成功させたようには見えません。代わりに、アクターはネットワークベースの活動に転換しました。

- アクターは、内部でアクセス可能なバイナリにハードコードされている可能性が高いサービスアカウントの侵害された資格情報をテストしました。

- アクターはオープンソースツールSecure Socket Funnelling(SSF)を展開し、悪意のあるインフラストラクチャに接続しました。この接続は、アクターの攻撃マシンから組織の内部ネットワークへのトラフィックをトンネリングするために使用されました。イベントログでサービスアカウントの資格情報を使用しようとする際にマシン名が露出しました。

8月

- アクターは限定的な活動を行い、サービスアカウントに関与する接続の確立に失敗しました。

- アクターはネットワークおよびActive Directoryの大規模な列挙を実施しました。その後、別の侵害されたアカウントを使用してDMZ内のWindowsマシンで共有をマウントし、データ流出に成功しました。

これは、DMZ内のマウント可能なマシンで盗まれた資格情報を機会的に使用したものと思われます。ファイアウォールは、アクターが内部ネットワークに対して同様の活動を行うことを阻止しました。

8月 – 9月

- SSFツールが悪意のあるIPへの接続を再確立しました。グループは、アクセスがブロックされるまで追加の活動は観察されませんでした。

9月

- 組織は、ファイアウォールで悪意のあるIPを拒否リストに追加してブロックしました。

以下に文章を説明します。

アクターの戦術と技術

MITRE ATT&CKフレームワークは、サイバー空間で脅威アクターが使用する戦術と技術を文書化したコレクションです。このフレームワークは、米国の非営利団体であるMITRE Corporationによって作成され、脅威アクターの行動に関する共通のグローバル言語として機能します。

ASD’s ACSCは、以下の技術と戦術がアクターの悪意のある活動に関連していると評価しています:

偵察

- T1594 – 被害者所有のウェブサイトの検索

アクターはカスタムウェブアプリケーションのウェブサイトを列挙して、ネットワークへのアクセスの機会を特定しました。

初期アクセス

- T1190 – 公開向けアプリケーションの悪用(カスタムウェブアプリケーションの悪用に関するもの)

- T1078.002 – 有効なアカウント:ドメインアカウント(侵害された資格情報でのログインに関するもの)

インターネットに公開されたカスタムウェブアプリケーションを悪用することで、アクターは初期アクセスを確立しました。アクターは後に侵害された資格情報を使用してネットワークへのアクセスを拡大しました。

実行

- T1059 – コマンドとスクリプトインタープリタ(Web Shellを介したコマンド実行に関するもの)

- T1072 – ソフトウェア展開ツール(アクターがオープンソースツールSecure Socket Funnelling(SSF)を使用してIPに接続することに関するもの)

持続性

- T1505.003 – サーバーソフトウェアコンポーネント:Web Shell(Web ShellとSSFを使用してアクセスを確立することに関するもの)

資格情報アクセス

- T1552.001 – パスワードストアからの資格情報(ビル管理システム(BMS)に関連するパスワードファイルに関するもの)

- T1558.003 – Kerberosチケットの窃盗または偽造:Kerberoasting(ネットワーク資格情報を取得するための攻撃に関するもの)

ラテラルムーブメント

- T1021.002 – リモートサービス:SMB共有(複数のデバイスからSMB共有をマウントすることに関するもの)

収集

- T1213 – 情報リポジトリからのデータ(BMSサーバー上で見つかったマニュアル/ドキュメントに関するもの)

流出

- T1041 – C2チャネルを介した流出(Active Directoryおよび共有マウントからのデータ流出に関するもの)

ケーススタディ 2

この報告書は広く配布するために匿名化されています。影響を受けた組織は以下「組織」として言及されます。被害者の身元とASD’s ACSCのインシデント対応方法を保護するために、いくつかの具体的な詳細が削除されています。

概要

この報告書は、2022年4月に行われた組織のネットワークへの成功した侵害に関するASD’s ACSCの調査結果を詳細に説明しています。この調査報告書は、観察された悪意のある活動を要約し、改善提案をまとめるために組織に提供されました。調査結果は、APT40によって侵害が行われたことを示しています。

2022年5月、ASD’s ACSCは、組織のネットワークに影響を与えていると疑われる悪意のある活動について通知しました。組織は、その後、インターネットに公開されたサーバーに悪意のあるソフトウェアが発見されたことをASD’s ACSCに報告しました。このサーバーは、組織のリモートアクセスソリューションのログインポータルを提供しており、リモートアクセスログインおよびアイデンティティ管理製品を使用していました。この報告書では、このサーバーを「侵害されたアプライアンス」と呼びます。この報告書には、調査結果と組織のために開発された改善アドバイスが詳細に記載されています。

証拠によると、組織のネットワークの一部は少なくとも2022年4月以来、組織のリモートアクセスログインポータルを介して悪意のあるサイバーアクターによって侵害されていました。このサーバーは、複数のアクターによって侵害されていた可能性があり、侵害の時期に広く公表されたリモートコード実行(RCE)脆弱性によって影響を受けた可能性があります。

ASD’s ACSCが観察した主なアクター活動は以下の通りです:

- ホスト列挙:アクターが自分のネットワークマップを作成できるようにする。

- インターネット向けアプリケーションの悪用およびWeb Shellの使用:アクターにネットワーク上でコマンドを実行するための初期の足がかりを提供。

- ソフトウェアの脆弱性の悪用による特権昇格。

- ラテラルムーブメントを可能にするための資格情報収集。

ASD’s ACSCは、2022年4月に悪意のあるアクターが侵害されたアプライアンス上で数百のユニークなユーザー名とパスワードのペア、および複数の多要素認証コードとリモートアクセスセッションに関連する技術的なアーティファクトを流出させたことを発見しました。組織のレビューによると、これらのパスワードは正当なものであることが判明しました。ASD’s ACSCは、アクターがこれらの技術的なアーティファクトを収集して、正当なユーザーとしてリモートログインセッションをハイジャックまたは作成し、組織の内部企業ネットワークにアクセスするために使用した可能性があると評価しています。

調査概要

ASD’s ACSCは、アクターが組織スタッフのリモートログインセッションを提供するアプライアンスを侵害し、この侵害を利用してさらに活動を行おうとしたと判断しました。これらのアプライアンスは、ロードバランスされた3つのホストで構成されており、最初の侵害の証拠が検出されました。組織は、初期の侵害後まもなく3つのロードバランスされたホストのうち2つをシャットダウンしました。その結果、以降のすべての活動は1つのホストで発生しました。侵害されたアプライアンスに関連する他のサーバーも同様の方法でロードバランスされていました。理解しやすさのため、本報告書の大部分ではすべての侵害されたアプライアンスを「単一のアプライアンス」として言及します。

アクターは、2022年4月以降に公開されている既知の脆弱性を利用して、侵害されたアプライアンスにWeb Shellを展開したと考えられています。グループの脅威アクターは、アプライアンス上で特権を昇格させたと評価されています。ログが利用できなかったため、活動の全体像を把握することはできませんでしたが、デバイス上の証拠から以下のことが明らかになりました。

- 数百の正当なユーザー名とパスワードのペアの収集

- 悪意のあるアクターが仮想デスクトップインフラストラクチャ(VDI)セッションに正当なユーザーとしてアクセスできるようにする技術的アーティファクトの収集

ASD’s ACSCは、アクターが組織ネットワークのさらなる侵害を試みたと評価しています。アクターによって流出されたアーティファクトは、正当なユーザーとして仮想デスクトップセッションをハイジャックまたは開始することを可能にし、選択したユーザー、例えば管理者としてアクセスすることができた可能性があります。アクターはこのアクセスベクトルを使用して、持続性やその他の目的を達成するために組織のサービスをさらに侵害した可能性があります。

ホスティングプロバイダーが管理する環境内の他の組織アプライアンスには、侵害の証拠は見つかりませんでした。

アクセス

侵害されたアプライアンスがホストされているサーバーは、Active Directoryおよびウェブサーバーを介して認証を提供し、ユーザーがVDIセッションに接続できるようにしていました [T1021.001]。

| 場所 | 侵害されたアプライアンスのホスト名(ロードバランス) |

|---|---|

| データセンター1 | HOST1, HOST2, HOST3 |

アプライアンスインフラストラクチャには、認証トークンを取得したユーザーがVDIに接続するためのトンネルを提供するアクセスゲートウェイホストも含まれていました。

これらのホストのいずれにも侵害の証拠は見つかりませんでしたが、アクセスゲートウェイホストのログには、既知の悪意のあるIPアドレスとの重要なやり取りの証拠が示されていました。これは、このホストで発生した活動、またはこのホストに到達した脅威アクターのインフラストラクチャとのネットワーク接続を反映している可能性があります。この活動の性質は利用可能な証拠を使用して判断できませんでしたが、グループが組織のネットワーク内でラテラルムーブメントを試みたことを示しています [TA0008]。

内部ホスト

ASD’s ACSCは、組織の内部ネットワークセグメントからの限られたデータを調査しました。内部ネットワークセグメントに影響を与えた悪意のある活動として、VDI関連のアーティファクトへのアクターのアクセス、内部SQLサーバーのスクレイピング [T1505.001]、および既知の悪意のあるIPアドレスからアクセスゲートウェイアプライアンスを通過する未解明のトラフィックが観察されました [TA0011]。

アクターは侵害されたアプライアンスへのアクセスを利用して、正当なユーザー名、パスワード [T1003]、およびMFAトークン値 [T1111] を収集しました。また、JSON Web Tokens(JWT) [T1528] も収集しました。これは仮想デスクトップログインセッションを作成するための認証アーティファクトです。アクターはこれらを使用して仮想デスクトップセッションを作成またはハイジャックし [T1563.002]、正当なユーザーとして組織の内部ネットワークセグメントにアクセスすることができた可能性があります [T1078]。

アクターはまた、侵害されたアプライアンスへのアクセスを利用して、組織の内部ネットワークに存在するSQLサーバーをスクレイピングしました [T1505.001]。アクターがこのデータにアクセスしていた可能性が高いです。

アクセスゲートウェイアプライアンスから得られた証拠により、既知の悪意のあるIPアドレスからこのデバイスを通過またはこのデバイスに対するネットワークトラフィックが発生していたことが明らかになりました。上述のように、これは悪意のあるサイバーアクターがこのデバイスを影響させたり、利用したりして、内部ネットワークにピボットするために使用したことを示している可能性があります。

調査タイムライン

以下のリストは、調査中に発見された重要な活動のタイムラインを提供します。

| 時間 | イベント |

|---|---|

| 2022年4月 | 既知の悪意のあるIPアドレスがアクセスゲートウェイホストHOST7とやり取りしました。やり取りの性質は特定できませんでした。 |

| 2022年4月 | HOST1、HOST2、HOST3のすべてのホストが悪意のあるアクターによって侵害され、Web Shellがホストに配置されました。 |

| 2022年4月 | HOST2でログファイルが作成または変更されました。このファイルには、悪意のあるアクターによって捕捉された可能性のある資格情報が含まれています。 |

| 2022年4月 | HOST1およびHOST3の/etc/security/opasswdおよび/etc/shadowファイルが変更され、パスワードが変更されたことを示しています。HOST1の証拠によると、ユーザー‘sshuser’のパスワードが変更されたことが示唆されています。 |

| 2022年4月 | HOST2が組織によってシャットダウンされました。 |

| 2022年4月 | HOST1およびHOST3で追加のWeb Shell(T1505.003)が作成されました。HOST1はHOST3からのSSHブルートフォース攻撃を受けました。 |

| 2022年4月 | HOST3でログファイルが変更されました(T1070)。このファイルには、悪意のあるアクターによって捕捉された可能性のある資格情報(T1078)が含まれています。 |

| 2022年4月 | JWTが捕捉され(T1528)、HOST3のファイルに出力されました。 |

| 2022年4月 | HOST3が組織によってシャットダウンされました。その後のすべての活動はHOST1で発生しました。 |

| 2022年4月 | HOST1で追加のWeb Shellが作成されました(T1505.003)。JWTが捕捉され、HOST1のファイルに出力されました。 |

| 2022年4月 | HOST1で追加のWeb Shellが作成され(T1505.003)、既知の悪意のあるIPアドレスがホストとやり取りしました(TA0011)。 |

| 2022年4月 | 既知の悪意のあるIPアドレスがアクセスゲートウェイホストHOST7とやり取りしました。 |

| 2022年5月 | 既知の悪意のあるIPアドレスがアクセスゲートウェイホストHOST7とやり取りしました(TA0011)。 |

| 2022年5月 | HOST1のログに、既知の悪意のあるIPアドレスにリンクされたユーザーの認証イベントが記録されました。このホストで追加のWeb Shellが作成されました(T1505.003)。 |

| 2022年5月 | HOST1のスクリプトがアクターによって変更されました(T1543)。このスクリプトには、内部SQLサーバーからデータをスクレイピングする機能が含まれていました。 |

| 2022年5月 | HOST1の追加のログファイルが最後に変更されました(T1070)。このファイルには、組織ネットワークのユーザー名とパスワードのペアが含まれており、正当なものであると考えられています(T1078)。 |

| 2022年5月 | 追加のログファイルが最後に変更されました(T1070)。このファイルには、HOST1から収集されたJWTが含まれています。 |

| 2022年5月 | HOST1で追加のWeb Shellが作成されました(T1505.003)。この日に、組織は2022年4月に作成されたWeb Shellの発見をASD’s ACSCに報告しました。 |

| 2022年5月 | HOST1で多数のスクリプトが作成され、その中にはLog4jHotPatch.jarと名付けられたものも含まれていました。 |

| 2022年5月 | iptables-saveコマンドが使用され、アクセスゲートウェイホストに2つのオープンポートが追加されました。ポート番号は9998と9999です(T1572)。 |

アクターの戦術と技術

調査中に特定された戦術と技術のいくつかを以下に示します。

初期アクセス

- T1190 公開向けアプリケーションの悪用

グループは、リモートアクセスログインおよびアイデンティティ管理製品に存在するRCE、特権昇格、および認証バイパスの脆弱性を悪用して、ネットワークへの初期アクセスを得た可能性があります。この初期アクセス方法が最も可能性が高いと考えられる理由は以下の通りです:- サーバーがこれらのCVEに対して脆弱であったこと。

- 既知のアクターインフラストラクチャからこれらの脆弱性を悪用しようとする試みがあったこと。

- 最初の既知の内部悪意のある活動が試行された直後に発生したこと。

実行

- T1059.004 コマンドとスクリプトインタープリタ:Unixシェル

グループは、上記の脆弱性を悪用して影響を受けたアプライアンスでUnixシェル内のコマンドを実行できた可能性があります。アクターによって実行されたコマンドの詳細はアプライアンスによってログされていなかったため、提供できません。

持続性

- T1505.003 サーバーソフトウェアコンポーネント:Web Shell

アクターは影響を受けたアプライアンスに複数のWeb Shellを展開しました。複数の異なるアクターがWeb Shellを展開した可能性がありますが、これらのWeb Shellを使用して活動を行ったのは少数のアクターであると考えられます。Web Shellにより、アクターは侵害されたアプライアンス上で任意のコマンドを実行できました。

特権昇格

- T1068 特権昇格のための悪用

アクターによって達成された特権レベルの詳細は不明ですが、Web Shellを使用して、侵害されたアプライアンスのウェブサーバーと同等の特権を達成していた可能性があります。侵害されたアプライアンスに存在していたと考えられる脆弱性は、アクターがroot権限を取得することを可能にしました。

資格情報アクセス

- T1056.003 入力キャプチャ:ウェブポータルキャプチャ

侵害されたアプライアンスの証拠から、アクターが数百のユーザー名とパスワードのペアを平文で捕捉していたことが判明しました。これらは、認証プロセスを変更して資格情報をファイルに出力することで捕捉されたと考えられます。 - T1111 多要素認証インターセプション

アクターは正当なログインに対応するMFAトークンの値も捕捉しました。これらは、認証プロセスを変更してこれらの値をファイルに出力することで捕捉されたと考えられます。MFAトークンのセキュリティを提供するための一意の値を格納する「秘密サーバー」の侵害の証拠はありません。 - T1040 ネットワークスニッフィング

アクターは、侵害されたアプライアンス上でHTTPトラフィックをキャプチャすることでJWTを捕捉したと考えられます。tcpdumpユーティリティが侵害されたアプライアンス上で実行された証拠があり、アクターがこれを使用してJWTを捕捉した可能性があります。 - T1539 ウェブセッションCookieの盗難

上記のように、アクターはJWTを捕捉し、これを再利用してさらなるアクセスを確立した可能性があります。

発見

- T1046 ネットワークサービスの発見

ネットワークスキャンユーティリティnmapが侵害されたアプライアンス上で実行され、同じネットワークセグメント内の他のアプライアンスをスキャンした証拠があります。これは、アクターが他の到達可能なネットワークサービスを発見し、ラテラルムーブメントの機会を見つけるために使用されたと考えられます。

収集

- 利用可能な証拠から、アクターがデータをどのように収集したか、または侵害されたアプライアンスや他のシステムから正確に何を収集したかは明らかではありません。しかし、アクターが侵害されたアプライアンス上のすべてのファイル、捕捉された資格情報 [T1003]、MFAトークンの値 [T1111]、および前述のJWTにアクセスしていた可能性が高いです。

コマンドとコントロール

- T1071.001 アプリケーション層プロトコル:ウェブプロトコル

アクターはコマンドとコントロールにWeb Shellを使用しました。Web Shellコマンドは、アプライアンスの既存のウェブサーバーを使用してHTTPSで送信されていたと考えられます [T1572]。 - T1001.003 データ難読化:プロトコル偽装

アクターは、正当なトラフィックに溶け込むように設計された攻撃の出発点として、侵害されたデバイスを使用しました。

検出および緩和策の推奨事項

ASD’s ACSCは、ASD Essential Eight Controlsおよび関連するStrategies to Mitigate Cyber Security Incidentsの実施を強く推奨しています。以下は、APT40による侵入を検出および防止するために実施すべきネットワークセキュリティアクションの推奨事項であり、次に表1に要約された4つの主要なTTP(戦術、技術、手順)に対する具体的な緩和策を示しています。

検出

前述のいくつかのファイルは、C:\Users\Public* や C:\Windows\ Temp* などの場所にドロップされました。これらの場所は通常、すべてのユーザーアカウントがアクセスできるため、データを書き込むのに便利なスポットです。これにより、どのユーザーでもこれらのファイルにアクセスでき、ラテラルムーブメント、防御回避、低権限実行、および流出のステージングの機会が生じます。

以下のSigmaルールは、異常な活動の指標として疑わしい場所からの実行を検出するためのものです。すべての場合において、悪意のある活動および帰属を確認するために追加の調査が必要です。

ルール: Tempディレクトリからの実行検出

タイトル: World Writable Execution – Temp

ID: d2fa2d71-fbd0-4778-9449-e13ca7d7505c

説明: C:\Windows\Temp からのプロセス実行を検出する。

背景: このルールは特に C:\Windows\Temp* からの実行を検出するものです。Tempディレクトリは、無害なアプリケーションでも広く使用されるため、他のC:\Windowsのサブディレクトリに比べて悪意のある指標としての信頼性は低いです。しかし、SYSTEMやNETWORK SERVICEユーザーによる実行を除外することで、無害な活動の量を大幅に減らすことができます。このため、ルールは高い特権レベルでの悪意のある実行を見逃す可能性がありますが、他のルールを使用してユーザーがSYSTEMへの特権昇格を試みているかどうかを判断することが推奨されます。

調査

- このファイルの実行に直接関連する情報(ユーザーコンテキスト、実行の整合性レベル、直後の活動、ロードされたイメージなど)を調べます。

- ホスト上のプロセス、ネットワーク、ファイル、およびその他の補助データを調査して、この活動が悪意のあるものであるかどうかを評価します。

- 必要に応じて、ファイルのコピーを収集し、リバースエンジニアリングを試みて、それが正当なものであるかどうかを判断します。

参考文献

Process Execution from an Unusual Directory

作成者: ASD’s ACSC

作成日: 2024/06/19

ステータス: experimental

タグ:

- tlp.green

- classification.au.official

- attack.execution

ログソース

- カテゴリ: process_creation

- 製品: windows

検出ルール

detection:

temp:

Image|startswith: 'C:\\Windows\\Temp\\'

common_temp_path:

Image|re|ignorecase: 'C:\\Windows\\Temp\\\{[a-fA-F0-9]{8}-([a-fA-F0-9]{4}-){3}[a-fA-F0-9]{12}\}\\'

system_user:

User:

- 'SYSTEM'

- 'NETWORK SERVICE'

dismhost:

Image|endswith: 'dismhost.exe'

known_parent:

ParentImage|endswith:

- '\\esif_uf.exe'

- '\\vmtoolsd.exe'

- '\\cwainstaller.exe'

- '\\trolleyexpress.exe'

condition: temp and not (common_temp_path or system_user or dismhost or known_parent)

偽陽性

- 監査アプリケーションがTempから実行ファイルを実行していることが観察されています。

- Tempにはセットアップアプリケーションやランチャーが正当に含まれることが多いため、このルールを展開する前にこの動作が監視されているネットワークでどれほど一般的であるかを考慮し、許可リストに追加できるかどうかを検討する価値があります。

レベル

- 低

ルール: ワールドライタブル実行 – 非Tempシステムサブディレクトリ

タイトル: World Writable Execution – Non-Temp System Subdirectory

ID: 5b187157-e892-4fc9-84fc-aa48aff9f997

説明: Windows OSインストール場所のサブディレクトリ内のワールドライタブル場所からのプロセス実行を検出する。

背景:

このルールは、C:\および特にC:\Windows*内のワールドライタブルディレクトリからの実行を検出するものです。C:\Windows\Tempは無害なアプリケーションでも広く使用されるため、信頼性の低い悪意のある指標として除外されます。SYSTEMユーザーで実行されるファイルは無害な場合が多いため、AppDataフォルダも除外されます。このルールは、初期のネットワークベースラインを完了し、これらの場所からの既知の無害な実行を特定した後、まれにしか発動しないはずです。

調査

- このファイル実行に直接関連する情報(ユーザーコンテキスト、実行の整合性レベル、直後の活動、ロードされたイメージなど)を調べます。

- ホスト上のプロセス、ネットワーク、ファイル、およびその他の補助データを調査して、この活動が悪意のあるものであるかどうかを評価します。

- 必要に応じて、ファイルのコピーを収集し、リバースエンジニアリングを試みて、それが正当なものであるかどうかを判断します。

参考文献

mattifestation / WorldWritableDirs.txt

Process Execution from an Unusual Directory

作成者: ASD’s ACSC

作成日: 2024/06/19

ステータス: experimental

タグ:

- tlp.green

- classification.au.official

- attack.execution

ログソース

- カテゴリ: process_creation

- 製品: windows

検出ルール

detection:

writable_path:

Image|contains:

- ':\\$Recycle.Bin\\'

- ':\\AMD\\Temp\\'

- ':\\Intel\\'

- ':\\PerfLogs\\'

- ':\\Windows\\addins\\'

- ':\\Windows\\appcompat\\'

- ':\\Windows\\apppatch\\'

- ':\\Windows\\AppReadiness\\'

- ':\\Windows\\bcastdvr\\'

- ':\\Windows\\Boot\\'

- ':\\Windows\\Branding\\'

- ':\\Windows\\CbsTemp\\'

- ':\\Windows\\Containers\\'

- ':\\Windows\\csc\\'

- ':\\Windows\\Cursors\\'

- ':\\Windows\\debug\\'

- ':\\Windows\\diagnostics\\'

- ':\\Windows\\DigitalLocker\\'

- ':\\Windows\\dot3svc\\'

- ':\\Windows\\en-US\\'

- ':\\Windows\\Fonts\\'

- ':\\Windows\\Globalization\\'

- ':\\Windows\\Help\\'

- ':\\Windows\\IdentityCRL\\'

- ':\\Windows\\IME\\'

- ':\\Windows\\ImmersiveControlPanel\\'

- ':\\Windows\\INF\\'

- ':\\Windows\\intel\\'

- ':\\Windows\\L2Schemas\\'

- ':\\Windows\\LiveKernelReports\\'

- ':\\Windows\\Logs\\'

- ':\\Windows\\media\\'

- ':\\Windows\\Migration\\'

- ':\\Windows\\ModemLogs\\'

- ':\\Windows\\ms\\'

- ':\\Windows\\OCR\\'

- ':\\Windows\\panther\\'

- ':\\Windows\\Performance\\'

- ':\\Windows\\PLA\\'

- ':\\Windows\\PolicyDefinitions\\'

- ':\\Windows\\Prefetch\\'

- ':\\Windows\\PrintDialog\\'

- ':\\Windows\\Provisioning\\'

- ':\\Windows\\Registration\\CRMLog\\'

- ':\\Windows\\RemotePackages\\'

- ':\\Windows\\rescache\\'

- ':\\Windows\\Resources\\'

- ':\\Windows\\SchCache\\'

- ':\\Windows\\schemas\\'

- ':\\Windows\\security\\'

- ':\\Windows\\ServiceState\\'

- ':\\Windows\\servicing\\'

- ':\\Windows\\Setup\\'

- ':\\Windows\\ShellComponents\\'

- ':\\Windows\\ShellExperiences\\'

- ':\\Windows\\SKB\\'

- ':\\Windows\\TAPI\\'

- ':\\Windows\\Tasks\\'

- ':\\Windows\\TextInput\\'

- ':\\Windows\\tracing\\'

- ':\\Windows\\Vss\\'

- ':\\Windows\\WaaS\\'

- ':\\Windows\\Web\\'

- ':\\Windows\\wlansvc\\'

- ':\\Windows\\System32\\Com\\dmp\\'

- ':\\Windows\\System32\\FxsTmp\\'

- ':\\Windows\\System32\\Microsoft\\Crypto\\RSA\\MachineKeys\\'

- ':\\Windows\\System32\\Speech\\'

- ':\\Windows\\System32\\spool\\drivers\\color\\'

- ':\\Windows\\System32\\spool\\PRINTERS\\'

- ':\\Windows\\System32\\spool\\SERVERS\\'

- ':\\Windows\\System32\\Tasks_Migrated\\Microsoft\\Windows\\PLA\\System\\'

- ':\\Windows\\System32\\Tasks\\'

- ':\\Windows\\SysWOW64\\Com\\dmp\\'

- ':\\Windows\\SysWOW64\\FxsTmp\\'

- ':\\Windows\\SysWOW64\\Tasks\\'

appdata:

Image|contains: '\\AppData\\'

User: 'SYSTEM'

condition: writable_path and not appdata

偽陽性

- 監査アプリケーションがこれらのディレクトリから実行ファイルを実行していることが観察されています。

- 監視環境で使用されるスクリプトや管理ツールがこれらのディレクトリに存在する可能性があり、その場合は個別に対応する必要があります。

レベル

- 高

ルール: ワールドライタブル実行 – Usersディレクトリ

タイトル: World Writable Execution – Users

ID: 6dda3843-182a-4214-9263-925a80b4c634

説明: C:\Users\Public* およびUsers内のその他のワールドライタブルフォルダからのプロセス実行を検出する。

背景:

AppDataフォルダは、SYSTEMユーザーとしてファイルが実行される場合には除外されます。これは、多くの一時的なアプリケーションファイルが無害に実行される方法です。

調査

- このファイル実行に直接関連する情報(ユーザーコンテキスト、実行の整合性レベル、直後の活動、ロードされたイメージなど)を調べます。

- ホスト上のプロセス、ネットワーク、ファイル、およびその他の補助データを調査して、この活動が悪意のあるものであるかどうかを評価します。

- 必要に応じて、ファイルのコピーを収集し、リバースエンジニアリングを試みて、それが正当なものであるかどうかを判断します。

参考文献

- Process Execution from an Unusual Directory

作成者: ASD’s ACSC

作成日: 2024/06/19

ステータス: 実験的

タグ:

- tlp.green

- classification.au.official

- attack.execution

ログソース

- カテゴリ: process_creation

- 製品: windows

検出ルール

detection:

users:

Image|contains:

- ':\\Users\\All Users\\'

- ':\\Users\\Contacts\\'

- ':\\Users\\Default\\'

- ':\\Users\\Public\\'

- ':\\Users\\Searches\\'

appdata:

Image|contains: '\\AppData\\'

User: 'SYSTEM'

condition: users and not appdata

偽陽性

- 監視環境で使用されるスクリプトや管理ツールがPublicまたはそのサブディレクトリに存在する可能性があり、その場合は個別に対応する必要があります。

レベル

- 中

緩和策

ログ記録

ASD’s ACSCの調査中、調査の効果と速度を低下させる共通の問題は、ウェブサーバーリクエストログ、Windowsイベントログ、インターネットプロキシログなど、さまざまな領域での包括的かつ履歴的なログ情報の欠如です。

ASD’s ACSCは、Windowsイベントログ記録と転送に関するガイダンスを確認し実施することを推奨しています。これには、Windows Event Logging Repositoryの構成ファイルとスクリプト、および情報セキュリティマニュアルのシステムモニタリングガイドラインが含まれており、ログの中央集約と適切な期間のログ保持を含みます。

パッチ管理

インターネットに公開されているデバイスやサービス(ウェブサーバー、ウェブアプリケーション、リモートアクセスゲートウェイなど)に迅速にパッチを適用します。パッチ管理を自動化および迅速化するために、中央集約型のパッチ管理システムの実装を検討してください。ASD’s ACSCは、ISMのシステム管理ガイドライン、特に適用可能なシステムパッチングコントロールの実施を推奨しています。

アクターが利用した多くのエクスプロイトは公開されており、パッチや緩和策が利用可能でした。

組織は、インターネットに面するインフラストラクチャに対して48時間以内にセキュリティパッチや緩和策を適用し、可能であれば最新バージョンのソフトウェアやオペレーティングシステムを使用する必要があります。

ネットワークセグメンテーション

ネットワークセグメンテーションは、攻撃者が組織の機密データを見つけてアクセスすることを非常に困難にします。ネットワークをセグメント化し、必要な場合を除いてコンピュータ間のトラフィックを拒否することで、横方向の移動を制限またはブロックします。Active Directoryやその他の認証サーバーなどの重要なサーバーは、限定された中間サーバーまたは「ジャンプサーバー」からのみ管理できるようにするべきです。これらのサーバーは厳重に監視され、よく保護され、接続できるユーザーおよびデバイスを制限するべきです。

ラテラルムーブメントが防止されている場合でも、追加のネットワークセグメンテーションは、アクターがアクセスおよび抽出できるデータ量をさらに制限できた可能性があります。

追加の緩和策

APT40および他のTTPの使用に対抗するために、以下の緩和策も推奨しています。

- 使われていない、または不要なネットワークサービス、ポート、プロトコルを無効にする。

- ウェブサーバーおよびアプリケーションを保護するために、適切に調整されたウェブアプリケーションファイアウォール(WAF)を使用する。

- サーバー、ファイル共有、およびその他のリソースへのアクセスを制限するために最小権限を適用する。

- 資格情報のクラックおよび再利用を困難にするために、多要素認証(MFA)および管理サービスアカウントを使用する。MFAは、以下を含むすべてのインターネットアクセス可能なリモートアクセスサービスに適用するべきです:

- ウェブおよびクラウドベースのメール

- コラボレーションプラットフォーム

- 仮想プライベートネットワーク(VPN)接続

- リモートデスクトップサービス

- サポートが終了した機器を交換する。

緩和戦略/技術

| TTP | 重要な8つの緩和戦略 | ISMコントロール |

|---|---|---|

| 初期アクセス | ||

| T1190 | 公開向けアプリケーションの悪用 | |

| – アプリケーションのパッチ適用 | ISM-0140 | |

| – オペレーティングシステムのパッチ適用 | ISM-1698 | |

| – 多要素認証 | ISM-1701 | |

| – アプリケーション制御 | ISM-1921 | |

| ISM-1876 | ||

| ISM-1877 | ||

| ISM-1905 | ||

| 実行 | ||

| T1059 | コマンドとスクリプトインタープリタ | |

| – アプリケーション制御 | ISM-0140 | |

| – Microsoft Officeマクロの制限 | ISM-1490 | |

| – 管理者特権の制限 | ISM-1622 | |

| ISM-1623 | ||

| ISM-1657 | ||

| ISM-1890 | ||

| 持続性 | ||

| T1505.003 | サーバーソフトウェアコンポーネント:Web Shell | |

| – アプリケーション制御 | ISM-0140 | |

| – 管理者特権の制限 | ISM-1246 | |

| ISM-1746 | ||

| ISM-1249 | ||

| ISM-1250 | ||

| ISM-1490 | ||

| ISM-1657 | ||

| ISM-1871 | ||

| 初期アクセス / 特権昇格 / 持続性 | ||

| T1078 | 有効なアカウント | |

| – オペレーティングシステムのパッチ適用 | ISM-0140 | |

| – 多要素認証 | ISM-0859 | |

| – 管理者特権の制限 | ISM-1546 | |

| – アプリケーション制御 | ISM-1504 | |

| – ユーザーアプリケーションの強化 | ISM-1679 |

インシデント報告方法

オーストラリアの組織:

- ウェブサイト: cyber.gov.au

- 電話: 1300 292 371 (1300 CYBER 1)

- サイバーセキュリティインシデントを報告し、アラートやアドバイザリにアクセスするためにご利用ください。

カナダの組織:

- インシデント報告: CCCS(Canadian Centre for Cyber Security)にメールで報告。

- メール: contact@cyber.gc.ca

ニュージーランドの組織:

- インシデント報告:

- メール: incidents@ncsc.govt.nz

- 電話: 04 498 7654

イギリスの組織:

- 重大なサイバーセキュリティインシデントの報告: National Cyber Security Centre (NCSC)

- 緊急支援の場合: 03000 200 973

アメリカの組織:

- インシデントや異常な活動の報告:

- CISA(Cybersecurity and Infrastructure Security Agency)の24/7オペレーションセンター:

- メール: report@cisa.gov

- 電話: (888) 282-0870

- FBI:

- 最寄りのFBIフィールドオフィス

- FBIの24/7 CyWatch:

- 電話: (855) 292-3937

- メール: CyWatch@fbi.gov

- 報告に含める情報:

- インシデントの日付、時間、場所

- 活動の種類

- 影響を受けた人数

- 活動に使用された機器の種類

- 報告する会社または組織の名前

- 指定された連絡先

- CISA(Cybersecurity and Infrastructure Security Agency)の24/7オペレーションセンター:

免責事項

このレポートの情報は、情報提供のみを目的として「現状のまま」提供されています。国際共同機関は、本書内で言及されているいかなる商業的実体、製品、会社、サービスを推奨するものではありません。また、特定の商業的実体、製品、プロセス、サービスへの言及があった場合、それは商標や製造者のサービスマークを含むものであっても、国際共同機関による推奨、推薦、支持を示すものではありません。