Foundations for an Intelligence-driven Information Security Risk-management System

Jeb Webb

Department of Computing and Information Systems,

University of Melbourne, Australia

jeb.webb@unimelb.edu.auAtif Ahmad

Department of Computing and Information Systems,

University of Melbourne, Australia

atif@unimelb.edu.auSean B. Maynard

Department of Computing and Information Systems,

University of Melbourne, Australia

sean.maynard@unimelb.edu.auGraeme Shanks

JITTA (JOURNAL OF INFORMATION TECHNOLOGY THEORY AND APPLICATION)

Department of Computing and Information Systems,

University of Melbourne, Australia

gshanks@unimelb.edu.au

はじめに

ISO/IEC 27000 シリーズなどの情報セキュリティのベストプラクティス規格は,リスクマネジメントの手法を用いて,リスクの影響を許容レベルまで低減することを組織に勧告している.リスクマネジメントのアプローチでは、資産のセキュリティリスクをランク付けして優先順位を付け、その後、リスク処置戦略を採用して、これらの資産に関連するリスクを管理することが求められる(ISO 31000:2009, 2009)。

情報セキュリティリスク管理(ISRM)プロセスの成功は、組織の情報セキュリティリスク環境を正確に評価することにかかっている。文献を調査したところ、組織における情報セキュリティリスク評価の有効性について一般化された主張を行う研究は確認できなかった(Webb, Ahmad, Maynard, & Shanks, 2014)。この省略の理由として考えられるのは、1)このテーマの機密性が高いため、このような研究に参加することに同意してくれる組織を見つけるのが難しい、2)情報セキュリティとリスク管理の両方の方法について深い知識が必要である、の2点である。しかし、多くの組織が情報セキュリティリスクを評価する方法について、(多くの詳細なケーススタディから得られた知見に照らして)多くの学術的批判がある中で、我々は3つの重要な欠陥を特定した(セクション2.1 で要約している)。リスク評価におけるこれらの欠陥は、実務者が情報セキュリティリスクについて認識、理解、または信頼できる予測を行うことに失敗する方法を説明しているため、状況認識(SA)の欠陥に等しい(Webb et al.、2014年)。SAが不十分な場合、管理者は、資産の脆弱性、脆弱性を悪用した攻撃方法、およびこれらの資産を最も費用対効果の高い方法で防御する方法を正確に判断することができません。したがって、次のような問いが私たちの研究の指針となっている。

「情報セキュリティリスク管理において、状況認識をどのように改善することができるのか?この理論構築論文では、Endsley (1988)の状況認識理論を基に、上記の問いに対する包括的な答えを提案する。私たちが提案する解決策は、デザインサイエンスの成果物である、組織がISRMにおけるSAを最大化するために実装できるリスク管理システム1である。インテリジェンス主導の情報セキュリティリスク管理システム(ID-ISRMS)は、米国国家安全保障情報企業(USNSIE)モデルに基づく組織システムデザインである。これは、恒久的なインテリジェンスサイクルを通じて、ISRMのSAを向上させることを目的としている。

本論文は以下のように進められる。第2節では、ISRMの背景情報を提供し、SA理論に関する文献をレビューした際に明らかになった実践的な欠陥を紹介する。第3節では、SA理論とEndsley (1995)の理論モデルについて説明する。セクション 4 では,Peffers, Tuunanen, Rothenberger, and Chatterjee (2007) の設計科学研究の方法論に従って,特定した欠陥を解消する可能性のある成果物を開発する方法を説明する.この成果物を第 5 章で紹介する.セクション 6 では,この成果物のフォーカスグループ評価から得られた知見を示す.セクション 7 では,その結果を考察し,セクション 8 で本論文の結論を述べる.

Contribution: この論文は、いくつかの点で情報セキュリティリスク管理(ISRM)に貢献するものである。ISRMには3つの重大な欠陥が存在し、Endsley(1988)の状況認識(SA)理論を用いることでそれらに対処できることを論じている。本論文では、米国国家安全保障情報企業(USNSIE)モデルに基づくシステムである、情報主導型情報セキュリティリスク管理システム(ID-ISRMS)を開発する。推奨されるID-ISRMSの設計は、ISRMにおける(直感ではなく)証拠に基づく意思決定を支援するインテリジェンスサイクルを通じて、SAを向上させることができる。このID-ISRMSは、文献にある3つの主要な実用的欠陥を是正するように設計されており、実施組織の防御態勢を改善するための経営的意思決定を支援する成果物である。

背景

情報セキュリティリスク管理 ほとんどの業界標準は、情報セキュリティに対するリスク管理アプローチを支持している(例えば、国際標準化機構(ISO)、国際電気標準会議(IEC)、米国国立標準技術研究所(NIST)が発行するものなど)。このように、実務者は、数多くの「情報セキュリティリスク管理」手法を利用することができる2 。本稿では、ベストプラクティスの手法として、ISO/IEC 27005 (2011)規格を参照することにする。ISO/IEC 27005 を選んだ理由は、その国際的な位置づけと、先進国で広く採用されていることにある。表 1 は、ISO/IEC 27005 が規定する ISRM プロセスを記述したものである。

表1. ISO/IEC 27005のフレームワーク

| コンテクストの確立 | 「情報セキュリティリスク管理の外部及び内部の状況を確立する必要があり、それには、情報セキュリティリスク管理に必要な基本的基準を設定し、範囲及び境界を定義し、情報セキュリティリスク管理を運用する適切な組織を確立することが含まれる。」(§7.1) | |

| リスクアセスメント | リスクの特定 |

資産の特定 :設定された範囲内の資産を特定すること。 (§8.2.2) |

| リスク分析 |

結果アセスメント:資産の機密性、完全性、可用性の損失など、情報セキュリティの侵害がもたらす結果を考慮し、起こり得る又は実際の情報セキュリティ事故によって生じる、組織へのビジネス上の影響を評価する必要がある。(§8.3.2) |

|

| リスク評価 | リスクのレベルは、リスク評価基準およびリスク受容基準と比較されるべきである。(§8.4) | |

| リスク処理 | リスクを低減、保持、回避、共有するためのコントロールが選択され、リスク処理計画が定義されるべきである(§9.1) | |

| リスクの受容 | リスク受容の決定とその責任は、正式に記録されるべきである。(§10) | |

| リスクコミュニケーションとコンサルテーション | リスクに関する情報は、意思決定者と他の利害関係者の間で交換及び/又は共有されるべきである。(§11) | |

| リスクモニタリングとレビュー | リスクとその要因(資産の価値、影響、脅威、脆弱性、発生の可能性など)は、組織の状況の変化を早期に把握し、リスク像の概観を維持するために、監視及び見直しを行うべきである。(§12.1) | |

Whitman and Mattord(2012)は、ISRMを適切に行うには、組織のすべての情報資産の脆弱性を調査し、現在使用している管理戦略の有効性を精査し、可能な限り、組織が直面する可能性のある情報セキュリティの脅威を評価する必要があると説明している。標準的な手法では、ISRMにできるだけ厳密かつ総合的に取り組むよう実務者に促しているが、多くの研究結果は、実際にはそうなっていないことを示唆している。私たちは、文献から3つの一般的な実践的ISRMの欠点を特定した。

欠陥1:情報セキュリティリスクの特定は、一般的に形骸化している

リスク評価は、現実の状況を反映するために必要なほど厳密でないことが多い(Baskerville, 1991; Parker, 2007; Utin, Utin, & Utin, 2008)。複数の著者が、リスク評価プロセスのリスク特定段階で一般的に見落とされる情報セキュリティリスクの重要な原因を特定している。

- 競争優位につながる独自の知識や、重要なビジネスプロセスの実行に関わる実践的な知識など、無形の知識資産に関連する脅威と脆弱性(Shedden, Scheepers, Smith, & Ahmad, 2011; Ahmad, Bosua, & Scheepers, 2014)。

- 複数の技術的情報資産間の相互依存関係や間接的関係などの複雑な資産の相互依存に伴う脅威や脆弱性(Parker 2007; Utin et al., 2008; Nazareth & Choi 2015; Friedberg, Skopik, Settanni, & Fiedler, 2015)。

- 組織の方針、手順、文化など、非技術的な文脈的要因に関連する脅威と脆弱性(Vroom & Von Solms, 2004; Al-Ahmad & Mohammad, 2012; Da Veiga & Eloff, 2010; Da Veiga & Martins, 2015; Flores, Antonsen, & Ekstedt, 2014; Parsons, McCormac, Butavicius, Pattinson, & Jerram, 2014).

- 従業員の行動パターンに関連する脅威と脆弱性 (Kowalski, Cappelli, & Moore, 2008; Colwill, 2009; Stewart & Lacey, 2012; Guo, 2013; Crossler et al., 2013).

- 過去のインシデントレポートで特定されたが、その後組織が忘れてしまった (Ahmad, Hadgkiss, & Ruighaver 2012)、あるいは、インシデント後に実際に分析しなかった (Ab Rahman, Hidayah, & Choo, 2015)、ヒストリカルな脅威と脆弱性のこと。

- 持続的攻撃または戦略的脅威エージェントに関連する脅威と脆弱性 (Parker, 2007; Raiu, 2012; Baracaldo & Joshi, 2013; Fenz, Heurix, Neubauer, & Pechstein, 2014; Friedberg et al., 2015).

欠陥2:情報セキュリティリスクは、組織の実態をほとんど参照せずに推定である

リスクアセスメントの手法は、情報セキュリティリスク環境を過度に単純化し、代表的でない、主に象徴的なリスク推定をもたらすと批判されてきた。実務者はしばしば、確固たる証拠の代わりに主に推論に頼る(Baskerville, 1991; Parker, 2007; Utin et al, 2008)。リスク環境の状態を診断するために必要なすべてのデータを収集・分析することは、本質的に困難な作業であり (Parker, 2007; Utin et al., 2008)、組織内の協力と調整も相当量必要となる (Coles & Moulton, 2003; Young & Windsor, 2010; TØndel, Line, & Jaatun, 2014)。困難は、作業量とロジスティックスに起因するだけでなく、ある種のデータ(おそらく最も重要なのは、現在の脅威)が客観的に少ないことに起因する(Whitman & Mattord, 2012)。

例えば、より大きなリスク環境 (すなわち、組織の外部環境) に関するデータを収集することは、組織が一般的に情報セキュリティの実践について議論しないことを選択するため、困難である (Kotulic & Clark, 2004; Crossler et al., 2013; Friedberg et al., 2015)。複数の研究者が、情報セキュリティ実務者間の積極的な情報共有の欠如が、リスク環境に関する正確な共通認識の形成を妨げていると指摘している(Werlinger. Muldner, Hawkey, & Beznosov, 2010; Fang, Liang, & Jia, 2011; Fenz, 2012; Tamjidyamcholo & Al-Dabbagh, 2012; Feledi, Fenz, & Lechner, 2013; Tamjidyamcholo, Baba, Tamjid, & Gholipour, 2013; Tamjidyamcholo, Baba, Shuib, & Rohani, 2014)。

また、内部的には、多くの組織が、情報資産のセキュリティ、情報システム全体のセキュリティ(人、プロセス、データ、技術)、ビジネスプロセスのセキュリティの間の実際の関係を認識しておらず(Coles & Moulton, 2003; Baker, Rees, & Tippett, 2007; Fenz, Ekelhart, & Neubauer ,2009; Fenz et al., 2014; Nazareth & Choi, 2015)、情報セキュリティリスクの評価は、大きなリスクのイメージ(つまり、情報資産に対するリスクと組織の実際の運用リスクや戦略リスクがいかに関連付けられるか)からある程度切り離されたものになってしまうという結果になるのである。

漠然とした、あるいは断片的な情報資産のインベントリという共通の問題(Sheddenら、2016 AlAhmad & Mohammad、2012)により、ビジネスプロセスにおける個々の資産の役割を包括的にマッピングしたり、資産とより幅広い戦略目標との具体的な関連性を特定したりすることができません。情報セキュリティとビジネスオペレーションの共生という観点から、Coles and Moulton (2003) と Fenz et al. (2009) は、ISRM を特にビジネスプロセスの文脈で実施し、ビジネスプロセスの所有者が直接参加することで、組織が情報資産の戦略的ビジネス価値を完全に理解できるようにすることを推奨している。

欠陥3:情報セキュリティリスク評価は断続的、ヒストリカルな根拠無く実施されるのが一般的

この種の脱落は、組織における様々な問題のある運用状況から生じる。例えば、厳密性の欠如は、ISRMが情報セキュリティとリスクマネジメントの両方の実践に関する専門知識を必要とすることに負っているかもしれない(Shedden, Ruighaver, & Atif, 2010)。また、組織内に情報共有の文化がないことも、問題となる運用状況である (Shedden et al., 2011; Ahmad et al., 2012; Ahmad, Maynard, & Shanks, 2015)。さらに、標準への準拠が情報セキュリティに等しいという誤解が広まっている (Von Grebmer, 2007, p.40; Siponen, 2006; Matwyshyn, 2009; Shedden et al., 2010; Al-Ahmad & Mohammad, 2012; Flores et al., 2014).

状況認識理論

この理論構築論文では、Endsley(1988)の状況認識理論に基づき、ISRMの実践における前述の欠陥を是正する可能性のあるアーティファクトを提案する。EndsleyはSAを次のように定義している。

SAとは、自分の周りで何が起こっているかを認識し、その情報が自分にとって現在、そして将来的に何を意味するかを理解することである。この意識は、通常、特定の仕事や目標にとってどのような情報が重要かという観点から定義される。SAという概念は、通常、自動車の運転、患者の治療、航空管制官としての交通整理など、特定の理由のためにSAが必要な業務状況に適用される。(Endsley & Jones, 2011, p. 13).

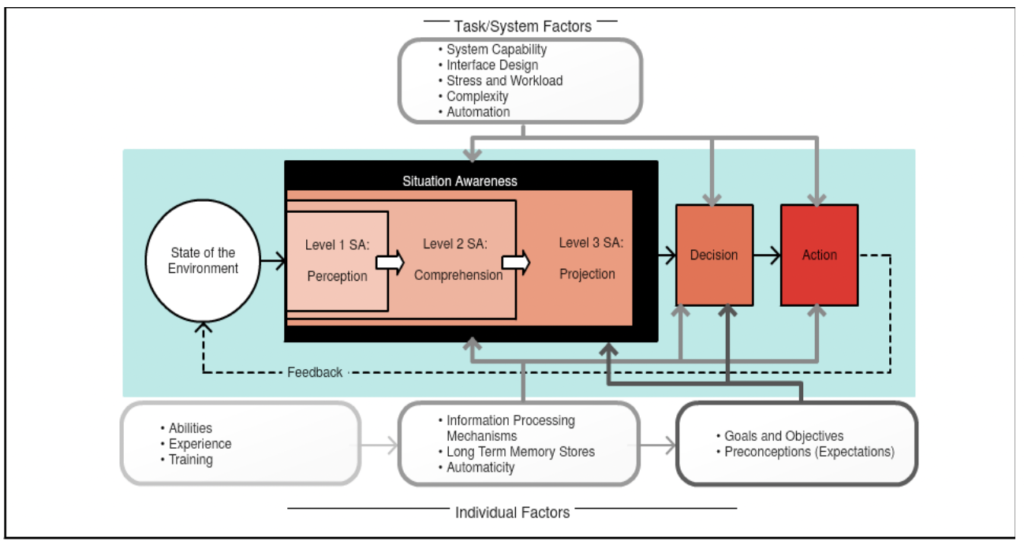

SAは3つのレベルで発生し、成熟段階に例えることができる。レベル1のSAでは、「環境中の関連要素の状態、属性、ダイナミクス」を知覚、または認識する(Endsley, 1995)。レベル2のSAでは、ある状況の知覚を、入ってきた情報に対する自分の内的な理解や連想と比較する(記憶の中の原型的状況:Endsley, 1995)。レベル2のSAは、感知したデータが何を意味しているかを理解する、つまり認識することにつながる。入力されたデータを理解するためには、それを比較するための適切なデータが自分の記憶にあり、比較のプロセスがうまくいかなければならない。レベル3のSAは、状況要素間の因果関係の理解に基づいて、環境で感知した物事の意味を推定し、「少なくともごく近い将来に」何が起こるかを予測できるときに起こる(Endsley, 1995)。レベル3のSAは、基本的には、現在の状況がどのように展開しそうかを理解するのに十分なパターン認識を必要とするため、高いレベルの理解力を持つことに似ている。SAは、経験的な感覚的体験(感覚器を通して状況要素を「直接」認識すること)によっても、仲介技術(センサー入力をコンピュータ出力に加工すること)や人々の報告によって促進されることもある。多くの場合、システムはSAをサポートするために、人々が状況を知覚し、理解し、予測するために必要な情報を提示するように設計されている。図1(次ページ)は、Endsley(1995)のSAの理論モデルである。

研究アプローチ

我々は、研究課題に答えるために、デザインサイエンスのアプローチを採用した。デザインサイエンス研究は,特定された問題を解決する「構成要素(語彙と記号),モデル(抽象化と表現),方法(アルゴリズムと実践),またはインスタンス(実装とプロトタイプシステム)」である成果物を生み出す(Hevner et al., 2004, p. 77).Hevner らによるアーティファクトの定義は、情報技術 (IT) という狭い文脈で提示されたが、Peffers ら (2007) はその後、情報システム (IS) という広い文脈で (すなわち、情報使用を取り巻く組織の問題を含めて) 使用するためにこの定義を採用した。ここでは、「概念的に、デザインリサーチアーテファクトは、デザインに研究的貢献が埋め込まれているあらゆるデザインオブジェクトであり得る」(Peffers et al.)

彼らは Walls, Widmeyer, and Sawy (1992), March and Smith (1995), and Hevner, March, Park, and Ram (2004) が「IS 研究パラダイムとしてのデザインサイエンス (DS) の有効性と価値をうまく主張した」 (Peffers et al., 2007, p. 2) こと、Nunamaker、 Chen、Purdin (1990) が「実際にデザインを研究の主要要素として統合している」 (Peffers et al., 2007, p. 2) ことは高く評価している。

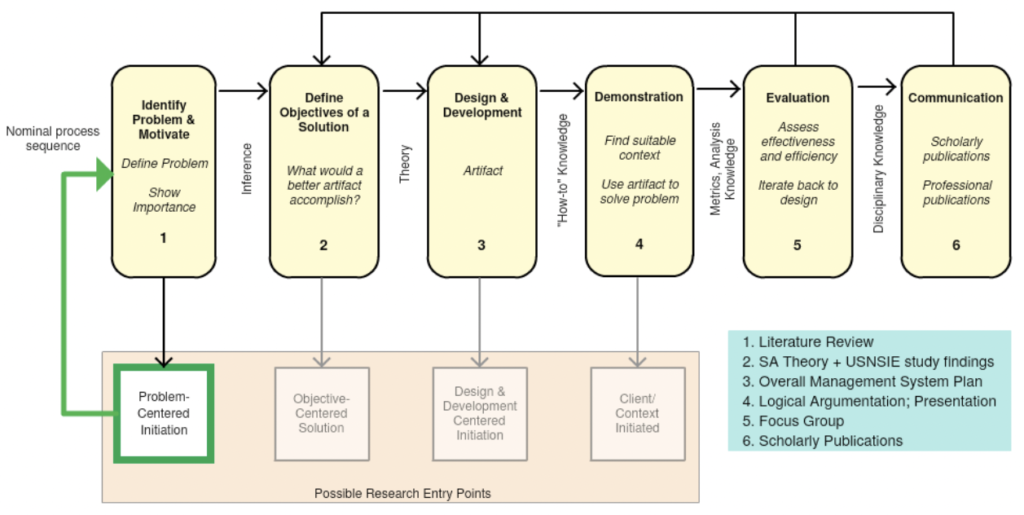

Peffers et al. (2007) は、これまでの IS 文献が「(デザインサイエンスの)研究を実施し、それを発表するための方法論の開発に明確な焦点を当てた」ことがなかったことを発見した (p. 3)。このギャップに対処するため、彼らは、情報システム分野に属するデザインサイエンス研究プロジェクトの指針となるデザインサイエンス研究方法論(DSRM)を策定した(Peffers et al.)我々は、この DSRM とそれに対応するプロセスモデル(図 2 参照)を今回の研究プロジェクトに採用した。

図 2 に示すように,DSRMは6つの連続したアクティビティで構成されている.Peffers et al.(2007)は、この一連の活動を「名目的なプロセスシーケンス」と呼んでいる(ただし、著者らは、これらの活動を必ずしも提示された数値順に実行する必要はないことを明言している)。

ISアーティファクトデザインの研究の入口としては、問題中心型の着手、目的中心型の解決、設計・開発中心型の着手、クライアント・コンテキスト中心型の着手、が考えられる。新たな問題を発見した場合の研究の入口は問題中心着手であり、以前に発見した問題がまだ存在する場合の研究の入口は目的中心解決である、というように。問題中心主義の後の研究の入口は、世界の他の人々が既知の問題を解決するアーティファクトの開発に向けて既にどの程度進んでいるかによって、事実上決定される。

最初の活動(問題の特定と動機付け)では、研究者は問題を特定し、その重要性を主張することで、解決策を見出すための支援を動機付ける。次に、2番目の活動(=解決策の目的を明確にする)で、研究者はこの問題の解決策について論理的な推論を行う必要がある。第3の活動(設計と開発)では、研究者は、問題に関連する理論に導かれながら、解決策の基準を満たす成果物を正式に作成する。第四の活動(すなわち実証)では、研究者は、アーティファクトが組織でどのように機能すべきかについての知識を正しく適用し、アーティファクトの有用性を正しく実証する必要がある。実証には、実験、シミュレーション、ケーススタディ、証明、または他の適切な活動での使用が含まれる。第 5 の活動(すなわち評価)には、適切な経験的証拠または論理的証明を用いて、この有用性を評価することが含まれる。研究者は、測定基準の使用、分析の実行、または主題に関する知識の活用によって、実用性を評価することができる。最後に、第 6 の活動(すなわちコミュニケーション)では、研究者は、洗練され検証された成果物を、学術的な知見に従って提示する。

アーティファクトデザインの動機となった問題の特定

私たち独自の設計科学研究プロジェクトの入口は、「問題中心の着手」である。ISRM関連文献を調査した結果、多くの組織が情報セキュリティリスク環境で実際に起きていることに関して限定的な認識しか持っておらず、この問題は、組織が情報セキュリティリスクを評価・管理する方法の問題と関連付けることができるということが、ここでも私たちが特定した問題だった。具体的には、1)情報セキュリティリスクの特定が場当たり的である、2)情報セキュリティリスクが組織の実情にあまり関係なく推定されている、3)情報セキュリティリスクの評価が断続的かつ非ヒストリカル的に行われている、という3種類の実務上の問題点が、認識の限界を生み出していることがわかりました。変化する状況の現実を評価するには、その状況について適切でタイムセンシティブな情報を収集する必要があるため、これら3つの傾向がある場合、SAに不備が生じることになる。

解決策の目的の明確化

これら 3 つの実用的な欠点は、いずれも、普遍的に受け入れられているISRMプロセスデザインにある失敗のポイントを説明するものではありません。むしろ、これらは本質的に、研究者が何らかの理由で複数の組織で見られる行動傾向である。私たちは、これらの問題傾向を生み出す原因や条件を正確に把握しているわけではありませんが、各傾向を改善するためにそれらを知る必要はないのである。むしろ、逆の傾向を作り出すことによって、それぞれの傾向を中和するようなプロセスを設計すればよいのである。私たちが明らかにした一般的な問題は、情報セキュリティリスク環境に関する意識の欠如である。実際に何が起こっているのかに注意を払わず、その結果、誤解や非現実的なリスク評価をしてしまうのである。この一般的な問題は、その原因となる種類の問題行動(例えば、上記の3つの傾向)の結果である。その原因を可能な限り抑制することで、全体的な影響を防ぐ(あるいは少なくとも大幅に軽減する)ことができる。これは、組織を望ましくない行動(すなわち、非厳密な情報探索行動)から望ましい行動(すなわち、厳密な情報探索行動)へと導く普遍的なISRMプロセスを設計することによって達成することが可能である。

初期設計・開発・コミュニケーション

研究課題をどのように解決するかを決定するために、我々はまず、我々の問題を説明できる理論(すなわち、ある運用環境について知るべきことを知るために実際に何が関与しているかを説明する理論)を探すことから始めた。その結果、「状況認識」(SA)という概念が見つかり、我々の目的に最も適したSA理論は、最も一般的な理論(すなわち、Endsley, 1995によって開発された)であることがわかった。しかし、ISRMにおけるSA現象に関する先行研究(Endsleyや他の研究者)は見つからず、ISRMにSAを保証するために導入できる既製のプロセスも見つからなかった。

この段階で、私たちは、SA保証プロセスの模範となるような現実世界の事例、特にある種の組織的なコンテキストに関連する事例を検討した。我々は、USNSIEが国家安全保障管理におけるSA支援システムを記述していると認識し、この企業の理論的根拠を明らかにすることに着手した。このような理論をSA理論と比較し、どちらかが我々の研究課題により適しているのか、あるいは我々のニーズに合うように2つを組み合わせることができるのかを判断することに興味がありました。しかし、USNSIEに関する文献を検索したところ、研究者は決定的な「知能の理論」として単一の理論を受け入れていないことが判明した(Treverton et al.、2006)。これは、国家安全保障に関連する問題に対して政府の意思決定者の情報ニーズをサポートするために、米国の情報コミュニティが何を行っているかというハイレベルなプロセスの記述である(理論の裏付けはない)。

そこで我々は、Endsley(1995)のSA理論を用いてUSNSIEを実際に記述する可能性を検討した。我々は、SA理論の要素をエンドズレイの理論モデルの構造に対応する形でインテリジェンス・サイクルにマッピングできるかどうかを評価するために、最初の概念研究を実施した。これは、図解法の基本的なパターンマッチングのバリエーションによって行った(Neuman, 2011, pp.519-520)。SA理論と知能サイクルは、ともに人間の意識・認識の文脈における情報処理を記述するものである。私たちは、実際、インテリジェンス・サイクルを見るための理論的レンズとしてSA理論を使用できること、そして、インテリジェンス・サイクルとインテリジェンス・サイクルがどのように意思決定をサポートするかの両方を説明するためにEndsleyの理論モデルを適応できることを発見した。

このように、私たちは模範となる事例と、この模範を検証するための有効な理論的レンズの両方を手に入れたのである。この概念研究は、公開資料を用いたUSNSIEの詳細なケーススタディにつながった。情報コミュニティにおける主要なアクターとその機能、そしてUSNSIEの活動を可能にしている主要な設計上の特徴や特性を明らかにすることに焦点を当てました。また、米国型に類似した属性を持つ組織管理プロセスを設計することを目指した。私たちは、Neuman (2011, p. 115) が説明するように、オープンソース文書からオープンコーディング、アキシャルコーディング、セレクティブコーディングの方法を用いてデータを分析し、アーティファクトデザインに含めるための主要な属性のリストを抽出した。その結果、組織のSA支援の指針となる理論モデルと、その理論モデルに基づく管理システムの計画を作成し、いずれも出版を通じて発信した(原文はWebb et al.、2014を参照。)

実証・評価・反復設計への回帰・コミュニケーション

理論モデルとマネジメントシステムの計画をフォーカスグループに提示し、評価してもらった。その結果,計画全体が肯定的に評価された.この評価プロセスの結果については、6章で報告する。また,フォーカスグループは,我々の発見が設計に戻る反復を触発するという形成的な機能を果たした:この論文は,Webb et al.(2014)で発表されたモデルの改良版を提示する。

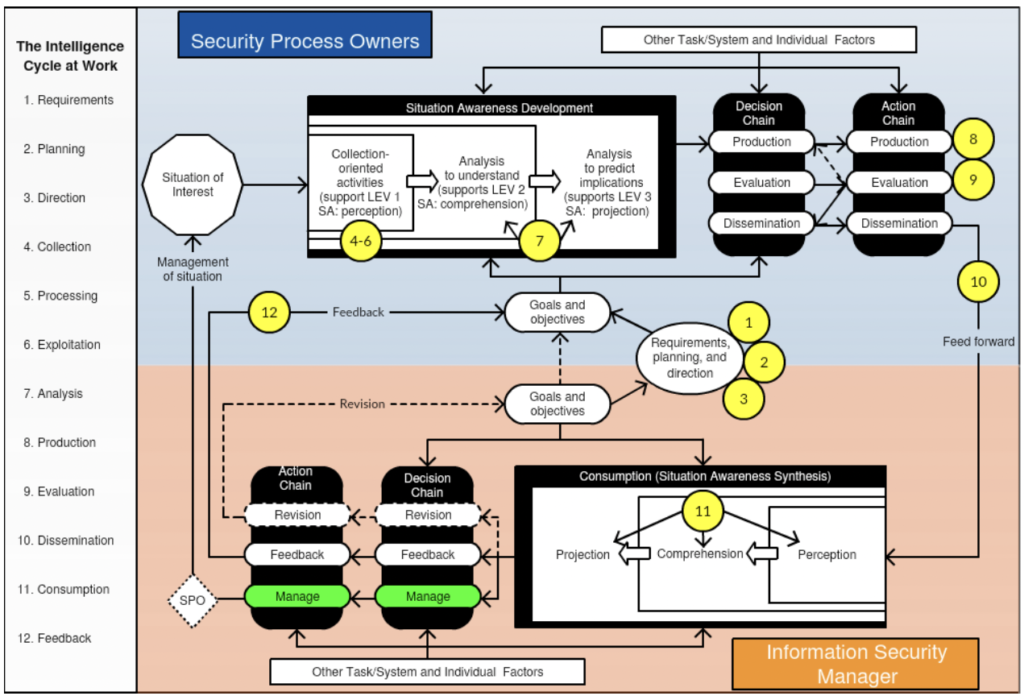

推奨するID-ISRMS : 一般仕様

図3は、文献レビューで明らかになった問題を解決するために作成した、ID-ISRMSの概要(または全体像)モデルである。このモデルは、フォーカスグループ調査(本論文のセクション6を参照)から得られた知見を取り入れ、Webb et al.(2014)をベースにしている。フォーカスグループは、総括的機能とは対照的に形成的機能を果たした(Venable, Pries-Heje, & Baskerville, 2014)。そのため、推奨されるID-ISRMSデザインは、誰かが組織のコンテキストでインスタンス化してテストするまで先験的アーティファクトであることに変わりはない。

このモデルは、組織が情報セキュリティリスク環境に関して高いレベルの認識を維持するためのプロセスを記述している。このモデルは、一般的な意味において、セキュリティプロセスオーナー(SPO)が、収集と分析の努力によってインテリジェンスを作成し、それを情報セキュリティ管理者に伝達する方法を描写している。情報セキュリティリスク環境は、組織の情報資産のセキュリティ、ひいては組織の戦略的な事業利益のセキュリティを脅かす内部リスクと外部リスクの両方から構成される。

リスク要因には、組織内または世界全体の情報セキュリティ上の脅威、組織自身の情報資産の脆弱性、組織のビジネスプロセスやその他の目標が様々な情報資産の機密性、完全性、可用性に依存していること、組織の現在の管理戦略の有効性、組織自身の特定のターゲットプロファイル(すなわち、意図的な脅威エージェントがどのようにして、なぜその組織をターゲットとするのか)が含まれる。

このモデルでは、組織の情報セキュリティ状況に対応した意思決定と行動の前に行われる、状況認識-形成プロセスに関与する 2 つの組織主体が描かれている。これらの主体のうち、最初のもの(図の下半分のオレンジ色で描かれている)は情報セキュリティ管理者であり、その活動はモデルの下半分の青色で表されている。情報セキュリティ管理者は、ISRMに関連する重要な意思決定を行う責任を負っている。2 番目のエンティティは、セキュリティプロセスオーナー(SPO)であり、その活動はモデルの青色上半分に示されている。

理想的には、組織の各ビジネスプロセスにSPOを配置する。ただし、ほとんどの組織では、配置は最もミッションクリティカルなビジネスプロセスに限定されるかもしれない。SPO(および組織がSPOに任命した部門の部下)は、セキュリティ環境に関する自らのSAを策定し、情報セキュリティ管理者のSAを支援するために、収集と分析活動を行う。図3では、ISRMの意思決定を支援する12段階のインテリジェンス・サイクルが機能している。

図3. ISRMに対する組織的なSAサポート

ID-ISRMSモデルで機能するインテリジェンスサイクル

フェーズ 1 では、情報セキュリティ管理者が経営上の意思決定を行うためのSA要件を、SPOが満たすべきインテリジェンス要件に明確化する(例:管理者が、各SPOのミッションエリアにおいて、違反の兆候、意図的または付随的な脅威の兆候、未確定の脆弱性、管理の有効性や情報資産の性能に関する正または負の兆候を確認したか否か)。次に情報セキュリティ管理者は、計画立案(フェーズ2)と指示(フェーズ3)を実施し、チームメンバーが特定のインテリジェンス任務(例えば、特定のビジネスプロセスの情報セキュリティリスク環境の監視や、外部ソースからのコンテキストインテリジェンスの収集など)をどのように果たすかを決定する。

次に、SPOは、情報セキュリティ管理者が発行したインテリジェンス要件を満たすために、それぞれのミッションエリアにある情報資産のセキュリティ状況(セキュリティ状況に影響を与える内部および外部の状況要因を含む)に関するデータを収集し(フェーズ4)、処理する(フェーズ5)。フェーズ4と5で収集・処理されるデータには、各種の活動ログ、ハードウェアとソフトウェアの性能に関する診断結果、CCTV映像、個人の観察、ニュース、産業界、政府、学術界のレポート、その他組織の情報セキュリティリスクに関する洞察をもたらすあらゆる形式の情報が含まれる。

次に、収集したSPOは、収集したデータからさらなる分析のための兆候(または兆候の可能性)を特定し、ラベル付けすることにより、「活用」(フェーズ6)を促進する。次に、各SPOは正式にデータを分析し(フェーズ7)、まず「エクスプロイト」のラベルを付け、さらに詳細な分析に移行してデータに隠された追加の兆候を特定する。次にSPOは、発見した情報をインテリジェンス・プロダクトにまとめ(フェーズ8)、自分または他のチームメンバーが評価し(フェーズ9)、それが組織の基準に合致し、発行されたインテリジェンス要件を満たしていることを確認する。

インテリジェンス製品が肯定的に評価されると、誰か(図3に示すように、通常は情報セキュリティ・マネジャー)がそれを消費者に広める(フェーズ10)。各インテリジェンス製品の消費(フェーズ11)(消費者は報告された各状況に作用する複合要素を認識し、その意味を理解し、個人の知識と製品の内容の組み合わせに基づいて結論を出す)により、消費者から製品が要件を満たしているかどうかのフィードバック(フェーズ12)がもたらされる。SPOの調査結果に応じて、情報セキュリティ管理者は自らのSA/インテリジェンス要件を修正したり、特定の状況に対応する何らかの行動を命令(または自ら実行)したりすることがある。

インテリジェンスに支えられた経営者の意思決定と行動

すなわち、意図的な不作為、是正措置、情報要件(または組織の目標や目的)の改訂を勧告することである。意図的な不作為は、入ってくる情報がビジネス・プロセスが現在安全であることを示唆している場合や、特定のタイプのリスクを意識的に受け入れている場合(すなわち、発生の可能性が極めて低い、あるいは影響が無視できると考えられているため)、論理的な行動方針となる。

しかし、SPOの発見が受け入れがたいリスク源(例えば、特定の情報資産の種類に対して新たに特定された脆弱性)を示す場合、情報セキュリティ管理者は、彼ら(すなわち、セキュリティ管理者)が適切な是正措置をとることを保証する必要がある。彼らは、報告するSPOが必要な行動を実行したことを確認するか(マネジャーがSOIに権限を委任している場合、またはSPOがすでにポリシーの下で権限を持っている場合)、SPOが(マネジャーまたは経営者レベルのいずれかからの)高い権限を要する必要なリソースを提供したことを確認するか、現在入手できない場合は要求するかのいずれかでそれを行うことができる。

最後に、SPOの分析によって、組織の戦略的利益に影響を与える新たな問題またはこれまで確認されていなかった問題が発見された場合(または情報セキュリティ管理者が気づいた場合)、管理者はその問題に対応するためにポリシーの改訂を推奨することができる。問題によっては、管理者は、既存のポリシーに基づく是正措置の命令とともに勧告を行うこともある。

形式的なID-ISRMS設計理論

情報システム分野で働く何人かの著者は、設計科学の成果物には、その成果物の機能を特定の標準化された形式で記述した設計理論を添えるべきだと主張する論文を発表している。これらの論文はそれぞれ、設計理論を構造化するための独自の形式を提案している。Walls et al.(1992)は、設計理論=メタ要求、メタ設計、カーネル理論、プロセスと製品のための検証可能な仮説、設計方法、プロセスと製品のためのカーネル理論の6つの異なるカテゴリにわたって指定する形式を提案する。Gregor and Jones(2007)が提案する定式は、基本的にWalls et al.が提案する定式を拡張したものである。

しかし、Gregor and Jonesは、Walls et al. が使用するカテゴリー用語の一部を変更し、さらに2つのカテゴリーを設計理論の仕様に含めるべきであると主張している(構成要素とアーティファクトの変異性)。Baskerville and Pries-Heje(2010)は、前述の両定式が過度に複雑であると批判し、オッカムの剃刀(=デザインはできるだけシンプルであるべき)を用いて、デザイン理論の形式を、満たす必要のある一般要件とこれらの要件を満たすためのデザインの一般構成要素の2つの主要記述カテゴリに限定することを提案している。

Venable(2013)は、Walls et al.(1992)とGregor and Jones(2007)の定式化の表向きの違いは、主に意味論の問題(すなわち、著者らは同じアイデアを参照するために異なる用語を使用している)であるとし、より良いデザイン理論の形式はWalls et al.やGregor and Jones(2007)の形式よりも単純であろうというBaskerville and Pries-Heje(2010)の評価にも同意している。しかし、Venableは、BaskervilleとPries-Hejeの形式は単純すぎると主張している(デザインがどのように、そしてなぜ問題を解決するのかを説明していない点)。

そこで、Walls et al.やGregor、Jonesが推奨するいくつかのカテゴリーを再統合し、より具体的なカテゴリーを提供する第4の定式化を提案する。Venableの主張の核心は、デザイン理論がアーティファクトの効用と、その効用がアーティファクトの意図する目的にどのようにつながるかを明確に提示すべきであるということである。Venableは理論設計を導くための図(提案された単純化された設計理論の定式化)を提供しているが、この特定の表現自体が、図が暗示するような有効性、効果、または効率に関する種類の直接的な効用声明において、その「一般設計」の内容をその「一般要件」の内容に本当に結びつけることができないため、誤解を招くほど過度に単純化していると主張することもできるだろう。

設計理論仕様のための前述した定式化のいずれかが、間違いなく他よりも望ましい。なぜなら、一方を選択することは、人が認識する優先順位(すなわち、アーティファクトの設計について議論するときに、どのようなことがより重要であると信じるか)に依存するからである。この論文では、読者の潜在的な関心を最もよく表すことを期待して、より包括的な処理である Gregor and Jones(2007)の形式を使用する。表 2 は、Gregor and Jones のフォーマットに従った設計理論仕様である。

表1.推奨するID-ISRMS設計理論(Gregor & Jones, 2007, p.322より引用)

| 設計理論コンポーネント | Gregor and Jones (2007)が指定する記述 | ID-ISRMSコンポーネント |

| 目的・範囲 | 「システムが何のためにあるか」:理論が適用されるアーティファクトのタイプを指定し、関連して理論の範囲または境界を定義するメタ要求事項または目標のセット。 |

推奨するID-ISRMSは、SAをサポートし、文献で特定された共通の実用的欠陥を是正するために設計された組織管理システムである。

このID-ISRMSは、組織内のインテリジェンス・サイクルのフレームワークを用いて組織行動を導き、組織間でインプットとアウトプットをループさせることも可能である。 |

| 構成要素 | 理論上注目すべき実体の表現 |

SPOレベルのエンティティ。

対象となる状況:

管理委任オプション |

| 形態と機能の原則 | 製品または方法/介入を含むISアーティファクトを記述する抽象的な「青写真」または「アーキテクチャ」。 | このプロセスモデル(図 3 参照)は、推奨される IDISRMSの青写真として機能する。SPOはインテリジェンスを収集し、処理し、活用し、分析することによって、SAを開発する。情報製品の作成、評価、普及において、SPOはマネージャがSAを合成するのを支援する。SPOは、管理者が情報セキュリティリスク環境における要素の状態を認識、理解、および予測できるように製品を設計する。 |

| アーティファクトの変更可能性 | 理論で予想されるアーティファクトの状態の変化、つまり、どの程度のアーティファクトの変化が理論に包含されるのか。 | 図3に示したモデルは、ハイレベルで一般的なプロセスの記述である。このレベルでは、アーティファクトの変更可能性は主に組み込まれた役割の変更に関係する。すなわち、提案されたSPOの構成とは別の1つ以上の主体が情報活動を実行する可能性や、情報セキュリティ管理者とは別の意思決定者がリスク環境に影響を与える決定を行う可能性などである。組織の文脈とビジネス目標が、このプロセスの詳細(すなわち、特定の実世界のIDISRMSインスタンス化の特定の属性)を形成するだろう。 |

| 検証可能な命題 | 設計理論に関する真理の記述。 | 第一命題:推奨するID-ISRMSの設計を実施することにより、ISRMにおけるSAを改善することができる。 命題A:推奨されるID-ISRMSの設計は、情報セキュリティリスクの特定をより厳格にすることで、欠陥1(3つの欠陥については、上記の目的と範囲の行を参照)を是正することができる。 命題B:推奨されるID-ISRMSの設計は、情報セキュリティリスクの見積もりに対する証拠能力を高めることで、欠陥2を是正する。 命題C:推奨されるID-ISRMSの設計は、アーカイブされた文書出力による継続的な評価プロセスを導入することで、欠陥3を是正することができる。 |

| 根拠づけられたナレッジ | 設計の根拠や説明を与える、自然科学や社会科学、デザイン科学などの基礎的な知識や理論(カーネル理論)。 | プロセス設計を導く正当化知識は、人間工学の研究領域から借用したカーネル理論(SA理論)と米国情報機関のケーススタディから得られた知見を組み合わせている。SA理論では、ある状況に対する人間の認識は、認知情報処理の段階(知覚、理解、投影)において構築されなければならないとされている。今回のケーススタディから得られた知見は、インテリジェンス・サイクルが、この認知プロセスを支援する組織的な情報処理として機能していることを強く示唆している。したがって、組織の文脈では、インテリジェンス・サイクルが人間の意思決定者のSAをサポートすることが期待できる。 |

| 実装の原則 | 特定の状況で仮説を実行するためのプロセスの説明(製品または手法のいずれか)。 | 図 3 のプロセスは、どのような組織の状況にも適用できる。大規模な組織では、複数のSPOの役割を設けるかもしれないし、小規模な組織では、1つまたは2つのSPOの役割を設けるかもしれない。リソースが非常に限られている非常に小規模な組織では、情報セキュリティ管理者が実際にSPOの機能を果たすかもしれない。そのような場合は、可能ならば元の運用レベル(状況認識のEndsleyモデル)にもどした方が良いと思われる。 |

| 例示的な実装 | 理論を説明するための手段として、またテストのために、その概念を実現するのに助けとなる具体的な実装のことである。 | 最終的には、誰かが実際のシステムに実装し、テストする必要がある(例:アクションリサーチ)。まだ誰もそれを行っていないため、提案するID-ISRMSはアプリオリなアーティファクトのままである。 |

フォーカスグループの調査結果

我々は、経験豊富な情報セキュリティ専門家6人を対象にフォーカスグループを実施し、そのうち5人は管理計画案をめぐる議論に積極的に参加した。この論文では、参加者の匿名性を確保するために、P1 から P6 と呼ぶことにする。参加者は、コンピュータ・ネットワークセキュリティ業界の大手コンサルティング会社のシニア情報セキュリティスペシャリスト(P1)、オーストラリア連邦政府機関の最高情報責任者(P2)、オーストラリアの大手ICTコンサルティング会社のシニア情報セキュリティアナリスト(P3)、国家情報機関出身の情報セキュリティスペシャリスト(P4)、オーストラリアの大手銀行の主任セキュリティスペシャリスト(P5)、多国籍通信会社のセキュリティリスクおよびコンプライアンスマネージャ兼情報セキュリティ設計者(前職はコンサルタント、P6)であった。参加者の情報セキュリティ分野での経験は、合わせて約70年である。参加者のうち3人は、コンサルタントとして、主な雇用主とは別の多数の組織と仕事をした経験がある。

私たちは、フォーカスグループの参加者に、2つの主要な属性を持つマネジメントシステム計画を提示した。

- ISRMの責任を、ビジネスプロセスに属するスペシャリスト(セキュリティ・プロセス・オーナー)に分散させること。

- SPOが情報セキュリティ・リスク・インテリジェンスの収集と分析を管理し、情報に基づいた意思決定のために経営陣を支援するインテリジェンス・サイクルを継続的に実行すること。

時間の制約と、フォーカスグループの参加者に多くの詳細な情報を提供しすぎてしまう危険性があったため、フォーカスグループのディスカッションは、上記のハイレベルな管理システム計画に限定した。

推奨するID-ISRMSの期待される有用性についてのフォーカスグループのコメント

以下の節では、ISRMの実践におけるシステム上の欠陥を考慮し、ID-ISRMSの有用性についてコメントする。

ID-ISRSMSが情報セキュリティマネジメントにもたらす潜在的な利益

フォーカスグループディスカッションの終わりまでに、P1、P2、P3、P5、P6 は、推奨されるIDISRMSによって、おそらく組織が継続的にリスクを監視できるようになることに同意した(この点に関して P4 は明確な意見を表明しなかった)。P1 は、推奨されるID-ISRMSが情報セキュリティ問題の管理を容易にすることが期待できるだろうとコメントした。「重要なアプリケーションにセキュリティ担当者を配置すれば文化も変わるだろうし、セキュリティも向上すると思うんだけど…」。P1は、このようなケースをいくつか例示した後、SPOをビジネスプロセスに組み込むことで、より良い経営管理が可能になると期待できるとコメントした。P5は、推奨されるID-ISRMSのインテリジェンス出力は、経営的な意思決定の良いサポートになるとコメントした。「もし、処理されたインテリジェンスが提供されるのであれば、理論的には、リスクマネジャーの仕事が楽になるはずである。P2、P3、P5、P6 はいずれも、推奨されるID-ISRMSは、通常なら気付かれないかもしれない情報セキュリティ問題を管理者が特定し対処するのに役立つだろう、とコメントしている。

ID-ISRMは組織の情報セキュリティリスク環境をより深く理解するための潜在的な利点がある。

P1、P2、P3、P5、P6 は、推奨されるID-ISRMSを使用することで、組織の情報セキュリティに関するSAを強化できると感じている(P4 はこの点に関して意見を示さなかった)。推奨されるID-ISRMSは、導入組織の情報セキュリティリスク環境の状況について、質の高いエビデンスが得られると期待できるかという質問に対しては、P2、P3、P5、P6の全員が肯定的な回答をしている。P1 は、「各チームにセキュリティの専門家がいるような状況では、より良いインプットとインテリジェンスが得られるだろう」とコメントした。P6 は、推奨されるID-ISRMSは、他の情報セキュリティ管理のアプローチよりも「より良い情報」をもたらすと期待でき、「情報が豊富であればあるほど、より良い証拠が得られる」とコメントした。P5は、推奨されるID-ISRMSが「より良い」「より最新の」情報をもたらすであろうことに同意し、そのような情報を提供することで「より良い判断ができる」と主張した。P2もまた、このプロセスは役に立つと感じた。「このようなプロセスは、何が起きているのかを把握するために有効である……。ああ、どうだろう?とか、まあ、4点でいいや、3点でいいや、みたいなことでいいのである。P3は、推奨されるID-ISRMSが、「IT担当者が通常受け入れない新しいリスク感覚を開く」「リスク登録やリスクプロセスの充実を助ける(強調は原文のまま)」という点に特に価値を見出している。P2、P5の両氏は、推奨されるID-ISRMSのインテリジェンスと分析活動の、内部と外部の複合的な焦点に強い関心を示している。組織における情報収集について、P5は次のように述べている。

もし誰かが…チームに組み込まれていて、その人がそこに座って、”この人は正しいことをしていない”と言っているなら、それが物理的なキットであろうが、クラウドのキットであろうが、彼のPCであろうが、何でも構わない。少なくともその情報はリスク管理者に戻って来て、(彼/彼女は)組織で何が起こっているかについて情報に基づいた意思決定をしているのだ。

外部ソースからの情報の活用について、P5は次のように述べている。

外部情報源から情報が入ってきて、「よし、この製品だ、これを調べ始める必要がある」と判断できる人であれば……。この情報は、この製品はこれに対して脆弱だから、これかこれを始める必要がある」と、リスク管理者に伝えることができる。これにはメリットがある。

組織におけるインテリジェンスの収集について、P5はこう語っている。

私がこのようなシステムの導入に際して気に入っている点は、製品を製造しているベンダーから得られるようなインテリジェンスではないことです。人々がどのように行動しているか、現場で実際に行っているプロセスにどのような例外があるか、彼らが行っていると思われることは何かなど、ITの枠を超えたインテリジェンスになるのです。シェルショックがあった」「ハートブリードがあった」「あのシステムにはパッチが必要だ」というのとは対照的に、3次元の可視性を得ることができるのです。システムの脆弱性だけではありません。私にとっては、それが…どう役に立つのか、ということなんです。

私たちが、外部からの情報収集には、業界の情報源と学界や政府からのオープンソースの情報源を利用することを説明した後、P2は、オーストラリア政府も技術的ではない形で、情報セキュリティに関連する情報を組織に提供したらよいと指摘した。「オーストラリア通信総局は…情報セキュリティ・マニュアルを作成し、配布している。このマニュアルは、技術管理のリストを含む一般に入手可能な文書である…。これに加えて何かあれば便利なのだが……」。

情報セキュリティ問題への迅速な対応を可能にするID-ISRMの潜在的なメリット

6 人の参加者のうち 5 人(P1、P2、P3、P5、P6)は、推奨されるID-ISRMSを導入することで、より迅速な問題解決につながるであろう状況を想像できた(この点に関して P4 は意見を述べなかった)。P1とP5は、ほとんどの組織では、情報セキュリティ問題の特定と対応の責任は一般に情報セキュリティ管理者にあり、この配置は、組織のビジネスプロセスにSPOが組み込まれた場合よりも、意識の低下と対応時間の短縮につながるという点で同意した。P1が言った。

セキュリティの専門家が隣にいるならば、質問するだけでしょう?しかし、「情報セキュリティに相談したり、あるプロセスを経て、セキュリティ・エンジニアにそれを伝え、自分のプロジェクト・コードに反映させなければならない」となると、質問できるまでに1ヶ月はかかりますよね?チームのメンバーであれば、「パスワードの長さをどうするか」と聞きます。と聞けば、「12文字です」とか「複雑さを設定してください」とか、答えられるようになるはずです。ですから、各チームにセキュリティ担当者を置くことは、統制を強化する上で非常に効果的だと思います。

P6 は、推奨されるID-ISRMSによってより早く解決できる情報セキュリティ問題の例として、ShellshockとHeartbleedを挙げました。「このようなプロセス(図を指差す)があれば、より早く答えが得られるだろう」と述べている。

ID-ISRMは、組織が情報セキュリティとビジネス戦略を矛盾させたり、調整するのに役立つと考えられる。

情報セキュリティとビジネス戦略を統合するという考えに反対する参加者はいなかったが、P1、P2、 P3、P5、P6 は、ほとんどの組織でこれが現実になることに悲観的であるようだ(P4 はこの点に関して意見を示さなかった)。しかし、5人全員が、少なくとも理論的には、推奨されるID-ISRMSがこの目的をサポートすることを想像することができた。

P6 は、リスクを評価する人が何をしようとしているのかだけを考えて、リスクを特定したり解釈したりすることは、しばしば近視眼的になりがちだと述べている。リスク所有者は、「これは我々にとって価値あるものだ」と言うことができる。リスク所有者は「それは我々にとってこの価値だ」と言うことができる。彼らはその側面以外のリスクを見ることができない」(原文強調)-この発言にはP1も同意している。P2とP3は、ほとんどの組織が情報セキュリティの戦略的重要性を十分に理解しているとは思えないとコメントしている。P6は、情報セキュリティと情報プロセスセキュリティを同一視することに価値があると考えている。なぜなら、そうすることで情報セキュリティをビジネスの機能性に結びつけることができるからだ。「ビジネスがどのようにこれらのことを行うのか?ビジネスがどのようにこれらのことを行うのか?ここがセキュリティのポイントなんだよ、わかるだろ?P6は、推奨されるID-ISRMSは、情報セキュリティをビジネス機能に再接続する方向に進んでおり、「ビジネスプロセスの最適化」フレームワークとして販売した方が良いと考えているようである。P1は、特にSPOの役割が、ビジネスと情報セキュリティの橋渡しになることを期待している。

それは、アプリケーション、成果、ビジネス目標を理解するビジネスの一員であるという点です。もし彼らが2つの帽子をかぶっていたら、「汝、ルールを適用せよ」と「汝、セキュリティは宇宙で最も重要なものだからセキュリティをせよ」ということにはならないでしょう。

P5は、妨害的な情報セキュリティポリシーを例に挙げ、ビジネスプロセスを提唱できる個人が、そのプロセスの中から情報セキュリティを監視することに価値があると考えた。

このポリシーは厳しすぎるから、うまくいかないんだ。社員はその結果を得るために20種類のジャンプボックスを通過することになる…あるいはその結果を得るために20種類のことをするんだ…わかるだろ?そこに価値があると思うのですが…。そこから知性が駆逐されるのは、いいことだと思います。

ID-ISRMSの導入により恩恵を受ける可能性のある組織の種類

P1、P2、P3、P5、P6 は、どのような組織が推奨されるID-ISRMSの恩恵を最も受けるかについて、様々な意見を述べた(P4 はこの点について意見を述べなかった)。どのような組織が推奨されるID-ISRMSの恩恵を最も受けるかというテーマについて、P6 は、「まあ、すべての組織が恩恵を受けると思う…経済的に、もしあなたが標準化できるプロセスを持っているなら、またはあなたが…の側面を標準化できるなら、あなたは多くの恩恵を受けるだろう」と発言した。P3とP5は、推奨されるID-ISRMSがどのような組織にも適していることを示唆するコメントを残している。P2 はオーストラリア連邦政府の中小規模の組織で働いており、推奨されるID-ISRMSはおそらく P2 の組織にとって価値があるとコメントしている。一方 P1 は、銀行のような大規模で成熟度の高い情報セキュリティ組織は、おそらく推奨されるID-ISRMSの使用から最も利益を得るだろうと意見している。

ID-ISRMSを組織間、組織と政府間の情報共有システムの基盤として利用する方法

ASDやASIOなどの組織に情報を提供するために推奨されるID-ISRMSを使用することを提案したところ、 P1、P2、P5 はいずれもこの提案に熱狂的に反応した(P3、P4、P6 はこの点についてノーコメント)。P1の言葉を借りれば、「そういうものがあれば、すごいことだ。そんなことができたら、もっといい知性が生まれそうだ」。P2は、特に類似の組織から脅威情報を受け取る可能性に興味を示していた。

なぜなら、このプロセスを小規模な組織の視点から見ると、同じような脅威に直面している組織から外部情報を入手することは有益だからです。

フォーカスグループ参加者の注意点と懸念事項

このセクションでは、推奨されるID-ISRMSプロセスを組織で実施したり効果的に実行したりする際の障害となり得る事柄について、参加者から得られた知見を紹介する。

潜在的に交絡する政治的・文化的要因

参加者全員が、推奨されるID-ISRMSを実施する組織で働く人々は、容易にそれを損なう可能性があると考えていた。P1 と P6 は、個人的な意図などの政治的な要因があると、リスク評価に歪みが生じることが予想されると警告した。P1、P5、P6 は、推奨されるID-ISRMSから出力される情報と意思決定の客観性を、意図的な操作から保護する必要があることを示唆するコメントを残している。P1 は、「一般的に、人々はリスクを上げるか下げるか、どちらかのインセンティブを与えられるだろう。資金が欲しければリスクを上げ、ボーナスが欲しければリスクを下げるだろう」。

P1はさらに、「このようなモデルを作る場合、影響を与えることができる人たちが、評価を歪めるようなインセンティブを持たないようにするか、評価をする人たちが本当に独立していることを確認する必要がある」と警告している。P5は、「人は予算を確保するためにリスクを強調することが多い」とコメントした。P6 は、人は時として「取り込まれる」ことがあり、他人の意図に沿った言動をするよう圧力をかけられると述べている。P4は、非公式な報告体制では、報告内容の曖昧さが許容されたり、内容が安全でないなど信頼性の低い方法(人から人へ口頭で伝えるなど)で伝えられると、情報が腐敗するおそれがあると警告した。

複数の参加者が、正式な権限付与/命令の重要性についてコメントしている。P2は、他の従業員がSPOを邪魔者とみなすかもしれないと考えた。「それが財務エリアだと想像してください。そこにセキュリティ担当者が組み込まれていることに、彼らはどう反応するでしょうか」。同様に、P1は、SPOが必要な情報をすべて収集する明確な任務を持っていない限り、他の従業員はSPOを厄介者と見なすか、あるいは見下した扱いをする可能性があると述べている。私の経験では……ある時点までなら大目に見てもらえるが、締め切りが来ると『黙れ』と言われる」。また、P4は、スタッフがSPOを一種の「障害物」と見なすことも想定している。P3は、このような問題を防ぐには、SPOが所属する職員より上位の者に報告する体制をとるのが一番だろうと提言している。

抵抗は可能である(可能性はないとしても)

参加者全員が、提案されたID-ISRMSは、多くの人がなじみのないアプローチであると感じていた。P3 は、P3 の経験では、情報セキュリティ管理者はリスクマネジメントを実践していないと述べた。「事業部門がリスク管理に責任を持ち、情報セキュリティ管理者はそのプロセスを指導したり促進したりするだけだ」とP3は述べた。P1は、推奨されるID-ISRMSは情報セキュリティに対する厳密すぎるアプローチであり、ほとんどの組織がその価値を理解できないと示唆した「費用対効果の分析ができない組織はないと思うので、この方式は採用されないと思う」。P1は、この規則の例外は、すでに成熟した情報セキュリティ体制を持ち、それをさらに向上させることに関心がある組織かもしれないと感じていました。「このような人たちを雇って、それ以上の知識を得ようとしているのですか?生死を分けるような、10億円規模のシステムにも対応できるんだろう?それがうまくいくのは目に見えています」。

何人かの参加者は、誰かが自分の行動を監視していることに憤りを感じていると述べた。P4は、この提案を、組織の価値観が悪化していることの表れだと考えた。「組織で信頼される余地はどこにあるのか、という疑問がわく。という疑問が湧いてくる。組織の文化や方針といったものには、誠実さがないのです」。P6は、従業員の行動を監視する役割を担う人は、「干し草の中から針を探すような高価なリソース」であり、そのような従業員を「サボタージュ」と呼ぶことを示唆した。P2は「スパイ」、P1は「共産主義者NARC」と皮肉り、P3は「セキュリティ要員ではなく、KGBに訓練されたスパイが必要だ」とコメントした。

P6は、そうするのが良いアイデアかもしれないが、ほとんどの組織はビジネスプロセスと情報セキュリティプロセスを相互依存的な機能として見ることに慣れておらず、多くの人がそうするのが難しい「彼らは自分の枠にとらわれない」ことが予想されると示唆した。P2とP3は、推奨されるID-ISRMSの設計は、多くの組織にとって価値が見いだせないため、論争になる可能性があると予想した。P3は、「コンプライアンス上の理由でチェックボックスにチェックを入れる」ような組織は、SPOの役割の価値を見いだしにくいだろうとコメントしている。

P5 と P6 は、ID-ISRMの有用性を組織に納得させるのは、SPOの役割を果たす人材を育成して定着させる必要があるため、難しいかもしれないと予想している(P6:「価値があることを経営陣に納得させなければならない」、P5:「投資対効果…、それは大きな問題だ」。P5は、情報セキュリティにリスクベースのアプローチを採用していない組織は、リスクマネジメントを志向するID-ISRMを受け入れないだろうと推測している。P1とP6は、推奨されるID-ISRMSの導入・運用には労力やコストがかかるのではないかという第一印象を抱いていた。P6 は、私たちが提示したID-ISRMSモデルは「非常に重いフレームワーク」であるように思えたとコメントした。

SPOのスキルセットの取得

P1、P2、P6 はいずれも、SPOの役割を果たす人材を見つけたり、育成したりするのは難しいと感じている(P3、P4、P5 はこの点についてコメントしなかった)。理想的には、SPOは、情報セキュリティ、リスク管理、担当するビジネスプロセスの機能的な複雑さ(情報インフラの観点からマッピングされている)の知識を持っていることが望ましいとされている。P1が指摘するように、この知識を確立するためには、ほとんどの場合、相談と調整が必要である。「リスク・セキュリティの担当者にそのまま渡しても、システムを理解することはできないでしょう。資産所有者にそのまま渡しても、彼らはリスクやインテリジェンス、そして実際に収集すべきものを理解することはできないでしょう」。P1とP6は、SPOとして活動するのに必要なスキルを多くの人が持っているとは思っていないことを示唆した。P1は、「優秀なセキュリティ人材」は不足しており、必要なSPOのスキルを持つ人材を組織内に複数配置することは、ほとんどの場合、法外なコストがかかると考えた。同様に、P6も、特定のシステムに関するリスクを全体的かつ包括的に理解するためには、実際にはほとんど人が持っていないレベルのスキルが必要であるとコメントしている。

P1は、この問題を解決するために、あまりスキルの高くない人材をSPOの役割に就かせようとすると、おそらくそれ自体がインテリジェンスの質を低下させ、ひいては経営者の状況認識も不十分なものになると警告した。P2は、財務関連のビジネスプロセスを例に挙げ、情報セキュリティの専門家がこのようなプロセスを包括的に理解することは困難であると指摘し、ビジネスプロセスのオーナーに情報セキュリティのトレーニングを行う方がより理にかなっていると提案した。「情報セキュリティの専門家であれば、ビジネスプロセスをよりよく理解し、ビジネスプロセスの例外についても知っているはずだ」と述べました。同様に、P1は、個人的な経験から、「ビジネスユニット、文化、プロセスに関する理解を別の人に教えるよりも、基本的なセキュリティプロセスを人に教える方が簡単だ」と述べている。P6は、その人の業務能力と社会的スキル次第で、どちらの方法でもうまくいく(すなわち、情報セキュリティ専門家をビジネスプロセスで訓練するか、ビジネスプロセスのオーナーを情報セキュリティで訓練するか)、とコメントした。P6は、必要な専門分野の知識に加えて、SPOの役割が双方向的であるため、この役割を果たす人は「人間」である必要があると強調した。

ID-ISRMSの成功は、組織間でいかに標準化できるかにかかっている。

P1、P5、P6 は、推奨されるID-ISRMSの設計は可能な限りユーザーフレンドリーである必要があると主張した(P2、P3、P4 はこのテーマについてコメントせず)。P6 は、推奨されるID-ISRMSの成功は、その構成要素の活動をどの程度標準化できるかに大きく依存すると考えている「経済的に、標準化できるプロセスがあれば…、あるいは標準化できる部分があれば、そこから多くの利益を得ることができる」。また、P6 は、推奨されるID-ISRMSは、ほとんどの組織が実装するには過度に「重いフレームワーク」である可能性があるとコメントしている。

フレームワークや標準を開発しなければならない……。フレームワークを開発し、標準を開発し……山ほどの仕事をしなければならない。実際に組み込まれるのはSPOですが、これは安いものです。その人たちをスピードアップさせるのにかかる時間、つまり、組織にこれを組み込むのにかかる時間です。

しかし、P1は、「内部的にはかなり多様である」ため、組織全体で情報収集を標準化することは困難であると指摘し、「システムの状態について、型にはまったチェックリストを適用しようとすると、くだらないデータが出てくることになる」と警告している。また、「システムの状態について、型にはまったチェックリストをつけようとすると、くだらないデータが出てくる。P5はこれらの意見に同意し、さらに、実務者は特定の状況に合わせた指示がない場合、何をすべきかを推測することはおそらく期待できないだろうと述べた。

考察

最終的に、フォーカスグループのデータは、成果物を検証するものであった。6 人のフォーカスグループ参加者のうち 5 人は、推奨されるID-ISRMSが適切に実行されれば、文献調査中に特定した 3 つの問題傾向を是正できると考えていると述べている。しかし、組織が実際に推奨するID-ISRMSをどのように導入するかは、組織のリソースの制約によって必然的に決定される。例えば、中小規模の組織では、特に重要なビジネスプロセスに1人のSPOを付けたり、複数のビジネスプロセスを1人のSPOに付けたり、あるいは、すべての収集・分析業務を1人(例えば、情報セキュリティ管理者)に付けたりすることしかできないかもしれない。逆に、大規模で、競争力の高い、あるいは利害関係の強い組織(防衛、クレジット、銀行、製薬業界など)では、組織のすべてのビジネスプロセスで多数のSPOを採用する必要があるかもしれない。関係者の数に関係なく、参加者は、推奨されるID-ISRMSが、管理的SAを積極的に支援し、証拠に基づく意思決定を重視することによって、ISRMを改善することが合理的に期待できると指摘した。これらの強みについては、7.1 節でさらに詳しく述べる。

推奨するID-ISRMSは、文献で特定された共通の欠点にどのように対処できるか?

私たちは、ISRMのSAを最大化するために、徹底的、調査的、かつ継続的なリスクアセスメントを促進するID-ISRMSモデルを意図的に設計した。私たちは、文献で批判されているような場当たり的、推測的、断続的なアプローチから脱却し、実践の指針となるアプローチを組織に提供することに焦点を当てた。

組織は、推奨されるID-ISRMSを使用して、情報セキュリティを戦略的な事業利益に直接関連付けることができる。SPOを組織のビジネスプロセスに関連付けることは、Coles and Moulton(2003)とFenz et al.(2009)による、ビジネスプロセスを視野に入れたISRMを行うべきという提言と一致する。ビジネスプロセスを完全な「情報インフラ」の観点から詳細にマッピングし、現在使用されている管理戦略の有効性を積極的に追跡することをSPOに求めることで、提案するID-ISRMSは、Al-Ahmad and Mohammad(2012)が挙げる断片的な情報資産目録と不明瞭な資産所有権の問題を是正し、組織の現在の防衛態勢や対策オプションに関する混乱(Fenz et al.(2014)の指摘)を軽減できる可能性を秘めている。

ID-ISRMSは、ビジネスと情報セキュリティのニーズを考慮した真の証拠と質の高い分析によってISRMの決定を支援することを推奨しているため、Rhee.Ryu and Kim (2012)が示したような非現実的なリスク認識に基づくものを含む不適切な管理戦略決定の可能性を最小限に抑えることができる。Ryu and Kim (2012) や Qian, Fang and Gonzalez (2012) が報告しているような非現実的なリスク認識に基づくものや、Ahmad, Bosua, and Scheepers (2014) が指摘しているように、結果的に業務を阻害し、Pfleeger and Caputo (2012) が指摘しているように従業員が回避しようとすると新しい問題を引き起こす制御選択も含まれる。

推奨されるID-ISRMSは、常時稼働するISRMチームのメンバーに責任を委ねるもので、情報セキュリティ企業がうまく機能するためには、企業全体に権限を分散させる必要があるというYoung and Windsor(2010)の警告に合致している。この分散により、1つ目と2つ目の欠陥で挙げたようなデータの過負荷の問題が緩和される。情報資産レベルからビジネスプロセスレベルまで、組織全体のインテリジェンスを収集して分析すれば、Nazareth and Choi(2015)が推奨する「コンピューティングインフラ全体」の分析を超えた多次元的な戦略分析が可能になる可能性がある。ただし、推奨されるID-ISRMSは中央機関がコントロールするため(情報セキュリティ管理者と経営層が直接報告する)、Al-Ahmad and Mohammad(2012)が指摘するような不正な意思決定を防ぐこともできるかもしれない。

推奨されるID-ISRMSは、Qian et al.(2012)が批判する「消極的な管理アプローチ」とは対照的な、積極的な姿勢を想定している。推奨されるID-ISRMSは、組織の情報セキュリティリスク環境を厳密に調査することに重点を置いているため、 Von Grebmer(2006、40ページ)、Siponen(2006)、Matwyshyn(2009)、Shedden et al.(2010)、Al-Amad と Mohammad(2012)、およびFlores et al.(2014)が指摘する、情報セキュリティに対する表面的だが技術標準準拠の種類のアプローチから実務担当者を遠ざける可能性 がある。むしろ、多数の著者(例えば、Baker et al., 2007; Fenz et al., 2014; Vroom & Von Solms, 2004; Da Veiga & Eloff, 2010; Qian et al., 2012; Crossler et al., 2013; Da Veiga & Martins, 2015; Baracaldo & Joshi, 2013; Crossler et al., 2013; Ab Rahman et al., 2015; Friedberg et al., 2015) が組織が共通して無視していると考えてきた種類の経験則を活発に収集するのである。推測ではなくインテリジェンスに頼ることで、推奨されるIDISRMSは、Baskerville (1991), Parker (2007), and Utin, Utin & Utin (2008) が注目したISRMの幅広い、しかし基本的な問題の多くに対処できるかもしれない。

各ビジネスプロセスを支えるすべての情報資産タイプに注意を払うことで、推奨されるIDISRMSは、Jaatun et al.(2009:技術的課題としての情報セキュリティ)およびReeceとStahl(2015:技術チェックリスト方式)が言及する時代遅れのIT中心のパラダイムから脱却している。このような情報セキュリティに対する真に全体的なアプローチにより、文献で報告されているリスク識別の失敗の多くが減少または解消されると期待できるかもしれない。推奨されるID-ISRMSアプローチを用いれば、より容易に特定できるリスク源の例として、無形の知識資産(Shedden et al.2011; Ahmad et al,)、複雑な資産の相互依存性(Parker, 2007; Utin et al., 2008; Nazareth & Choi 2015; Friedberg et al., 2015)、非技術的な文脈的要因(Vroom & Von Solms, 2004; Al-Ahmad & Mohammad, 2012; Da Veiga & Eloff, 2010; Da Veiga & Martins, 2015; Flores et al, 2014; Parsons et al,)、従業員の行動 (Kowalski, Cappelli, & Moore, 2008; Colwill, 2009; Ruighaver, Maynard, & Warren, 2010; Lim, Ahmad, Chang, & Maynard, 2010; Stewart & Lacey, 2012; Guo, 2013; Crossler et al, 2013)、ヒストリカルな脅威と脆弱性(Ahmad et al., 2012; Ab Rahman et al., 2015)、脅威エージェントの戦略化(Parker, 2007; Raiu, 2012; Baracaldo & Joshi, 2013; Fenz et al., 2014; Friedberg et al., 2015)などが挙げられる。

特に、推奨される ID-ISRMS は、SA の時間的次元をサポートし得る。推奨されるID-ISRMSは、ISRMを支援するために継続的なインテリジェンスサイクルを実行するため、Hulme(2004)、Rees and Allen(2008)、Schmittling(2010)、Crossler et al.(2013)、および Da Veiga and Martins(2015)が報告している種類の問題-間欠性(つまり、特定の時間間隔における不注意)に関連した問題-の軽減または除去が期待できる。インテリジェンス・サイクルの連続性は、組織がどの時点でも発生している事象に気付く可能性を高めることによって、認識のレベル(レベル1のSA)におけるSAの失敗を減らすことができる。さらに、推奨されるID-ISRMSにインテリジェンス製品をアーカイブすることで、将来の情報セキュリティリスク評価で参照できる標準化された履歴データ群を提供し、長期的な組織の学習を支援することができる。長期的な組織学習は、入力データの出現パターンを認識するために必要な記憶を支援することにより、理解(レベル2 SA)および投影(レベル3 SA)のレベルでのSA失敗を減少させることが可能である。

推奨されるID-ISRMSの設計に盛り込まれた日常的な情報共有・普及活動を補完する場合、その記録管理方法は、Jaatun et al.(2009)、Shedden et al.(2011)、Ahmad et al.(2012)、Tøndel et al.(2014)が観察したような業務分離、縦割り、記憶喪失、コミュニケーション断絶から実施組織を保護する助けとなるであろう。最後に、情報セキュリティ管理者は、SPOのインテリジェンスの調査結果を引用した覚書や報告書を回覧することによって、組織内の情報アドバイザーとして活動し、情報セキュリティ問題に関してすべての利害関係者が「輪に入って」いることを確認することができるようになる。利害関係者がこのように参加することで、組織の情報セキュリティ文化が強化され、Rhee et al.(2012)、Da Veiga and Martins(2015)、Myyy et al.(2009)、Flores et al.(2014)、およびParsons et al.(2014)が指摘する情報セキュリティ意識と教育の問題が軽減される可能性がある。

推奨するID-ISRMSは、質の高い実用的な情報セキュリティリスクインテリジェンスを生成するように設計されているため、組織間や政府機関との情報共有にも非常に役立つと予想される。Crossler et al.(2013)、Werlinger et al.(2010)、Fang et al.(2011)、Fenz(2012)、Tamjidyamcholo & Al-Dabbagh(2012)、Feledi et al.(2013)、Tamjidyamcholo et al.(2013)、および Tamjidyamcholo et al.(2014)はすべて、情報セキュリティ専門家の間でリスクに関する知識を共有することによって管理能力が向上し、結果として組織の情報セキュリティリスクも低減できると期待できるとしている。Parsons et al. (2014)が指摘するように、ベンダーの製品は、セキュリティソリューションを販売することに偏っていることがあるため、コミュニティの情報共有の仕組みは、ベンダー製品よりも信頼性の高い情報をもたらす可能性がある。

結論と今後の課題

本稿で提案するインテリジェンス主導の情報セキュリティリスク管理システム(ID-ISRMS)は、組織全体の状況認識をISRMの実施に制度化するための管理システムを組織に提供することにより、理論および実践に大きく貢献することができる。

しかし、推奨するID-ISRMSが意図したとおりに機能するためには、組織がいくつかの潜在的な交絡因子を認識する必要がある。第一に、組織内の意思決定者が自らのインテリジェンス要件について曖昧な場合、効果的なインテリジェンス活動を行うことは事実上不可能である。なぜなら、どのインテリジェンスを収集する必要があるのか、その理由は何か、情報セキュリティリスク環境の状況について適切な結論に到達するにはこのデータをどう分析すべきかということについて、誰も明確な考えを持てないからである。第二に、SPOは収集対象への妨げのないアクセスを必要とする。情報所有者がタイムリーに情報を共有することを望まなかったり、できなかったりすれば、その努力は妨げられることになる。第三に、リソースの観点から、ここで示されたID-ISRMSは複数の専門的な人員を含むため、非常に競争の激しい、または特にリスクに敏感な業界で事業を行う組織にのみ実行可能であるかもしれない。

また、インテリジェンス活動の範囲を少数の重要なビジネスプロセスの監視に限定し、SPOをこれらのプロセスには配置するが、他のプロセスには配置しないことを希望する組織もあるでしょう。場合によっては、組織の指導層が、常時監視を必要とするほどビジネスプロセスを戦略的に重要視していないこともある(例えば、他の組織に事実上アウトソーシングされているビジネスプロセスにSPOを配置することは不可能であり、望ましいとも言えないかもしれない)。リソースの少ない小規模な組織では、一人のSPOの担当を、いくつかの「ミッションクリティカル」な情報資産に限定する場合もある。

情報セキュリティに関して収集できるインテリジェンスが大量にあり、分析に比較的時間と手間がかかることを考えると、基本的な問題は、インテリジェンスをタイムリーに作成できるかどうかということになる。企業全体で包括的かつ統合的なインテリジェンスを作成することは、当初は困難であり、学習曲線は避けられないだろう。推奨されるID-ISRMSが適切に機能するためには、ビジネス関係者が高い信頼性を伴う関係を形成する必要がある。こうした関係は出来上がったインテリジェンス製品の有用性に影響し、それはSPOの分析能力と同様、収集したインテリジェンスの質にも左右される。また、優れたインテリジェンスが入手できたからといって、経営上の優れた意思決定ができるわけでは決してない。SAは作戦の有効性に不可欠な要素であるが、それはオペレーターの知識と技能をサポートする限りにおいてのみである。最後に、米情報機関が利用できる資源と権限は、我々が思っている以上にインテリジェンス・サイクルの成功に役立っている可能性がある。

この論文で推奨しているID-ISRMSを実際に組織に導入し、その有効性と運用効率を評価することで検証する必要がある(例えば、アクション・リサーチ・プロジェクトの過程で)。次のステップは、そのためのアクセス権を与えてくれる組織を探すことである。

著者について

Jeb Webbは、メルボルン大学コンピューター・情報システム学部の博士課程に在籍しています。カリフォルニア大学バークレー校で政治学の学士号を、アメリカンミリタリー大学で情報学の修士号を取得(情報戦専攻)。米陸軍特殊作戦部隊に所属し、情報支援に従事した経験を持つ。

Atif Ahmadは、メルボルン大学コンピューター情報システム学科を拠点とする研究者です。研究テーマは、組織における情報セキュリティの管理で、特に戦略、リスク、文化、インシデント対応に関連するものです。以前は、Pinkerton社やWorleyParsons社のコンサルタントとして、インターネット企業や重要インフラの設置に専門知識を活かしてきました。米国産業安全保障協会認定プロテクションプロフェッショナル(CPP)であり、エディス・コーワン大学のSECAUセキュリティ研究センターで非常勤講師を務めています。

Sean B. Maynardは、メルボルン大学のコンピュータ・情報システム学科を拠点とする学者です。上級管理職を支援するためのコンピュータ技術の利用(EIS)と意思決定支援システムの評価に焦点を当てた情報システムの分野で学問を始め、過去20年間は情報セキュリティの分野で、特にセキュリティポリシーの品質評価と組織内のセキュリティ文化の調査に焦点を当てた研究を行っています。

Graeme Shanks メルボルン大学コンピューター・情報システム学部教授。研究テーマは、ビジネスアナリティクス、情報システムの実装と影響、データ品質、概念的モデリング、情報システムのケーススタディ研究など。情報システムの専門誌やカンファレンスで幅広く発表している。いくつかの雑誌の編集委員を務めており、最近ではオーストラリア研究評議会の専門家集団のメンバーでもあります。