NISCより、サイバーセキュリティ対策9か条が示されました。しかし、運用を想定すると「パスワードは長く複雑にして、他と使いまわさないようにしよう」は実現することが困難なものです。

また、組織のサイバーセキュリティを担当者任せにしているのは非常に危険です。サイバーセキュリティは一人一人がルールを守るためにチームプレイが必要です。

パスワードを長く複雑にすることのリスク

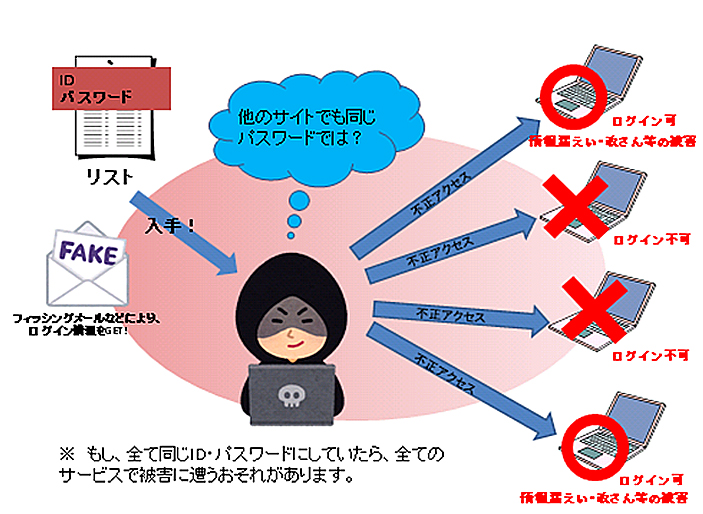

例えば、パスワードを複雑で長くするのは攻撃者にパスワードを容易に破られないためですが、これには意外な盲点があります。

皆さんお気づきだと思いますが、人は複雑で長いパスワードを沢山は覚えきれません。今やFacebook、Twitter、gmail、Amazon、楽天、沢山のアカウントが必要となります。更に業務で利用する複数のアカウントがあり、そのパスワード全てを複雑で長いパスワードで設定するのに、多くの場合は同じパスワードを使い回します。

よって、どこかのクラウドサービスで何十万件と漏洩したIDとパスワードが、ダークウェブ上に出回ると、そのパスワード リストを用いて、会社のネットワークに不正アクセスを試みるために利用される場合もあります。

「エン転職」に不正アクセス、履歴書25万人分が漏えいした可能性 リスト型攻撃でhttps://t.co/T4sW8Bzyn2 pic.twitter.com/D4DGwqCQx8

— ITmedia NEWS (@itmedia_news) March 30, 2023

セキュリティの落とし穴

“セキュリティは、技術者でないユーザーから専門家、システム管理者までが使えるものでなければならない。さらに、システムはセキュリティを維持しながらも、使い勝手の良いものでなければならない。使用可能なセキュリティがなければ、最終的に有効なセキュリティは存在しない。”

A Roadmap for Cybersecurity Research, U.S. Department of Homeland Security, 2009, p.90.

このようなヒューマンファクターを考慮することが、セキュリティの実効性を高める重要な要素です。

NIST「使えるセキュリティ:人間中心のアプローチ」において、セキュリティの落とし穴として以下の項目を挙げています。

- 責任のなすりつけ合い:エンドユーザーに “愚か “または “絶望的 “だと思わせる

- ユーザーを従わせるために懲罰的な手段を使う

- ユーザーに負担をかけすぎる

- ガイダンスやコミュニケーションをユーザーのレベルに合わせない

- 「最も安全な」ソリューションが最良の結果をもたらすと思い込む

- 使い勝手が悪いために、ユーザーをインサイダーの脅威にさせてしまう

- 有効性/ユーザーへの影響について無意味な尺度を用いている

テクノロジーだけに頼り、その導入に影響を与える個人的、社会的、文化的、組織的要因を考慮しない。

ジュリー・ヘイニー博士

使えるセキュリティ:人間中心のアプローチ

ビジュアライゼーション&ユーザビリティ・グループ

NIST情報技術研究所

JPCERTによる推奨の対策

パスワードを使い回さない為に、JPCERTによると以下の対策が挙げられています。

| 紙にメモして、人目に触れない場所で保管する |

| いちばん簡単な方法が、アカウントIDとパスワードを紙にメモして保管する方法です。ただし、一枚の紙にまとめてメモしてしまうと、万が一盗まれたりすると大変です。アカウントIDとパスワードを別の紙に分けてメモし、別々に保管するようにしましょう。 |

| パスワード付きの電子ファイルで保管する |

| パソコンの中で保管したいという場合は、パスワード付きの電子ファイルで保管しましょう。この場合も紙での保管と同様に、アカウントIDとパスワードを別々のファイルに分けて保管するのが安全です。 |

| パスワード管理ツールを使用する |

| 「パスワードが覚えられない、そのたびにメモを参照するのは面倒」という方は、信頼性のあるパスワード管理ツールを使用しましょう。多くのパスワード管理ツールでは、各インターネットサービスごとにアカウントIDとパスワードを一度登録しておけば、利用する際にツールから呼び出して自動入力することができます。したがって、利用者はツールを起動するためのパスワードを覚えてさえいればよく、サービスごとに異なる複雑なパスワードをすべて覚えておく必要はありません。 ※クラウドサービスの管理ツールを利用した場合、漏えいリスクは否定できません。クラウドサービスの性質や機能をよく理解してから利用しましょう。 |

多要素認証(MFA)やパスワードレス認証の導入

このようなセキュリティ ルールには人の行動心理を配慮する必要があります。そこでNISCのサイバーセキュリティ対策9か条では「多要素認証を利用しよう」が挙げられてます。

具体的には、パスワード以外に顔認証や指紋認証、ワンタイムパスワードなど異なるアプローチの認証方式を組み合わせる多要素認証(MFA)やパスワードレス認証と呼ばれるものがあります。

| 要素組合わせ | 例 |

|---|---|

| 記憶(知識)+所持 | 銀行ATM(キャッシュカードと暗証番号)インターネットバンキングでの資金決済(ログインバスワードとSMSやアプリで得たワンタイムパスワード等の場合) オンライン証券での各種取引(Google Authenticator等を用いる場合) ICチップ付きクレジットカードの利用(カードとPINコード) インターネット上でのクレジットカード取引(ワンタイムパスワードの送信手段がSMSやアプリの場合) オンライン上でのマイナンバーカードの利用(マイナンバーカード(電子証明書)と暗証番号) マイナ保険証 [暗証番号の場合] |

| 記憶(知識)+生体 | インターネットバンキングでの資金決済(ログインバスワードと生体認証の場合)Windows Hello、Face IDによるPCログイン(PINコードを必要とする場合) |

| 所持+生体 | ICキャッシュカードでの生体認証ATM、スマホATM(いずれも暗証番号不要な場合)モバイル決済、コード決済(初期登録時にSMS認証、利用時に生体認証) インターネットサービスでのパスキー マイナ保険証 [顔認証の場合] |

| 記憶(知識)+所持+生体 | ICキャッシュカードでの生体認証ATM、スマホATM(いずれも暗証番号も必要な場合) |

多要素認証(MFA)の強化

更に、ソーシャルエンジニアリングを用いた高度な標的型攻撃などに備え、MFAの強化といったことも考慮が必要となってきました。

推奨

- オンプレミスのシステムから来るユーザーも含め、認識された信頼できる環境、インターネットに接したインフラなど、あらゆる場所から来るすべてのユーザーに多要素認証機能を要求する。

- FIDOトークンや、番号照合機能を持つMicrosoft Authenticatorなど、より安全な実装を活用する。SIMジャックのリスクを避けるため、テレフォニーベースのMFA方式は避ける。

- Azure Active Directory Password Protectionを使用して、ユーザーが簡単に推測できるパスワードを使用していないことを確認する。

- Windows Hello for Business、Microsoft Authenticator、FIDOトークンなどのパスワードレス認証方式を活用し、パスワードに関連するリスクとユーザーエクスペリエンスの問題を軽減する。

非推奨

- テキストメッセージ(SIM 交換の影響を受けやすい)、単純な音声承認、単純なプッシュ式ダイヤル(代わりに番号照合を使用)、または「二次電子メール」ベースの MFA 方法などの弱い MFA 要素を使用する。

- GPSなどの位置情報による除外を含める。

- ユーザー間でクレデンシャルまたは MFA 要素の共有を許可する。