2022年9月24日、SOCRadarのCloud Security Moduleが、Microsoftが管理するAzure Blob Storageの設定ミスを検出しました。

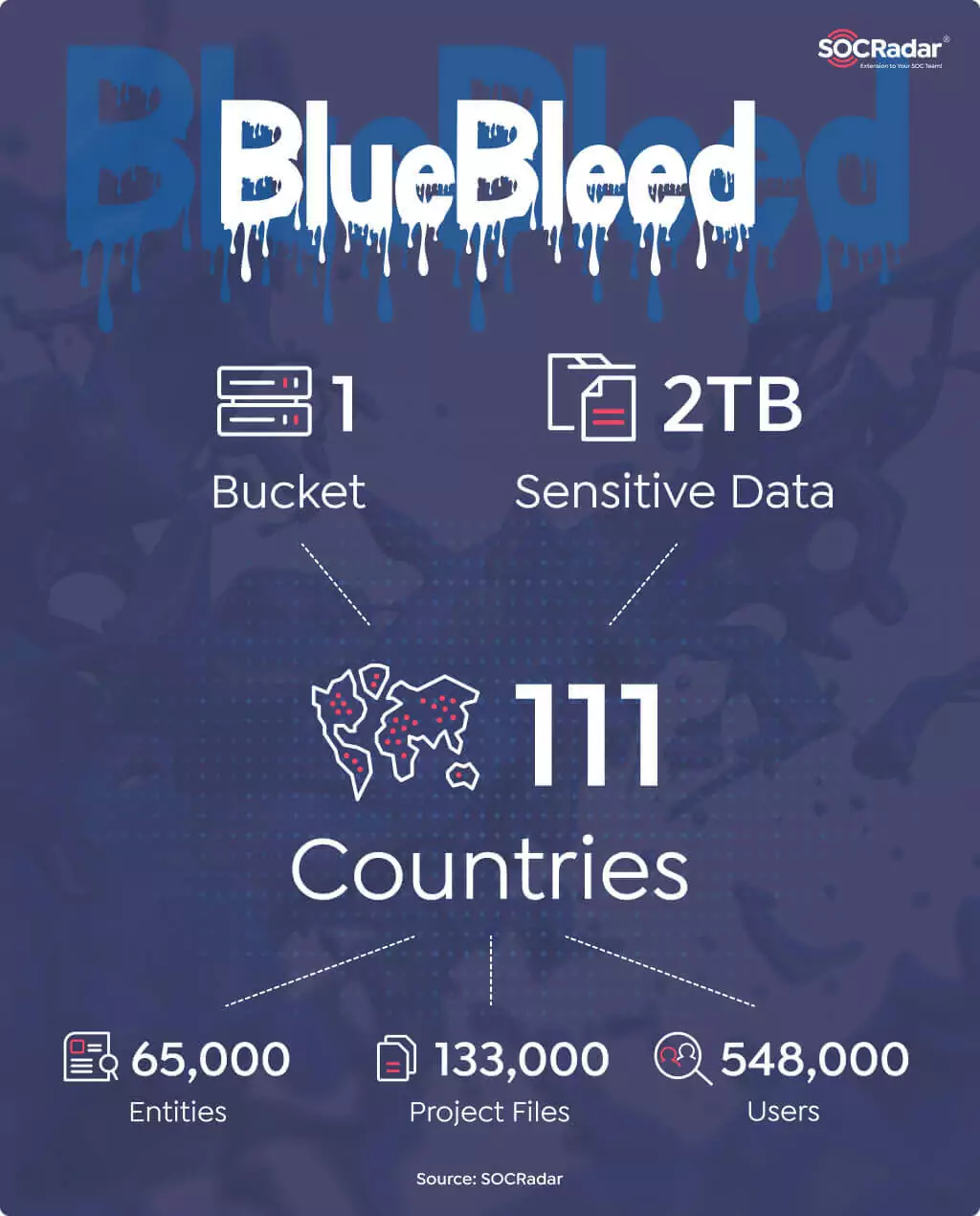

設定ミスしたサーバーやSQLServerのデータベース、その他のファイルについて調査した結果、マイクロソフトが所有する機密情報を含む2.4TBのデータが公開されていることを発見し、2017年から2022年8月までの日付のファイルには111カ国、65,000社以上に関連する、335,000以上の電子メール、133,000のプロジェクト、548,000のユーザーデータが含まれている模様です。

BlueBleedとは?

BlueBleedは、SOCRadarの脅威・脆弱性リサーチャーであるCan Yoleri氏による造語で、6つの設定ミスしたBucketの機密情報を流出させることを指しています。初めて見つかったのは、Azure Blob Storageの設定ミスによるものです。1つのBucketの機密データは111カ国の65,000以上のエンティティに影響を及ぼしました。

なお、この情報を、恐喝、脅迫、公開された情報を利用したソーシャルエンジニアリング戦術、あるいは単にダークウェブやテレグラムチャンネルで情報を売却するなど、さまざまな形で利用する可能性があります。

漏洩の確認方法 – BlueBleed

SOCRadarは、企業がBlueBleedの情報漏えいの影響を受けていないか、企業名を検索できるサービスを無料で提供しています。

BlueBleed Part I

SOCRadarのリサーチャーによりBlueBleed Part Iと名付けられた今回のリークは、111カ国、65,000社以上に関するデータで構成されています。これまでに、335,000以上の電子メール、133,000のプロジェクト、548,000のユーザーをリーク内で発見しています。

誤設定されたBucketでリークされたファイルは以下の通りです。

- POE文書

- SOW文書

- インボイス

- 製品注文

- 製品オファー

- プロジェクトの詳細

- 署名入りの顧客向け文書

- POC (Proof of Concept)

- 顧客からの電子メール(.EMLファイルも含む)

- 顧客の商品価格表、顧客の在庫

- 顧客に対する社内コメント(ハイリスクなもの)

- 販売戦略

- 顧客資産文書

- パートナーエコシステムの詳細

サーバーの設定ミスによる情報漏えいを防ぐには?

サーバーの設定ミスは、情報漏えいの原因の上位に挙げられています。SANS 2022 Top New Attacks and Threat Reportによると、クラウドストレージからの情報流出はよくある攻撃経路の1つになっています。

攻撃者は、機密データを探すために公開データを常にスキャンしています。彼らは高度なツールを使ってスキャンを自動化するためのリソースと手段を持っており、企業は、自動化されたセキュリティツールで、このようなサイバーリスクを監視する必要があります。

- 攻撃対象領域のマップを作成し、外部向けエンドポイントを管理・制御

- 責任共有モデルの適用

- IAM(Identity and Access Management)のソリューションをすべての環境に導入する

- Blobコンテナへのアクセスを制御し、利用時間を制限するために共有アクセス署名トークンを使用する

- 保存データの暗号化

- クラウドのセキュリティ・ポリシーを適用する(ゼロトラスト・アプローチ)

- エンドポイントを強化し、侵害を防止

- 攻撃対象領域を監視し、企業や顧客に関する機密データが含まれている可能性のある外部資産を検出

Microsoft の見解「不適切に構成された Microsoft ストレージロケーションに関する調査」

SOCRadar のセキュリティ研究者は、2022 年 9 月 24 日、マイクロソフトのエンドポイントに設定ミスがあることをマイクロソフトに通知しました。この誤設定により、Microsoft サービスの計画や潜在的な実装、プロビジョニングなど、Microsoft と見込み顧客とのやり取りに対応する一部のビジネス トランザクション データに、認証なしでアクセスできる可能性がありました。

この誤設定について通知を受けた後、このエンドポイントは迅速に保護され、現在は必要な認証が行われた場合にのみアクセスできるようになっています。当社の調査では、お客様のアカウントやシステムが侵害された形跡はありませんでした。該当するお客様には、直接ご連絡を差し上げました。

SOCRadar がエンドポイントの設定ミスについて知らせてくれたことに感謝しますが、彼らのブログ記事を確認した結果、SOCRadar がこの問題の範囲を大幅に誇張していることをまず指摘しておきたいと思います。 私たちがデータセットを詳細に調査・分析したところ、同じメール、プロジェクト、ユーザーについて複数の言及があり、情報が重複していることがわかりました。私たちはこの問題を非常に深刻に受け止めており、SOCRadarがその誤りを指摘した後でも、誇張した数字を発表したことに失望しています。

さらに重要なことは、SOCRadarが顧客のプライバシーやセキュリティを確保するために最善とは言えない「検索ツール」を公に公開することを選択し、顧客を不必要なリスクにさらす可能性があることです。 同様のツールを提供しようとするセキュリティ企業は、データ保護とプライバシーを可能にする基本的な措置に従うことをお勧めします。

ユーザーが本人であることを確認するための合理的な検証システムを実装すること。

データ最小化の原則に従い、検証されたユーザーに関する情報のみ開示すること。

その会社が、どの顧客が影響を受けたデータを持っているかを合理的な忠実度で判断する立場にない場合、他の顧客に属する可能性のある情報(メタデータ/ファイル名を含む)を特定のユーザーに開示しないこと。

私たちは、影響を受けたお客様に直接お知らせし、質問や懸念がある場合にマイクロソフトに連絡するための手順を提供することに重点を置いています。メッセージセンターからの連絡がない場合、我々の調査では、お客様への影響は確認されなかったことになります。

Kevin Beaumont 氏からMicrosoftへ指摘

Microsoftの発言は、サイバーセキュリティが実社会でどのように機能しているかを全く理解していない。 私はSOCを管理していますがメッセージセンターにアクセスすることはできません。

“メッセージセンターからの連絡がない場合、我々の調査では、お客様への影響は確認されなかったことになります。 “

そのメッセージセンターからのお知らせの1つです。

“お客様への影響は確認されなかったことになります。 “とは、どういうことか。

SOCRadarが説明するようなデータが流出した場合、メッセージセンターの通知をどこかに貼り付けても…おそらく問題ないでしょう。更に規制当局へ通知などが必要です。

また、BucketはGrayhat Warfareのデータベースにリストアップされ、インデックス化されていたようですが、他に誰がアクセスしてませんか?

マイクロソフトのサポートによると規制当局に通知していないそうです。

there is some more. I contacted MS to get more details pic.twitter.com/Ty24o6VibO

— boosted Bobby Tables (@KiPos_info) October 20, 2022

Microsoftは、どのデータが持ち出されたかを顧客に伝えることができず(つまり拒否している)、明らかに法的要件である規制当局に通知していないことから、重大な対応の不備があることがわかります。 そうでないことを祈りたい。

当初の見解、常に変化しています。

- マイクロソフトのデータ流出は事実です。

- 人々の名前、署名などが含まれている。

- 2014年以降のデータ – Microsoftの古い社内メールなどが含まれる。

- GetBIFと呼ばれるシステムを使用しているチームに焦点を当てる。

- 顧客がもたらすリスクなどについての話。

MicrosoftのBucketは、数ヶ月前からインデックスされ、Azure blobストレージにホストされたolyympusv2と呼ばれるもので読むことができました。 検索エンジンにまで登録されています。

The Microsoft bucket has been publicly indexed for months, it’s called olyympusv2 hosted on Azure blob storage – it was publicly readable. It’s even in search engines.https://t.co/5iBIb2qvue pic.twitter.com/5zjC0IC4wh

— Kevin Beaumont (@GossiTheDog) October 20, 2022

署名された契約書や注文書を保存するための一つの方法 XD

one way to store signed contracts and purchase orders XD pic.twitter.com/9ZipKFhsru

— Kevin Beaumont (@GossiTheDog) October 20, 2022

Microsoftは戦術を変え、発見者を非難するブログを出すのをやめ、この問題全体に謝罪する必要がありそうです。 しかし、Microsoftの文化的にそれが難しいことは分かっています。

公開されたデータには、例えば、米国政府からのO365プロジェクトや金銭等に関する電子メールが含まれている – 私はこれをSOCRadar経由ではなく、キャッシュで見つけました。M365管理センターへの投稿は、規制当局を無視しアカウントマネージャに顧客を無視するよう指示したもので、このままで済むとは思いません。

Microsoftは、Azure Blog Storageの監視に関するMicrosoft Sentinelのページを用意しており – Microsoft以外で同じことを繰り返したくない場合は、次のようなルールを設定すると良いでしょう。匿名アクセスを許可する必要があるとわかっているものはすべて許可リストに入れてください。

Microsoft have a Microsoft Sentinel page on monitoring Azure Blog Storage – if you want to avoid a repeat of this outside MS, configure a rule like this.

— Kevin Beaumont (@GossiTheDog) October 20, 2022

Allowlist anything you know should allow anonymous access.

https://t.co/klI6OR55HG pic.twitter.com/fxWRvhcVdD

SOCRadarは、MicrosoftストレージのBlobデータをパージしたようです。このMicrosoftのブロブには、あらゆる種類のCNIが含まれていました。 また、右の日付をチェックしてみてください。マイクロソフトが立場を変えて、サポートチケットで公開されていたデータ(どのような形で、あるいはどのような形でかは知らないが)を顧客が見ることができるようにするという噂を耳にしました。

there’s was all kinds of CNI stuff in this MS blob. Also, check out the dates on the right. pic.twitter.com/nCXzgtaJW3

— Kevin Beaumont (@GossiTheDog) October 20, 2022

この人を雇うべき

I should have aggregated and written this article years ago when I was still at MSRC.

— 🎃 Things are not always what they seem (@tanawts) October 21, 2022

I sincerely apologize for not getting around to this until I had to painfully go back through all of these steps as a Microsoft Corporate Customer.

上記のolyympusv2 Azure Storage Blob(他にもある)をどうやって見つけたかというと、 他のTIプロバイダーがクロールしたもので、以前から利用可能でした。これは、MSRCのブログかアカウント・マネージャに伝えるべきことです。SOCRadar(発見者)は、この件に関して別のブログをアップしています – 彼らは、マイクロソフトの要求に応じて検索エンジンのデータを削除したと言っています。

最大の B2B リークの詳細: BlueBleed

SOCRadarは、サイバー脅威のインテリジェンス企業として、あらゆる情報を活用して、プラットフォームユーザーを標的としたサイバー脅威を特定し、防止することをミッションとしています。SOCRadarは、パブリッククラウドのBucketを監視してデータ漏えいを検知する、最近開発した内蔵のクラウドセキュリティモジュール(CSM)など、プロアクティブな防御機能の拡張にたゆまぬ努力を続けています。BlueBleed Leakの範囲と意義に関する継続的な議論と、この事件に関するマイクロソフトのブログでのSOCRadarに関する主張があるため、詳細を説明し、さまざまなチャネルからの質問に答えたいと思います。この説明によって、この事件と私たちの意図がより明確になることを期待しています。

Details On The Largest B2B Leak: BlueBleed | SOCRadar

・Microsoft への通知方法

・不適切 に構成された パブリック Bucketから データベースを ダウンロード しましたか ?

・BlueBleed 検索エンジンを作成した 理由と方法

・BlueBleed Leakの詳細を確認 できる人 はいますか?

・Free Edition ユーザーはBlueBleedについて 何を見ることができますか?

・BlueBleedによって検出されたエンティティの数をどのように決定したか?

・Bucketはどこかのインデックスに登録されたことがありますか?

データ侵害について Microsoft に連絡するには: support.microsoft.com/en-us/topic/contact-microsoft-office-support-fd6bb40e-75b7-6f43-d6f9-c13d10850e77… -> Support > New service request

Microsoft では、11 月 4 日までの 2 週間の間に、起こったことに関するデータを要求することができます。

対策方法のまとめ

昨今の情勢から、Azure Blobストレージへの匿名パブリック読み取りについて設定の確認をお勧めいたします。検索エンジンにキャッシュされているBlobストレージのデータが観測されております。

- コンテナーと Blob への匿名パブリック読み取りアクセスを防ぐ

- Azure Blog Storageの匿名アクセスの監視に関して – Monitoring Azure Blob Storage

StorageBlobLogs

| where TimeGenerated > ago(3d) and AuthenticationType == "Anonymous"

| project TimeGenerated, OperationName, AuthenticationType, Uri- Azure portal で Blob データへのアクセスを承認する方法を選択する – Choose how to authorize access to blob data in the Azure portal

またKevin Beaumont 氏によれば、データ侵害について Microsoft と連絡を取り合うには: support.microsoft.com/en-us/topic/contact-microsoft-office-support-fd6bb40e-75b7-6f43-d6f9-c13d10850e77… -> Support > New service request

こちらから11 月 4 日までの 2 週間だけ、何が起こったのかに関するデータを要求することが出来た模様です。

マイクロソフトのデータ侵害通知を受け取る方法

データ侵害通知に関するマイクロソフトの情報を集約し、通知を表示/受信するためのマイクロソフトポータル設定方法をまとめました。

参考資料

総務省クラウドサービス利用・提供における適切な設定のためのガイドライン

https://www.soumu.go.jp/main_content/000843318.pdf

Ⅱ.2 設定不備の要因と対策

- 人・組織に関するもの

設定不備に対する組織としての方針事項、技術情報収集、人材育成計画及び作業委託先やクラウドサービス提供者とのコミュニケーションが不十分であった。 - 作業規則・マニュアルに関するもの

環境の設定において、設定者の作業に対する設定管理者の承認などの作業規則やマニュアル整備が不十分であった。 - システム動作環境における設定管理に関するもの

クラウドシステム動作環境に対する知識が不十分であったことや、次々にリリースされるクラウドサービスにおけるシステム環境の変化に追随するためのプロビジョニングが不十分であった。 - システム動作環境の設定の方法論に関するもの

複雑化するクラウドシステムにおける動作環境の設定に対応する、設定管理のためのツール利用方法や設定のための方法論が不十分であった。

【利用側での対策】

- 組織体制・人材育成

組織におけるセキュリティ管理者やクラウドサービス管理者が実施すべき事項として、方針・ガバナンス、技術情報の収集、人材育成及びコミュニケーションに対する対策 - 作業規則・マニュアル

実際に環境の設定に係る、設定者及び設定管理者が実施すべき事項として、作業手順やマニュアルに関する対策 - システム動作環境における設定管理

クラウドサービス利用者すべてが知っておくべきクラウドシステムの環境そのものについて、クラウドに関する設定項目の類型とクラウドシステムの機能追加などの環境変化に追随するための対策 - システム動作環境の設定の方法論

環境の設定に対するやり方を工夫すべき点として、ノウハウの蓄積、動作環境設定の自動化や支援ツール等の利用、定期的なチェックなどの監査方法についての対策

ASP・SaaSの安全・信頼性に係る情報開示指針(ASP・SaaS編)第3版

https://www.soumu.go.jp/main_content/000843320.pdf

68 セキュリティ – 設定不備防止対策

申請したサービスが該当する「クラウドサービス利用・提供における適切な設定のためのガイドライン」における「【評価項目】 a. クラウドにおけるセキュリティ設定項目の類型と対策」それぞれに対する設定不備防止対策の有無。「有り」の場合は、該当項目と設定不備防止対策の概要

| No. | セキュリティ設定項目の類型 | 類型項目における推奨設定の概要 |

| 1 | ID とアクセス管理 (IAM) |

ID とアクセス管理とは、「誰が」「どのリソースに対し」「どのような操作ができるか」を定義し、アクセス制御を実現するために提供されているサービスである。 管理者はクラウド全体のセキュリティに関与するため、管理者アカウントとユーザアカウントを分離し、管理者アカウントには多要素認証を必須にする等の設定を確実に行うほか、組織の要件に応じてユーザアカウントの IP アドレス制限など各種設定を確実に行う必要がある。特にゲストユーザーについては、不要な情報公開を避けるため、必要最小限の権限とする。また、暗号化キーは統合管理サービスで集中管理することを推奨する。なお、管理者が ID とアカウントを網羅的に把握する仕組み(申請ベースで中央での払い出し、CASB による新規アカウントの個別発行不可等)を設ける必要がある。 |

| 2 | ロギングとモニタリング | ロギングは、クラウドにおける挙動やアラート発報の基本となるものである。デフォルトでは、アクティブになっていないサービスもあるので、適切にロギング設定を行い、アラートや監査を行えるようにしておく必要がある |

| 3 | オブジェクトストレージ ク | クラウド利用におけるオブジェクトストレージのセキュリティでは、データの外部漏えいに備えて暗号化等が基本となるが、暗号化キーの管理方法なども重要となる。また、オブジェクトストレージの公開設定などデフォルト値も確認しておく必要がある |

| 4 | インフラ管理 | |

| 4.1 | 仮想マシン (VM,VPS) |

物理サーバを論理的に分離する仮想マシンを利用する際、仮想マシンのディスク暗号化、エンドポイント保護などの設定を確実に行う必要がある。また、ホスト OS、ゲスト OS 等の最新パッチ、ウイルス対策(AV、EDR 等)の設定及びその監視・運用(MDR、SOC 等)についても留意する必要がある。 |

| 4.2 | ネットワーク | クラウド利用は、インターネット経由となるため、外部ネットワークとのアクセスに関する基本的なセキュリティ設定、仮想プライベートクラウドのセキュリティ設定、Firewall/IPS/IDS や WAF などによる境界防護および境界内防護等に関する設定を確実に行う必要がある。加えて、重要情報を扱うシステムでは、信頼できる VPN による通信の暗号化などのネットワークセキュリティ対策を検討する。 |

| 5 | セキュリティ等の集中管理 | IaaS/PaaS が提供するセキュリティ集中管理機能、キーマネジメントサービス、運用管理コンソール、監査ツール、コスト管理サービスなど、構成管理を横断的に集中管理可能なツールやサービスを積極的に利用することを推奨する。これらはデフォルトでは有効化されていない場合があるため、有効化のための設定確認を推奨する。 |

| 6 | IaaS/PaaS が提供する、その他のサービスや機能 | ※短期間に新たなサービスや機能が追加されることがあるため、下記の項目以外にも追加された時点で、設定値についても確認を行う必要がある。 |

| 6.1 | 鍵管理 | 鍵管理は安全に秘密鍵を管理・作成・制御する方法を提供する。暗号化鍵の管理に係る設定については、ID とアクセス管理、ロギングとモニタリング等とも関連し、集中管理するサービスを提供するクラウドもある。使用するクラウドに応じた適切な設定を行う必要がある。 |

| 6.2 | PaaS が提供するアプリケーション | クラウドで提供されるアプリケーションには様々なものがあるが、個々の事業者から提示されるアクセス許可などの設定やデフォルトの公開範囲等の設定を確実に行う必要がある |

| 6.3 | データベース | クラウドで使用するデータベースの保護、監査、暗号化などの設定及びデフォルト設定値の確認を確実に行う必要がある。 |

| 6.4 | コンテナ | コンテナとは、ホスト OS 上で「コンテナエンジン」と呼ばれるシステムを動作させ、「コンテナ」と呼ばれる実行環境を複数構築する技術である。コンテナを利用する際は、コンテナエンジンに係るセキュリティ関連の設定を確実に行う必要がある。 |

| 6.5 | その他の設定項目 | 上記以外のクラウドサービス事業者が提供する統合資産管理、モバイルデバイス管理等のサービス等については、個々の事業者から提示されるセキュリティ設定を確実に行う必要がある。また、これらはデフォルトでは起動していないことが多いので、起動のための設定値を確認することを推奨する。 |