LockBit 2.0ランサムウェアのバグとデータベース復旧の試み

lockbit2.0は暗号化したMSSQLが復元できるバグがあり、復旧することが可能です。

警察庁のサイバー警察局、サイバー特別捜査隊が暗号化されたデータからマルウェアを解析し、暗号化の復元を行うシステムを開発しました。

現在はlockbit3.0(Lockbit Black)へ移行しており、バグが解消され復旧が難しくなっております。幸いにも不正アクセスによってランサムウェアの被害に遭われたNITTANはlockbit2.0でした。

警察、各システム会社及びサイバーセキュリティ専門会社の協力で10月14日に作業を開始して10月31日に復旧した模様です。

ランサムウエアの暗号解除 日本警察の「国際通行手形」

身代金要求型ウイルス「ランサムウエア」の一部について、警察庁が暗号化された被害企業などのデータを復元するツールを独自に開発した。海外の捜査機関にも提供、共有を進めており、ランサムウエア対策の新手法として世界的に普及する可能性がある。

ランサムウエアの暗号解除 日本警察の「国際通行手形」| 日本経済新聞

five eyes からの共同勧告を注目しております。

CISA Alert (AA20-245A) 悪意のある活動を発見して修復するための技術的アプローチ – five eyes からの共同勧告

LockBit カリフォルニア州 財務省 から盗んだデータを公開

LockBitは、2022/12/24 カリフォルニア州 財務省 から盗んだデータを公開しました。

#Lockbit #ransomware group published the data allegedly stolen during the #ransomware attack against the State of California’s 🇺🇸 Department of Finance (@HDatFinance)… https://t.co/UgQNVAAgNU pic.twitter.com/1670p5djmi

— BetterCyber (@_bettercyber_) December 26, 2022

LockBit3.0に移行しバグバウンティを開始、リークサイトを備えており、優秀な人材を集めサービス化されたランサムウェアRaaSとして拡大しております。

カルフォルニア州によると、財務省の不正アクセスによって州政府の資金流出は無く、サイバーセキュリティ統合センター (Cal-CSIC) と知事緊急サービス局、技術局、カリフォルニア州軍部、カリフォルニア州ハイウェイパトロールなど、複数の公共機関や民間企業が参加し脅威の特定と対策をしておりました。

ソフトウエアに安全基準 日米、サイバー防衛で覚書へ

日米両政府はサイバーセキュリティーの強化で覚書を結ぶ調整に入った。政府調達のソフトウエアについて両国で同レベルの安全基準をつくり、重要インフラなどのシステムの守りを固めるのが柱。社会経済活動の混乱や機密情報の漏洩といったリスクを軽減する。

ソフトウエアに安全基準 日米、サイバー防衛で覚書へ | 日本経済新聞

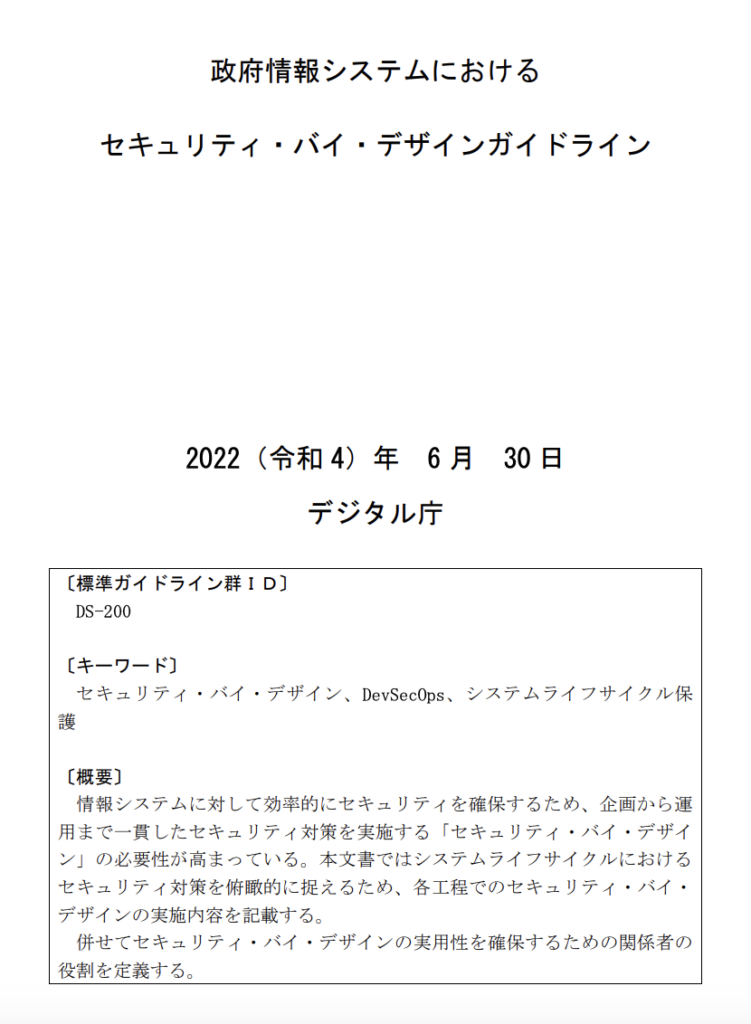

政府調達のソフトウエア安全基準に関して参考

政府情報システムにおけるセキュリティ・バイ・デザインガイドライン

国家安全保障戦略について(平成25年12月17日 国家安全保障会議・閣議決定)

日米はそれぞれ2022年に国家安全保障戦略を改定し、サイバー対策の拡充を盛り込んだ。今回の覚書は日米が戦略改定に基づいてサイバー防衛で連携する第1弾の具体策となる。

ソフトウエアに安全基準 日米、サイバー防衛で覚書へ | 日本経済新聞

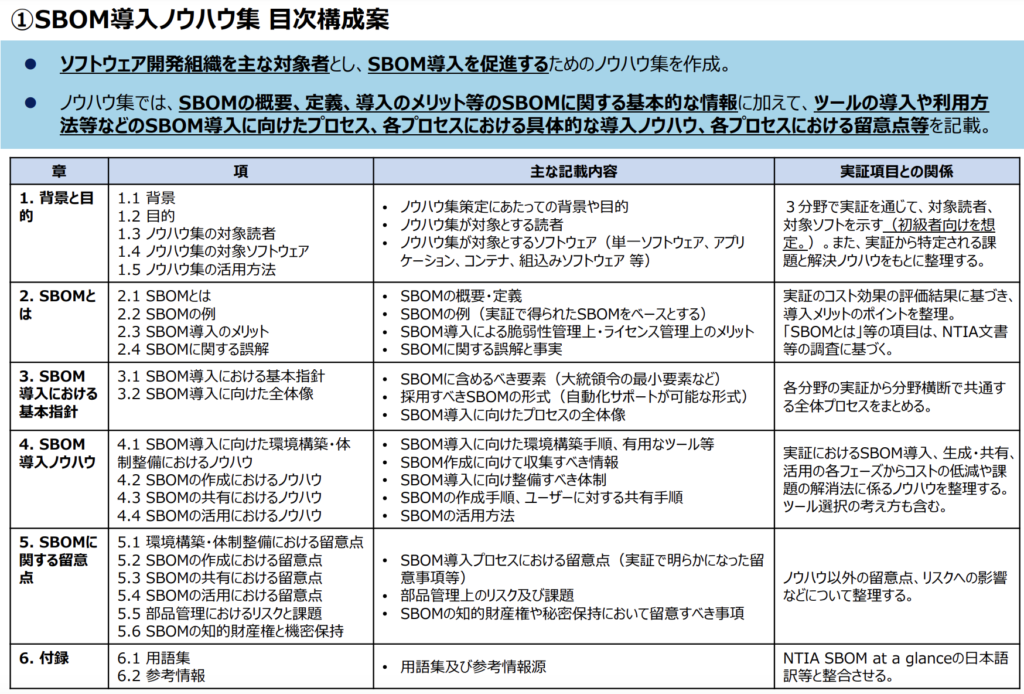

サイバー・フィジカル・セキュリティ確保に向けたソフトウェア管理⼿法等検討タスクフォースの検討の⽅向性

米国は調達先の企業から安全性に関する情報提供を求める仕組みづくりを進めている。ソフトウエアを構成するプログラムを記載したSBOM(エスボム)と呼ぶリストなどを使って確認する。

ソフトウエアに安全基準 日米、サイバー防衛で覚書へ | 日本経済新聞

第7回 産業サイバーセキュリティ研究会 事務局説明資料

調達先となる企業の開発工程について安全管理体制も検証する。出荷前に弱点に関する分析作業を課し、問題があった場合は原因を特定するなど継続的な対策を要請する。一連の安全対策のチェックリストを作成し、購入者が確認できるようにする。

ソフトウエアに安全基準 日米、サイバー防衛で覚書へ | 日本経済新聞

Quad 日米豪印サイバーセキュリティ・パートナーシップ:共同原則

日米の取り組みはオーストラリアとインドを加えた日米豪印4カ国の枠組みである「Quad(クアッド)」にも拡大するよう働きかける。インド太平洋地域の同盟国や友好国全体でサイバー対策の能力向上を目指す。

ソフトウエアに安全基準 日米、サイバー防衛で覚書へ | 日本経済新聞

ハッカーvs自動車業界: Ferrari、BMW、Rolls Royce、Porsche などの重大な脆弱性が公開

- SSO の設定ミスによる BMW と Rolls Royce の完全なアカウント乗っ取り

gau や ffuf などの OSINT ツールを使用してホストのフィンガープリントを作成、ファジングの後、HTTP リクエストを送信してホスト上の API エンドポイントを公開する WADL ファイルを特定しました。 - 誤って設定された SSO を介して、リモートでコードを実行しMercedes-Benz と Rolls Royce の内部ツールにアクセス

従業員はLDAPを使用してユーザーを認証、OSINTで「umas.mercedes-benz.com」サイトを見つけユーザー登録し、Mercedes-Benz Github にログインできることがわかりました。 - Ferrari の完全なアカウント乗っ取りと任意のアカウント作成により、攻撃者はすべての顧客情報にアクセス、変更、削除し、管理 CMS 機能にアクセスして Ferrari Web サイトを管理できる

フェラーリのディーラーが使用するように見えるフェラーリ サブドメインに存在する JavaScript を分析します。

大抵はシングル サインオン実装が不十分でありアプリケーションへのアクセスを制限しません。JavaScript 「/cms/dws/back-office/auth/bo-users」への API 呼び出しからBurp Suite を介してこの API を要求すると、Ferrari Dealers アプリケーションに登録されているすべてのユーザーが漏洩しました。 - Spireon システムの SQL インジェクションおよび正規表現認証バイパスにより1,500 万のテレマティクス システムにアクセスし、追跡し、任意のコマンドを送信する。さらに、警察、救急車サービス、トラック運転手、などのフリート管理システムを完全に乗っ取ることができる

OnStar、Goldstar、FleetLocate など、車両に搭載されて追跡および管理されるデバイスには、スターターロックなど、任意のコマンドを受信する機能がある。最初のターゲットは admin.spireon.com でした。SQL インジェクション攻撃に対して脆弱で管理者ユーザーとして認証できました。 - Reviver での一括割り当てにより、攻撃者はすべての Reviver 顧客の仮想ライセンス プレートをリモートで追跡および上書きし、Reviver 車両を追跡および管理し、すべてのユーザー情報にアクセス、変更、および削除することができる

カリフォルニア州はデジタル ナンバー プレートを合法化しました。ナンバー プレートは車両の追跡に使用できるため、HTTP トラフィックをプロキシしたところ、すべての API 機能が「pr-api.rplate.com」Web サイトで実行されていることがわかりました。ユーザー アカウントを作成した後、一意の「会社」JSON オブジェクトに割り当てられ、他のサブユーザーをアカウントに追加できるようになりました。JavaScript で「CONSUMER」文字列をクエリしたところ他のロールがあることがわかり「CORPORATE」ロールに更新、権限昇格の脆弱性が分かりました。 - ヒュンダイとジェネシスに影響する完全な遠隔車両アクセスと完全なアカウント乗っ取り

この脆弱性は Twitter に投稿されております。

We recently found a vulnerability affecting Hyundai and Genesis vehicles where we could remotely control the locks, engine, horn, headlights, and trunk of vehicles made after 2012.

— Sam Curry (@samwcyo) November 29, 2022

To explain how it worked and how we found it, we have @_specters_ as our mock car thief: pic.twitter.com/WWyY6vFoAF

- ホンダ、日産、インフィニティ、アキュラに影響する完全な遠隔車両アクセスと完全なアカウント乗っ取り

この脆弱性はTwitterに投稿されております。

More car hacking!

— Sam Curry (@samwcyo) November 30, 2022

Earlier this year, we were able to remotely unlock, start, locate, flash, and honk any remotely connected Honda, Nissan, Infiniti, and Acura vehicles, completely unauthorized, knowing only the VIN number of the car.

Here’s how we found it, and how it works: pic.twitter.com/ul3A4sT47k

- 一括譲渡による日産の全車両引取

この脆弱性はTwitterに投稿されております。

Good Morning, I feel like we need more car haxs. So here is another vulnerability we found that got us remote commands on every internet connected Nissan & Infiniti. Bug was fixed.

— ꙅɿɘƚɔɘqꙅ (@_specters_) November 30, 2022

shout out to @samwcyo @bbuerhaus @sshell_ @d0nutptr @xEHLE_ @iangcarroll @sshell_ @infosec_au pic.twitter.com/5TbC9G1Oxk

急増するRedLineStealerについて

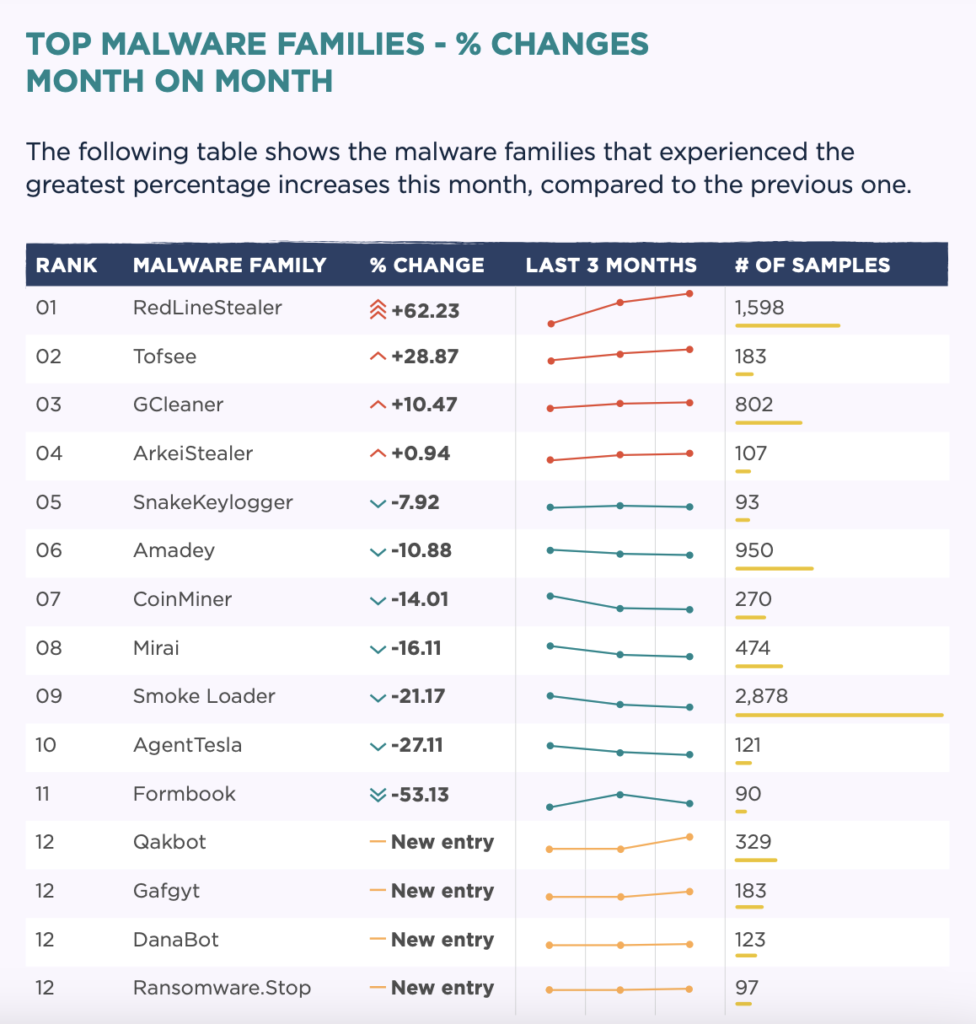

以下の表は、今月、前月と比較して増加率が最も高かったマルウェア・ファミリーをまとめたものです。

SPAMHAUS マルウェア ダイジェスト 12月レポート

1. RedLineStealer +62.23%

2. Tofsee +28.87%

3. GCLeaner +10.47%

急増するRedLineStealerについては、こちらをご覧ください。