WebセキュリティエンジニアのSam Curry 氏によると、9/16 9:58 頃にUber従業員のHackerOneアカウントがハッキングされた事が確認された模様です。

“誰かがUberの従業員のHackerOneアカウントをハッキングして、すべてのチケットにコメントしています。彼らはおそらくUber HackerOneの全レポートにアクセスできるのでしょう。

攻撃者は、Uberを完全に侵害したと主張し、AWSとGCPのフル管理者になっているスクリーンショットを示している。

Uberの従業員から

「Uberでは、ITセキュリティからSlackの使用を停止するようにとの「緊急」メールを受け取りました。今はいつウェブサイトをリクエストしても、ポルノ画像と “F*** you wankers “というメッセージの入ったREDACTEDページに飛ばされてしまいます。」

Uberの別の社員からです。

「何もしない代わりに、スタッフのかなりの部分が、誰かが冗談を言っているのだと思って、ハッカーと対話し、あざ笑っていました。slackに書き込むのをやめるように言われた後も、みんな冗談で書き続けていました。」”

9/16 10:25 Uber公式ツイート

“現在、サイバーセキュリティインシデントに対応しています。私たちは法執行機関と連絡を取り合っており、追加の更新が可能になり次第、ここに投稿します。”

9/16 12:00 バグ報奨金プログラム HackerOne Uberを確認

既に現在は無効となっております。

9/16 11:34 セキュリティリサーチャー Bill Demirkapi の報告

The Uber hack is quite severe and wide ranging. Wishing their blue teams the best of luck and love during this understandably difficult period. Some thoughts & observations based on what we’ve seen so far 👉 1/N

— Bill Demirkapi (@BillDemirkapi) September 16, 2022

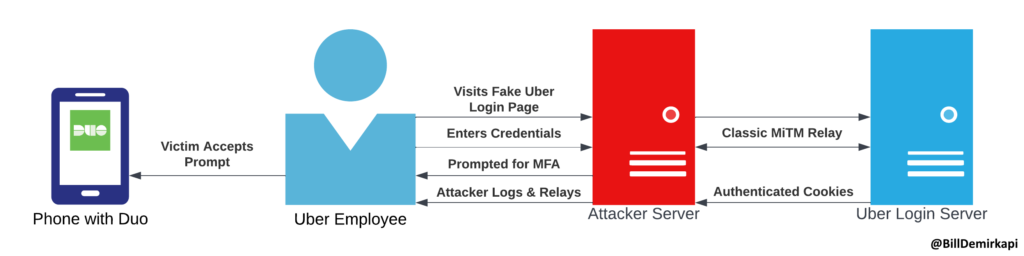

攻撃者はMFAを回避している

“Uberのハッキングはかなり深刻で広範囲に及んでいます。この当然ながら困難な時期に、ブルーチームの幸運と愛を祈ります。これまで見てきたことをもとに、いくつかの見解と考察を述べたいと思います。攻撃者は、Uberの企業インフラを侵害した方法について、かなり率直に述べています。Uberは、従業員にプッシュ通知のMFA(Duo)を使用しているようです。攻撃者はどのようにしてMFAを回避することができるのでしょうか。

標準的な形式のMFA(プッシュ/タッチ/モバイル)に対して人々が抱く極めて一般的な誤解は、ソーシャルエンジニアリングを防ぐことができるというものです。MFAは、被害者の認証情報しか持たない攻撃者から保護することはできますが、一般にMiTM攻撃には弱いのです。

攻撃者は、Evilginxなどのツールを使って、Uberの実際のログインページを中継する偽ドメインを設定できます。唯一の違いは、訪問先のドメインで、これは簡単に見逃すことができます。ほとんどのMFAでは、攻撃者が認証プロセスをリレーすることを止めるものはありません。

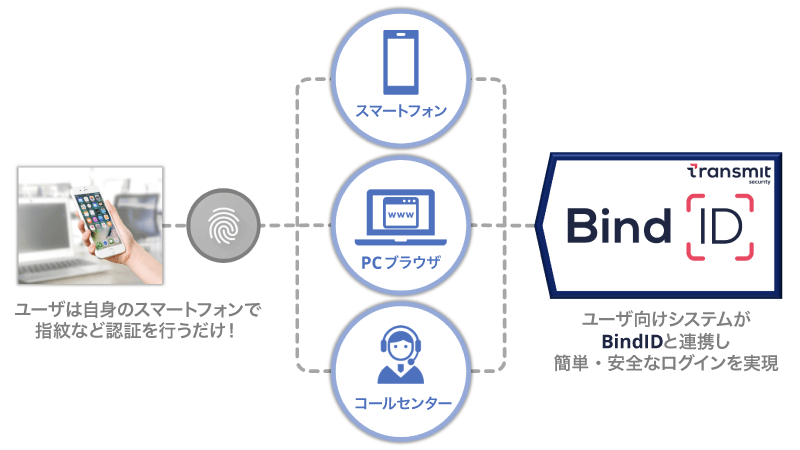

フィッシング耐性のあるFIDO2のようなMFAが有効

このような攻撃から組織を守るには、どうすればよいのでしょうか。まず、FIDO2のような「フィッシング耐性」のあるMFAを使用することは、こうしたソーシャル・エンジニアリング攻撃に対する極めて有効な対策となります。

Uberの話に戻りますが、攻撃者はいったん従業員を危険にさらすと、その犠牲者の既存のVPNアクセスを使って内部ネットワークにピボットしたようです。内部インフラは、外部インフラと比較して、監査や評価が著しく低いことがよくあります。

UberのDuo、OneLogin、AWS、およびGSuiteの環境に侵入

このケースでは、攻撃者は、特権的な資格情報を持つスクリプトを含む内部ネットワーク共有を発見し、王国への鍵を手に入れたと思われます。彼らは、UberのDuo、OneLogin、AWS、およびGSuiteの環境に侵入したと主張しています。

この話はまだ発展途上であり、これらは極端な主張ですが、それを裏付ける証拠があるように思われます。攻撃者は、GDrive、VCenter、sales metrics、Slack、さらにはEDRポータルなど、Uberの内部環境のスクリーンショットをいくつか共有しています。

This story is still developing and these are some extreme claims, but there does appear to be evidence to support it. The attacker shared several screenshots of Uber’s internal environment, including their GDrive, VCenter, sales metrics, Slack, and even their EDR portal. 8/N pic.twitter.com/bmOMJiUCuy

— Bill Demirkapi (@BillDemirkapi) September 16, 2022

クラウドへのアクセスはUberのウェブサイトだけでなく、他の社内サービスも

UberのAWS環境も同様に侵害されているようです。このIAMポータルのスクリーンショットは、攻撃者が管理者アクセス権を持っていることを示しているようです。もしこれが本当なら、クラウドへのアクセスはUberのウェブサイトだけでなく、他の重要な社内サービスも含まれる可能性があります。

Uber’s AWS environment appears to be compromised as well. This screenshot of their IAM portal appears to show that the attacker has administrative access. If true, cloud access could not only include Uber’s websites, but other critical internal services as well. 9/N pic.twitter.com/WTL77zrokx

— Bill Demirkapi (@BillDemirkapi) September 16, 2022

攻撃者がIRチームメンバーのアカウントを侵害したと思われる事実は、憂慮すべきものです。EDR は、IR チームが従業員のマシンに「シェルイン」できるようにするなど、IR のための「バックドア」を組み込むことができ、攻撃者のアクセス範囲を広げる可能性があります。

これらの操作の中には、再びMFAを必要とするものもあり、問題が生じます。攻撃者は、自分自身のMFAでバックドアユーザーを作成したり、犠牲者のMFAを単にリセットしたりすることができます- 適切なアクセス権がある場合。

認証の単一障害点:Single Point of Failure

この攻撃は、認証を一元化することへの問題点を示しています。この例で見たように、単一障害点であることが多く、攻撃者にさまざまなアクセスを与えてしまう可能性があります。フィッシングに強いMFAを使うことで、攻撃者が簡単にアクセスできるようにするのを防ぎましょう!

これはUberだけの問題ではありません。Uberが危険にさらされる原因となった行為は、驚くほど一般的なものです。脆弱なMFAはあらゆるところで使用されており、60%以上のサイトではハードウェアトークンさえサポートされていません。内部インフラには機密情報が多く含まれています。

これは業界の問題であり、Uberはその一例に過ぎません。私たちは指をくわえて見ているのではなく、より良い方向に進むために協力し合う必要があるのです。最終的な結論を出す前に、塵も積もれば山となる。Uberがどのような情報を一般に公開するのかに興味があります。

9/16 12:18 Hakker Newsに取り上げられました

“Uber は、ハッカーが従業員の Slack アカウントを侵害し、他の内部システムにアクセスしたと思われます。更にネットワークの侵害を調査しています。”

Hakker Newsにも今、取り上げられました。

— 二本松哲也 ♢ qualias.eth (@t_nihonmatsu) September 16, 2022

“Uber は、ハッカーが従業員の Slack アカウントを侵害し、他の内部システムにアクセスしたと思われます。更にネットワークの侵害を調査しています。”https://t.co/L6xDjtZEvU

9/16 15:00 Gigazinに取り上げられました

日本国内でも情報が出始めた模様です。

9/17 2:37 Uberインシデントに関する最新情報のお知らせ

- ユーザーの機密データ(配送履歴など)へのアクセスに関わるものであるという証拠はありません

- Uber, Uber Eats, Uber Freight, Uber Driver アプリを含む当社のすべてのサービスは稼働しております。

- 昨日お伝えした通り、警察当局に通知しました。

- 念のため停止していた社内ソフトウェアツールは、今朝、オンラインに戻しました。

— Uber Comms (@Uber_Comms) September 16, 2022

9/20 2:54 Uberインシデントに関する最新情報のお知らせ

調査はまだ進行中ですが、先週のセキュリティインシデントへの対応について最新情報をお知らせします。

何が起こったのか?

Uber EXTの契約者が、攻撃者によってアカウントを侵害されました。契約者の個人所有の端末がマルウェアに感染し、パスワードが流出した後、攻撃者がダークウェブで契約者のUberコーポレートパスワードを購入した可能性があります。その後、攻撃者は、契約者のUberアカウントへのログインを繰り返し試みました。その都度、契約者は二要素認証によるログインの承認要求を受け、当初はアクセスを拒否しました。しかし、最終的に契約者が2要素認証リクエストを承認したことでログインに成功しました。

そこから、攻撃者は他の複数の従業員アカウントにアクセスし、最終的にG-SuiteやSlackなど、多くのツールへの昇格権限を取得しました。攻撃者はその後、多くの方がご覧になった全社的なSlackチャンネルにメッセージを投稿し、UberのOpenDNSを再設定して、いくつかの社内サイトで従業員にグラフィック画像を表示させました。

私たちがどのように対応したのか

当社の既存のセキュリティ監視プロセスにより、チームは問題を迅速に特定し、対応に移ることができました。私たちの最優先事項は、攻撃者が2度と私たちのシステムにアクセスできないようにすること、ユーザーデータの安全性とUberのサービスに影響がないことを確認すること、そして事件の範囲と影響について調査することでした。

以下は、現在も継続している主要な対応の一部です。

- 漏洩した、または漏洩の可能性がある従業員のアカウントを特定し、Uber システムへのアクセスをブロックするか、パスワードのリセットを要求しました。

- 影響を受ける、または受ける可能性のある多くの社内ツールを無効にしました。

- 多くの社内サービスのキーをローテーション(事実上のアクセス権のリセット)しました。

- コードベースをロックダウンし、新たなコード変更を防止しました。

- 社内ツールへのアクセスを回復する際には、従業員に再認証を求めました。また、多要素認証(MFA)ポリシーをさらに強化しました。

- 内部環境の監視を追加し、さらなる不審な動きをより注意深く見守るようにしました。

どのような影響があったのでしょうか?

攻撃者は複数の内部システムにアクセスし、私たちの調査は、重大な影響があったかどうかを判断することに重点を置いています。調査はまだ継続中ですが、現在のところ、いくつかの詳細な調査結果をお知らせすることができます。

まず第一に、攻撃者が当社のアプリケーションを動かす本番(一般向け)システム、ユーザーアカウント、およびクレジットカード番号、ユーザーの銀行口座情報、旅行履歴などの機密ユーザー情報を保存するために使用しているデータベースにアクセスしたことは確認されていません。また、クレジットカード情報や個人の健康データを暗号化することで、さらなる保護を実現しています。

私たちは、コードベースを確認しましたが、攻撃者が何らかの変更を加えたことは確認できませんでした。また、攻撃者が当社のクラウドプロバイダー(例:AWS S3)が保管するお客様やユーザーのデータにアクセスしたことも確認されていません。ただし、攻撃者は社内のSlackメッセージをダウンロードし、財務チームが一部の請求書を管理するために使用している社内ツールから情報にアクセスしたりダウンロードしたりしたようです。現在、これらのダウンロードを解析しています。

攻撃者は、セキュリティ研究者がバグや脆弱性を報告するHackerOneで、当社のダッシュボードにアクセスすることができました。しかし、攻撃者がアクセスできたバグレポートは、すべて修正されています。

Uber、Uber Eats、Uber Freightの各サービスは、すべて正常に稼働し続けることができました。一部の社内ツールを停止させたため、カスタマーサポート業務への影響は最小限にとどまり、現在は通常通り稼働しています。

犯人は誰なのか?

私たちは、この攻撃者(または攻撃グループ)が、昨年あたりから活発化しているLapsus$と呼ばれるハッキンググループに所属していると考えています。このグループは通常、同様の手法でテクノロジー企業をターゲットにしており、2022年だけでもマイクロソフト、シスコ、サムスン、Nvidia、Oktaなどに侵入しています。また、週末には、この同じ行為者がビデオゲームメーカーのRockstar Gamesに侵入したとの報告もあります。この件に関して、私たちはFBIおよび米国司法省と緊密に連携しており、今後も彼らの取り組みを支援していきます。

今後の展開は?

当社は、調査の一環として、複数の大手デジタルフォレンジック会社と連携しています。また、これを機に、今後の攻撃からUberをさらに保護するためのポリシー、慣行、技術の強化に引き続き取り組んでいきます。

We’ve shared another update on last week’s security incident: https://t.co/cvdQcayfSx

— Uber Comms (@Uber_Comms) September 19, 2022

9/20 Uberのハッキング被害によってMFAの脆弱性がクローズアップされました。

DARK Reading「Uberでは、”MFA bombing attack “(MFA爆破攻撃) とも呼ばれる “MFA fatigue attack” (MFA疲労攻撃) の結果だと思われます。」

対策としては、FIDO2に準拠したパスワードレス認証が有効です。

9/24 15:04 ロンドン警察は、UberやRockstar Gamesで注目を集めた情報漏えいに関与した疑いのある17歳の若者を、複数のコンピュータ不正使用および保釈違反の罪で起訴した模様

Teenager charged with breach of bail and computer misuse offences pic.twitter.com/8rQnsPblIL

— City of London Police (@CityPolice) September 24, 2022