能動的サイバー防御の本格導入が進めば、脅威インテリジェンスの適用対象は、重要インフラ事業者だけでなく、そのサプライチェーン全体に波及することが予想されます。

脅威インテリジェンスの定義

サイバーセキュリティに関する脅威情報を収集・加工し、またそれらを分析することによって得られるインテリジェンスに基づく組織のセキュリティ対応における意思決定のライフサイクルを指す。

出典:IPA 脅威インテリジェンス導入・運用ガイドライン

なぜサプライチェーンまで必要になるのか?

攻撃者の戦術の変化

近年のAPT(持続的標的型攻撃)では、「一番弱いところを狙う」のが基本戦略。

ソフトウェア・ハードウェア・物流・保守会社など、直接的ではないが間接的に影響を与えるサプライヤーを踏み台にする手法が一般化しています。

例えば、SolarWinds事件、Kaseya事件、そして日本国内でも トヨタ×小島プレス工業事件 などが、その代表例です。

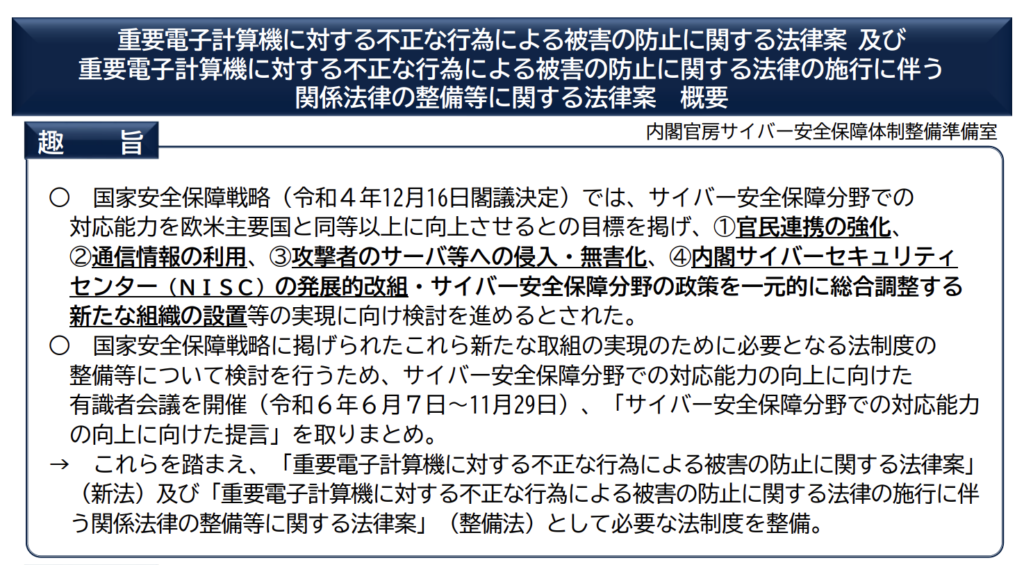

日本での導入動向と今後のシナリオ

国家戦略との整合

経済安全保障推進法では既に重要物資のサプライチェーン把握と監視強化が求められています。今後、能動的サイバー防御が正式運用フェーズに入れば、次のような要求が制度化される可能性が高いと考えられます。

| 想定される要件 | 内容 |

|---|---|

| 脅威インテリジェンス (TI) の共有義務 | 重要インフラ事業者とその取引先にTIの共有・配布が求められる |

| サプライチェーンTI受信体制の構築 | サプライヤーにTI受信・分析・運用体制(SOC機能等)の整備が必要 |

| 情報連携ネットワークの拡充 | ISAC(業界別情報共有組織)に中小企業も含めた参加を推奨または義務化 |

| セキュリティ認証との連携 | NIST CSFやISO/IEC 27001、あるいはJ-SOXやサイバーセキュリティ経営ガイドラインにTI活用の条項が追加される可能性 |

変化する「責任の境界」

これまでは「自社防衛が最優先」でしたが、能動的防御では「脅威情報を共有し、連携して排除する」という “Collective Defense(集団的防衛)” の考え方が重要になります。

つまり

- 事業者単体の防衛力から → エコシステム全体の防衛強化へ

- IT部門単独の対応から → 法務・経営・購買部門との連携(リスクの再定義)へ

- 下請けへの丸投げから → パートナーとの共同行動(透明性と信頼関係の構築)へ

と、責任の境界は広がります。

能動的サイバー防御とサプライチェーンにおける脅威インテリジェンスの実装における課題

能動的サイバー防御が日本において本格的に導入された場合、その効果を最大化するには、重要インフラ事業者のみならず、その周辺に位置するサプライチェーン全体への脅威インテリジェンス(TI)の展開が不可欠となります。しかし、現実には多くの課題が立ちはだかっており、それらを乗り越えるためには戦略的な対応と制度的な支援が必要です。

まず、最大の課題の一つはサプライヤー側の体制が整っていないことです。特に中小企業においては、SOC(Security Operation Center)やCSIRTといったセキュリティ専門組織を保有していない場合が多く、TIを受信・分析・活用する体制が存在しません。このギャップを埋めるためには、TIの簡易受信・運用を支援するSaaS型ソリューションの提供や、ISACなどの中間支援組織によるサポート体制の整備が求められます。

次に、過剰な情報開示に対する懸念も無視できません。企業間でTIを共有する際、事業上の機密や弱点が明らかになる可能性があり、情報漏洩や風評リスクに繋がることを懸念する声が少なくありません。これに対しては、契約による情報管理体制の整備や、匿名化・抽象化技術の活用が重要です。

また、共有されるTIの信頼性や有用性に関する課題も存在します。誤検知や文脈を欠いたIOC(Indicator of Compromise)の氾濫により、現場では「インテリジェンス疲れ」が起きかねません。そのため、TIの品質評価基準の整備、情報提供者と受信者間でのフィードバックループの構築が重要です。これにより、より文脈化されたインテリジェンスの蓄積と運用が可能となります。

Indicator of compromise(IoC)

コンピュータフォレンジックにおける侵害指標(IoC)は、ネットワーク上またはオペレーティングシステム上で観察され、高い確度でコンピュータ侵入を示すアーティファクトである。RSA

一般的な IoC は、ウイルスのシグネチャとIP アドレス、マルウェアファイルのMD5 ハッシュ、またはボットネットのコマンド アンド コントロール サーバーのURLまたはドメイン名です。インシデント対応とコンピューター フォレンジックのプロセスを通じて IoC が特定されたら、侵入検知システムとウイルス対策ソフトウェアを使用して将来の攻撃の試みを早期に検出するために使用できます。

さらに、サプライチェーン全体にわたるTIの活用を実現するには、リソースに乏しい中小企業への支援が不可欠です。自社でTIを運用するのが難しい企業に対しては、MSP/MSSP(Managed Security Service Provider)を通じた外部支援や、業界団体による共同運用モデルの提供が現実的な解決策となります。

集団的防衛への移行と制度整備の必要性

これらの課題を乗り越えた先に見えるのは、集団的防衛(Collective Defense)という新たな防衛パラダイムです。従来、企業ごとに閉じられたセキュリティ対策が中心でしたが、能動的サイバー防御の展開により、エコシステム全体で攻撃者に先手を打つという防衛戦略へと移行していく必要があります。

これを実現するためには、国家主導による制度設計(例:TIの共有義務、ISAC参加の奨励、サプライチェーン可視化要件)の明確化が不可欠であり、同時に、企業がコストとリスクのバランスを取りながら実行可能な選択肢を持つことが望まれます。