OSINT SUMMIT 2023 – ObSINT:倫理的なOSINTへ

私たちが山に登る道は同じでは無いかもしれない。しかし、目的は一つです。

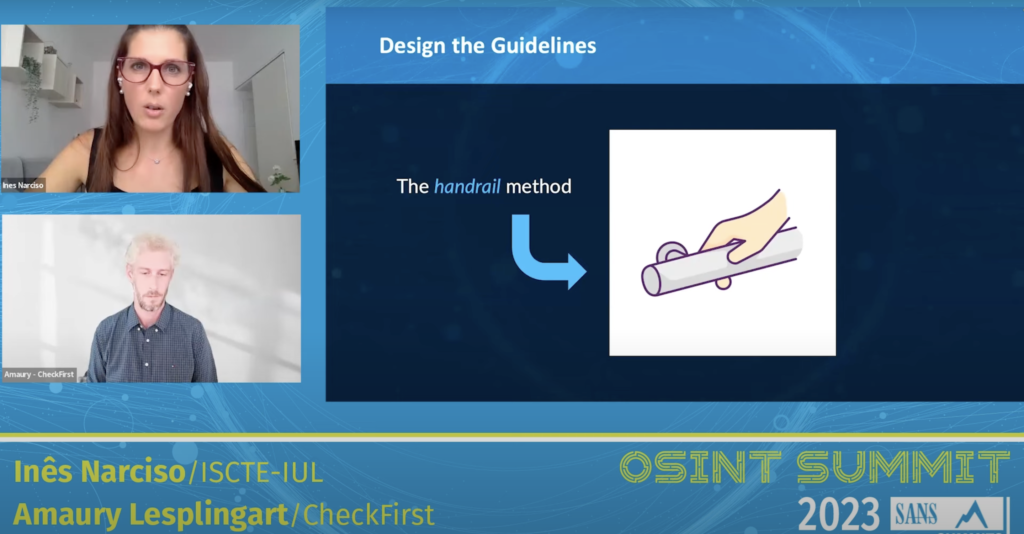

OSINT Uncovered: Enhancing Investigations with the ObSINT Guidelines

ObSINTガイドラインは、私たちの進むべき道を定義しているのではありません。疑問に感じた時にハンドレールとして支えになることが目的なのです。

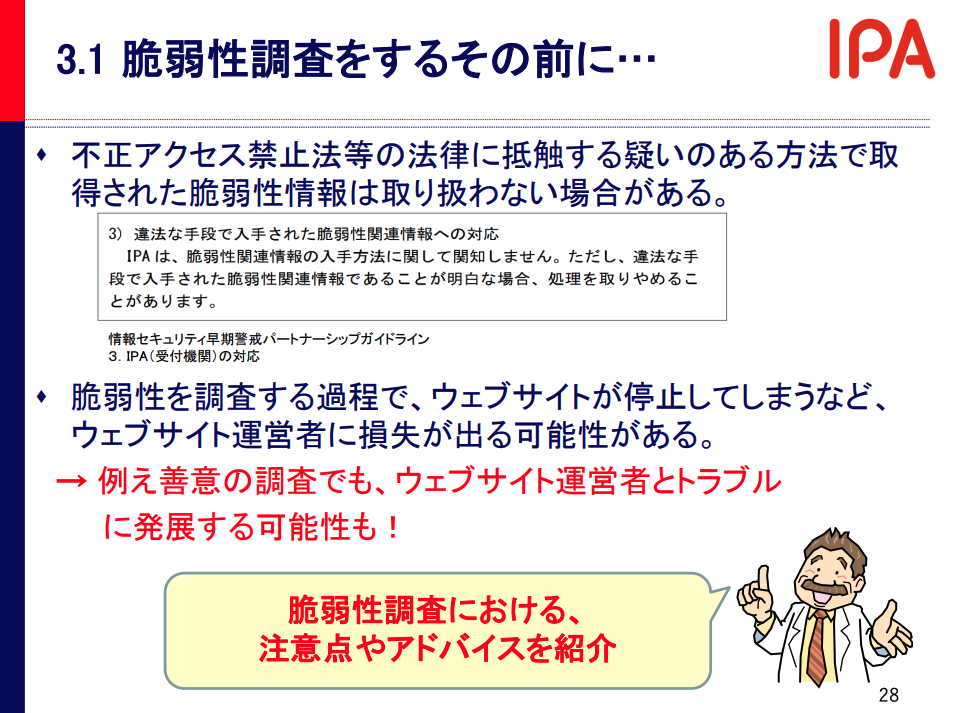

日本でも、ObSINTガイドラインと同様にハンドレールとして支えになるものがあります。IPA 脆弱性調査をするその前に… 安易に考えて、OSINTのつもりがサイバー攻撃(不正アクセス禁止法など)だったということも・・・。

FXC製無線LANルータにおけるOSコマンドインジェクションの脆弱性

CVE-2023-49897 CVSS 8.0

既に悪用が確認されており、ペイロードはDDoSボットネットを目的としたMirai ベースのマルウェアをインストールします。

対策:AE1021/AE1021PEのファームウェア Ver2.0.10 リリース

Apache Struts 2 CVE-2023-50164 CVSS8.1 Critical

攻撃者はアップロード パラメータを操作してパス トラバーサルを可能にし、リモート コード実行に繋がるファイルのアップロードの可能性があります。

対策:Struts 2.5.33 または 6.3.0.2 以降にアップグレードします。

Akamai SIRTによればMirai ベースのマルウェアを用いた悪用が観察されている模様です。 InfectedSlurs ボットネットがゼロデイ経由で Mirai を拡散

OpenZeppelin 任意のアドレス スプーフィング攻撃

MulticallとERC-2771の両方を実装したコントラクトは、アドレス スプーフィングに対して脆弱です。攻撃者は、悪意のあるcalldataをリクエストにラップし、Multicallのdelegatecall機能を使って、サブコールの_msgSender()を操作できます。

Arbitrary Address Spoofing Attack: ERC2771Context Multicall Public Disclosure

さらに調査を進めた結果、MulticallとERC-2771の脆弱性の影響を受けたメインネット上のThirdwebデプロイトークンが515あり、そのうち25が悪用されていた模様です。

HXAとWFCAはどちらも取引所に上場しており、価格は大きく下落しました。

サードウェブのダッシュボードまたは SDK を使用して、スマート コントラクトをデプロイしたユーザーは、緩和手順を実行する必要があります。

thirdweb Smart contract security vulnerability 12/4

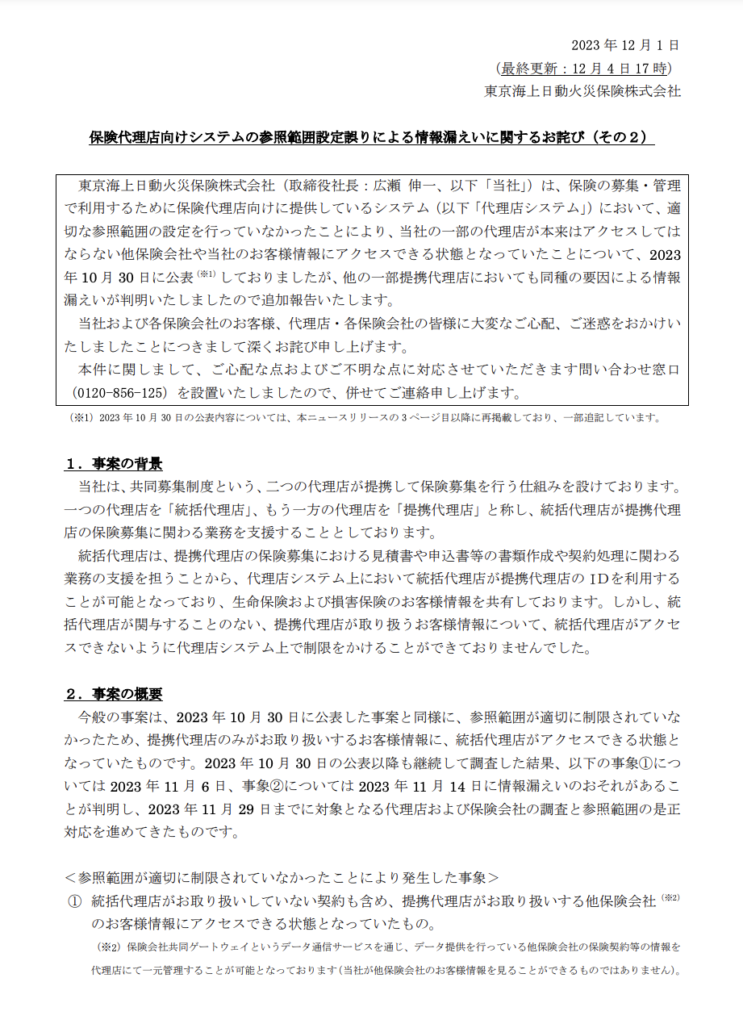

東京海上日動火災保険株式会社 保険代理店向けシステムの参照範囲設定誤りによる情報漏えいに関するお詫び(その2)

他の提携代理店においても同種の要因による情報漏えいが判明しました。

① 統括代理店がお取り扱いしていない契約も含め、提携代理店がお取り扱いする他保険会社のお客様情報にアクセスできる状態となっていたもの。

② 自動車損害賠償責任保険(以下「自賠責」)を取り扱う専用システムの e-JIBAIにおいて、統括代理店がお取り扱いしていない自賠責契約も含め、提携代理店が過去に手続きした自賠責契約情報にアクセスできる状態となっていたもの。

<アクセス可能となっていたお客様情報>

① お名前、ご住所、お電話・FAX 番号、メールアドレス、ご生年月日、性別、ご契約内容、証券番号、保険種類、保険金を受け取られる方のお名前、保険始期・満期、保険料、ご契約変更の

有無、保険事故の有無など

② お名前、ご住所、証明書番号、自動車登録番号、保険始期・満期、保険料など、自賠責に関わる契約情報

利用者が増え、システムの活用範囲が広がるほど、ロールの爆発などがあり、IAM : IDの管理・認証・認可の管理が難しくなってくると感じます。

動的ポリシーについて考えてみよう

株式会社レスターホールディングスはLockbit 被害者リストに追加された模様

2023 年12月17日に組織のデータを公開するとしています。このような犯罪組織に身代金を支払わないことを願います。

2023.12.12 レスターホールディングスは、セキュリティ専門家の協力を得ながら、情報漏洩の範囲の特定を進めている模様です。

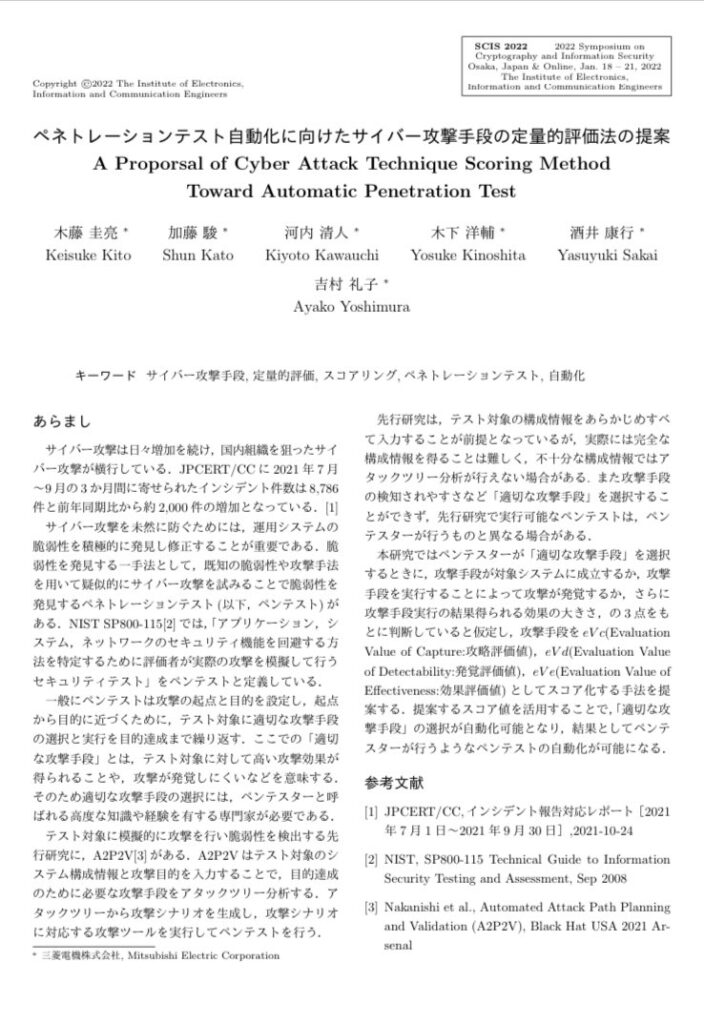

ペネトレーションテスト自動化に向けたサイバー攻撃手段の定量的評価法の提案

本研究ではペンテスターが「適切な攻撃手段」を選択するときに、攻撃手段が対象システムに成立するか、攻撃手段を実行することによって攻撃が発覚するか,さらに攻撃手段実行の結果得られる効果の大きさ、の 3 点をもとに判断していると仮定し,攻撃手段を eV c(Evaluation Value of Capture:攻略評価値),eV d(Evaluation Value of Detectability:発覚評価値),eV e(Evaluation Value of Effectiveness:効果評価値) としてスコア化する手法を提案

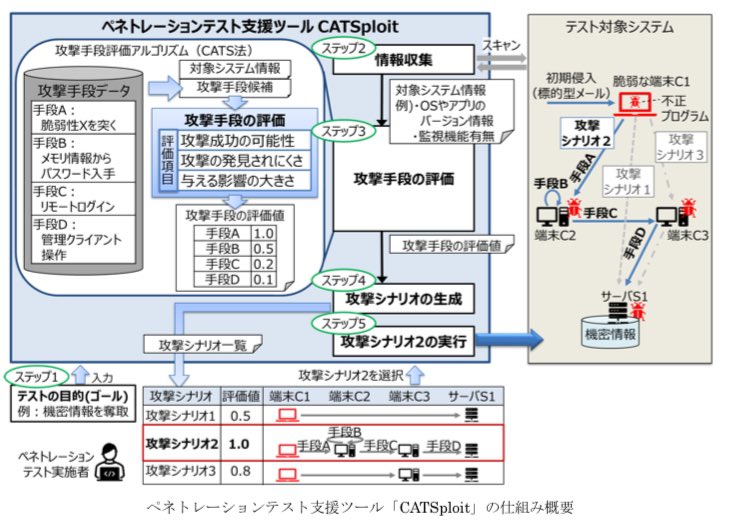

ペネトレーションテスト自動化の研究が、ハッカー視点で攻撃シナリオを自動生成するペネトレーションテスト支援ツールの開発に繋がった模様です。

ホワイトハッカーがテスト対象のシステムや製品に対して「攻撃成功の可能性」、「攻撃の発見されにくさ」、「与える影響の大きさ」の視点で手段を選択して攻撃を仕掛けている点に着目、この特徴を用いて、攻撃シナリオを選択するために各攻撃手段の有効性を表す評価値が一覧で表示されるペネトレーションテスト支援ツールを開発

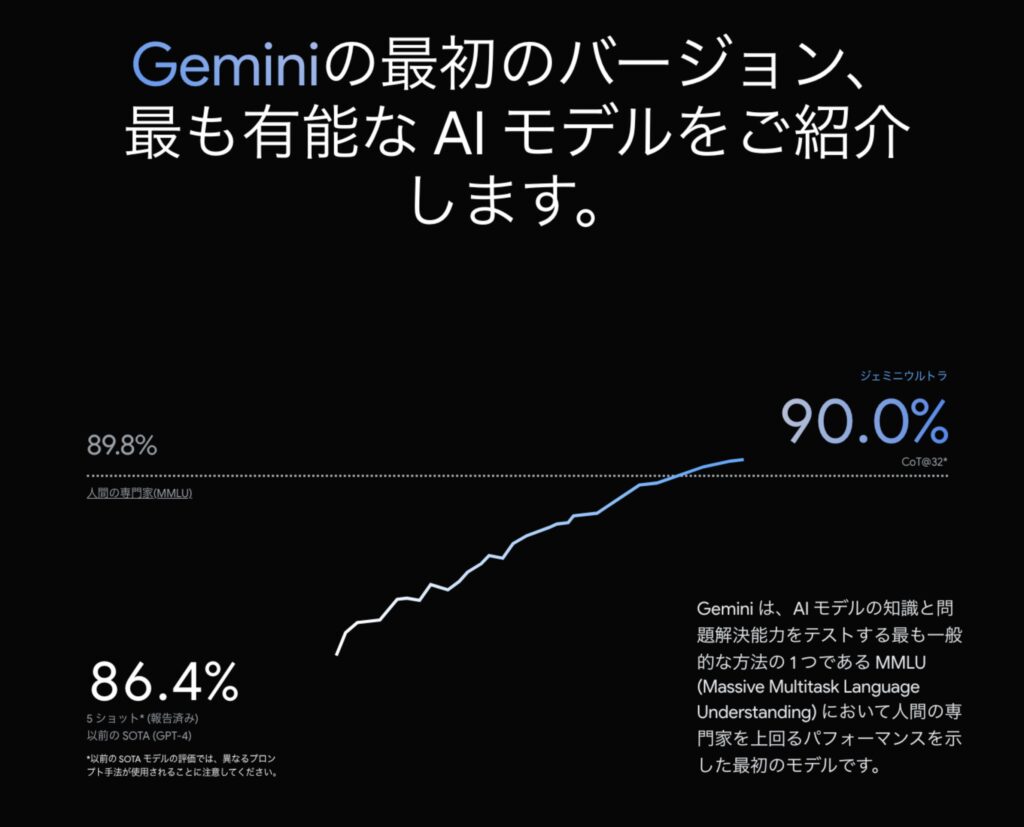

Well come to the Gemini era

Google Gemini は、AI モデルの知識と問題解決能力をテストする方法の 1 つである MMLU (Massive Multitask Language Understanding) において人間の専門家を上回るパフォーマンスを示しました。

Gemini モデルをアプリケーションに統合できる、Google AI Studio と Google Cloud Vertex AI が12月13日リリースされました。