OSINTについて、フォロワーの皆さんから励ましの言葉を頂きつつ、とても勉強になりました。この場を借りてお礼申し上げます。皆さんの意見によって、OSINTが更に安全で安心なものになることを願っております。

OPEN SOURCE INTELLIGENCE (OSINT)

CrowdStrikeによればOSINTとは「公開されているデータをインテリジェンス目的で収集および分析する行為」です。よって、OSINTを使用する場合、その目的や手段が合法であるかは使用者自身が確認する必要があります。

“Issues with Open Source Intelligence” のところで、OSINTのEthicalityとして使用者自身が、正当な目的のために使用しており害を及ぼさないことを確認する必要があります。

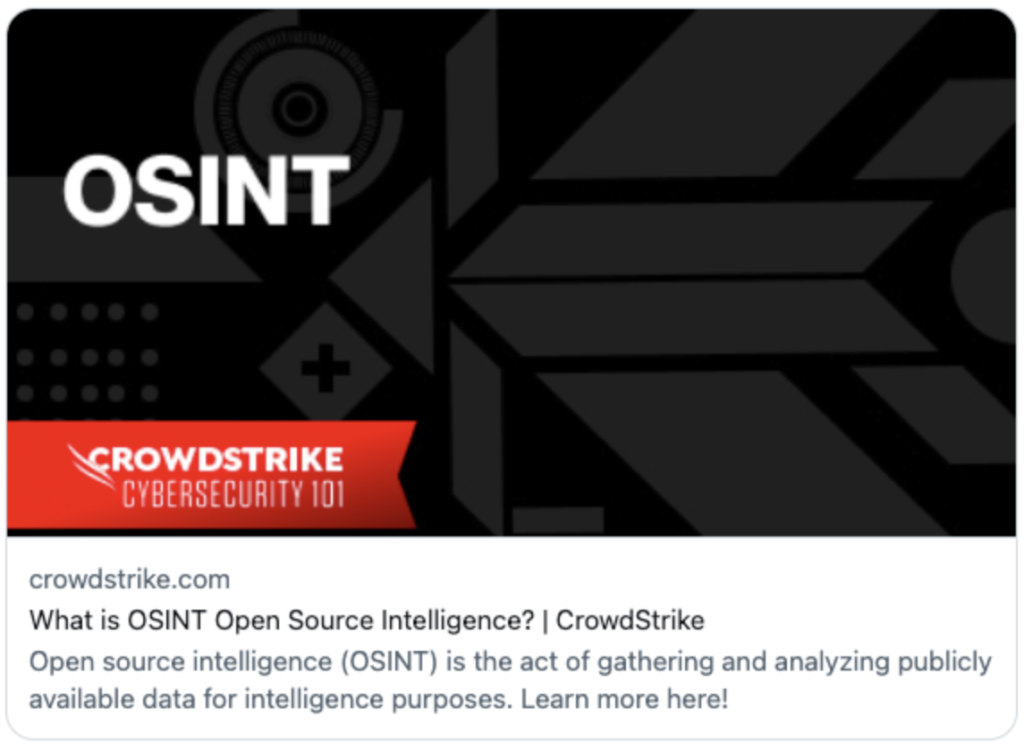

米国防省のPAI(Publicly Available Information)

OSINTの参考として、PAIについてもアカウンタビリティ条項が用意されており、適用される法的要件など考慮、プライバシーについても配慮が義務付けられております。

DOD ACCESS TO AND USE OF PUBLICLY AVAILABLE INFORMATION (PAI)

PAI. 一般消費者向けに出版または放送された情報、求めに応じて一般に入手できる情報、オンラインまたはその他の方法で一般にアクセスできる情報、購読または購入によって一般に入手できる情報、一般の人が見聞きできる情報、一般公開されている会議で入手できる情報、 一般公開されている場所を訪れたりイベントに参加することによって入手できる情報を指します。

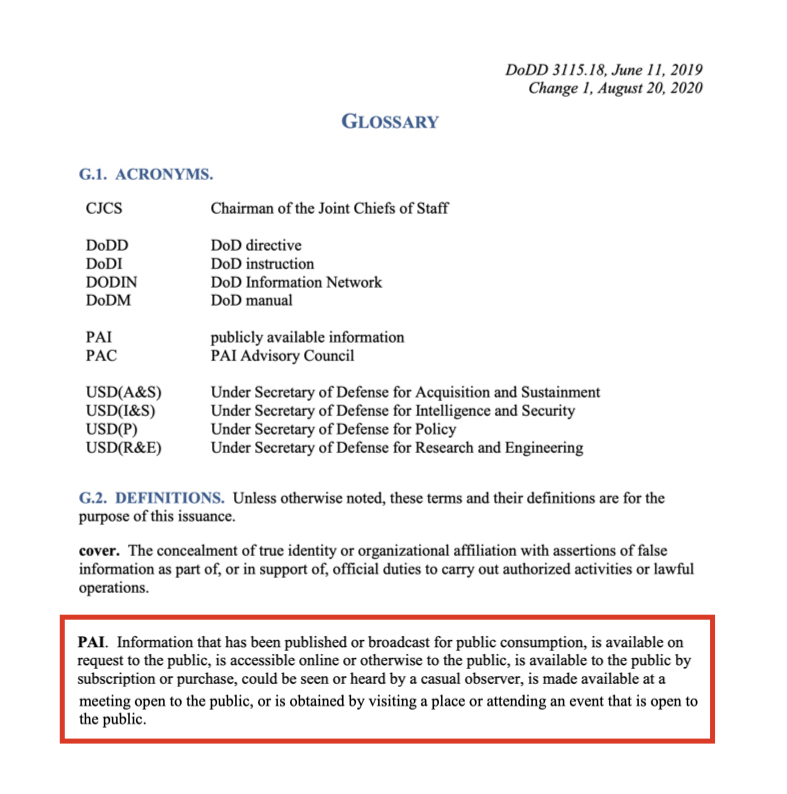

DOD ACCESS TO AND USE OF PUBLICLY AVAILABLE INFORMATION (PAI)

K. 適用される法的要件および政策要件に基づき、PAI の敵対的使用および犯罪的使用に対する国防総省要員の脆弱性を低減するために、適宜、アイデンティティ・マネジメント プロセスを実施可能にする。

L. 職員に適用される基準および必要な訓練を特定し、必要に応じて承認する。リスクを伴うミッションについては、適宜、エクスプロイト・プランまたはオペレーション・コンセプトの策定を行う。PAIにアクセスすることに関連する。計画や作戦のコンセプトは、次のことを扱う。

- 目的、使命、権限

- 運用のセキュリティ要件。

- リスク軽減のための手続き。

- 適切な監督要件

「通信の秘密に抵触のおそれ」無差別侵入し調査へ

合法的なOSINTですが、NHKによると実質的に不正アクセスと変わらない行為として懸念の声が上がっており、国は2018年5月、情報通信研究機構の業務を定める法律を改正し、5年間に限って行うとしました。

「通信の秘密に抵触するおそれも」専門家 総務省がIoT機器に無差別侵入し調査へ /【注目発言】NHK政治マガジン #政治 #nhk https://t.co/5ejCsed1mz

— NHKニュース (@nhk_news) January 28, 2019

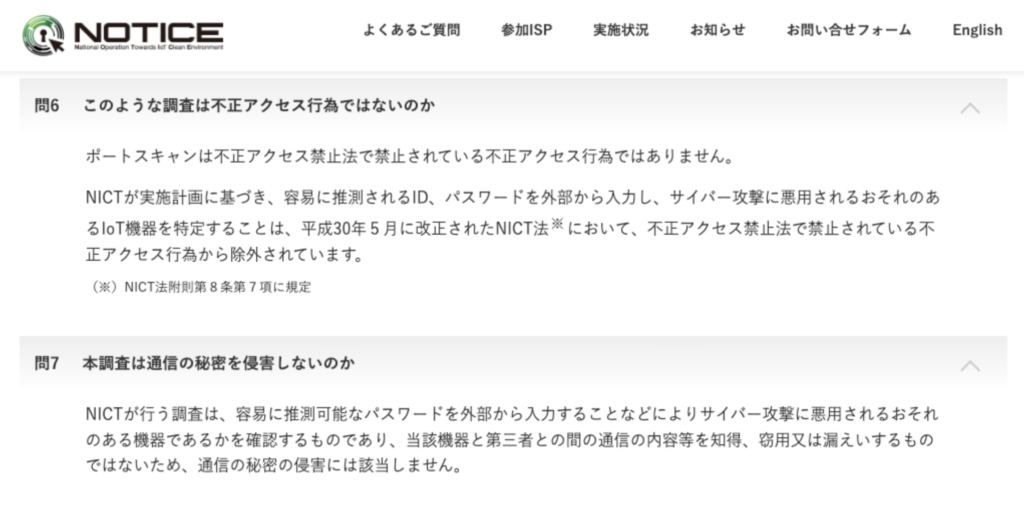

NOTICE FAQページ

NOTICEにおいて、総務省、NICT及びプロバイダは、適用される法的要件など考慮、プライバシーについても配慮しつつ、NOTICEサポートセンターを設置し、FAQページを公開してアカウンタビリティを果たしてきました。

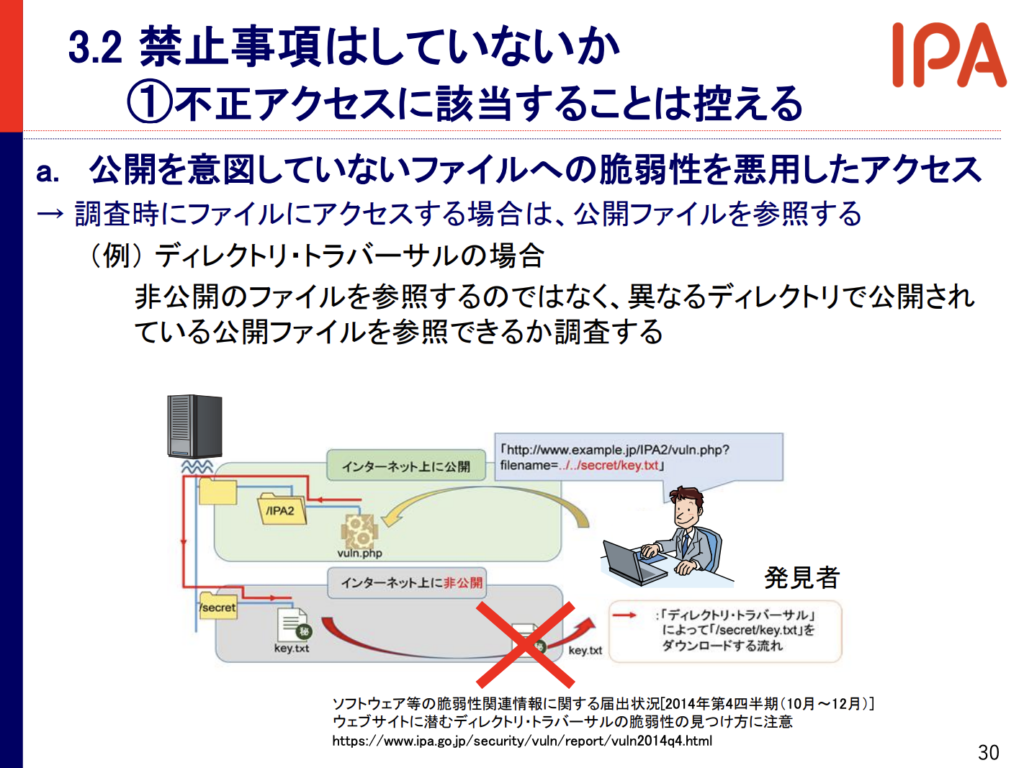

IPA 脆弱性届出制度に関する説明会資料

IPAによると公開を意図していないファイルへの脆弱性を利用したアクセスがあります。OSINTは「公開されているデータをインテリジェンス目的で収集および分析する行為」です。ツール収集能力によっては、意図せずOSINTで得られる情報もあり、使用者自身が確認する事を任されております。

Karma

実質的に不正アクセスと変わらない行為として報道された、合法的なOSINTのNOTICE(Karma)について、ツール収集能力によっては、意図せずOSINTで得られる情報もあり、使用者自身が確認する事を任されております。

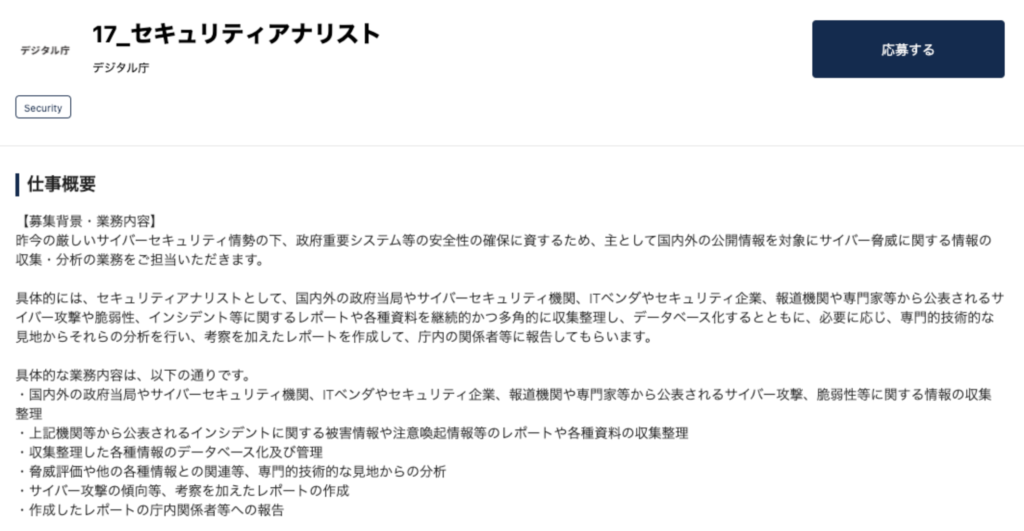

デジタル庁 セキュリティアナリスト

デジタル庁におけるセキュリティ体制の構築が進められており、セキュリティアナリストを採用し「国内外の公開情報を対象にサイバー脅威に関する情報の収集・分析の業務」を開始します。これがOSINTのリファレンスモデルになると思います。

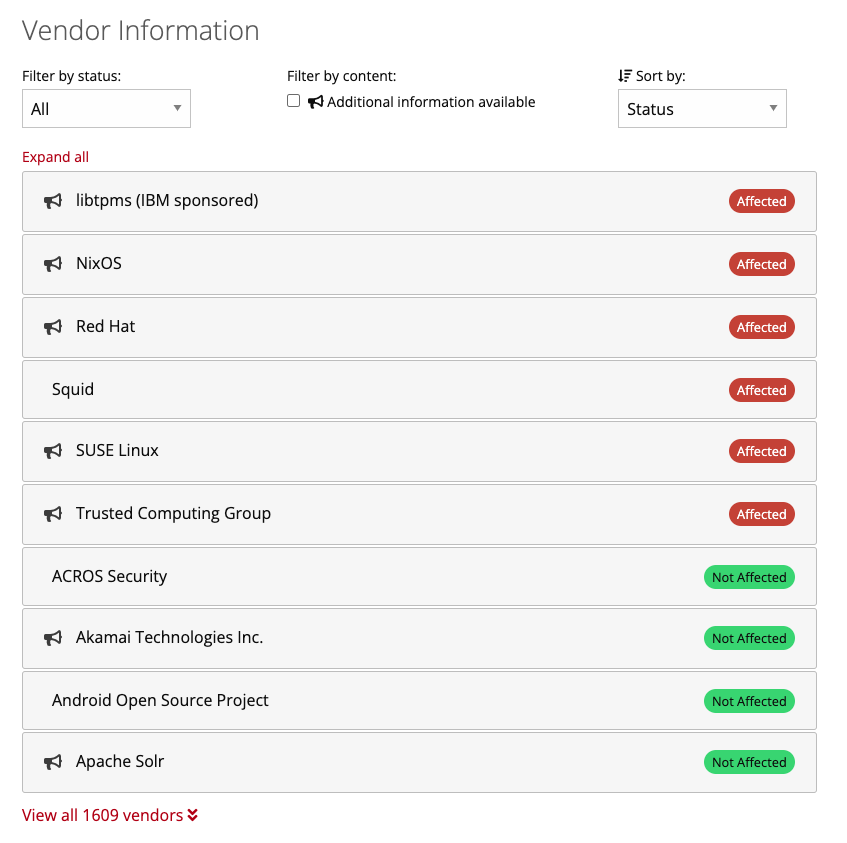

カーネギーメロン大学のソフト工学研究所によると、TCG TPM2.0 実装はメモリ破損に対して脆弱な模様

対策

TPM2.0の脆弱性の更新プログラムについては、こちらのベンダーインフォメーションリスト(1609 ベンダー)をご利用下さい。TPM2.0を用いたセキュリティ対策を行っている企業はお早めに対応することをお勧めします。

なお、高保証コンピューティング(high-assurance computing)環境のユーザーは、TPMリモート構成証明の使用を検討して、デバイスへの変更を検出し、TPM が改ざん防止されていることを確認する必要があります。これらの攻撃には TPM ベースのソフトウェアが関与するため、ユーザー パスワードや PIN による保護や tpm-totp などのメカニズムでは、この記事で説明した脆弱性を利用した攻撃を防ぐことはできません。

原因

ルーチンの範囲外 (OOB) 読み取りの脆弱性により、CryptParameterDecryption() 現在のセッションの一部ではないデータへの 2 バイトの読み取りアクセスが可能、現在のコマンド バッファの末尾を超えて 2 バイトを書き込むことができ、メモリが破損する可能性があります。

SBOMユーティリティ

このSBOMユーティリティは、ソフトウェアサプライチェーンにおけるリスクの特定と軽減に役立つ BOM 成熟度モデル (BMM) を定義した、OWASP Software Component Verification Standard (SCVS) をサポート、VDR およびVEX データ形式を定義してCycloneDXのリスク評価に役立てることができます。

Winnyとは何だったのか v2.0b7.1#

https://togetter.com/li/2096095

セキュリティのCIAも、機密性、完全性、そして可用性のバランスが求められます。様々な立場の人々の意見から、俯瞰してバランスを見極めることについて考えさせられました。