Microsoft – Bing に脆弱性診断をやらせてみた。

今回はMicrosoftよりOpenAIと統合したBingがリリースされましたので、ChatGPTと比較しながら未来のAIを少し垣間見ようと思います。

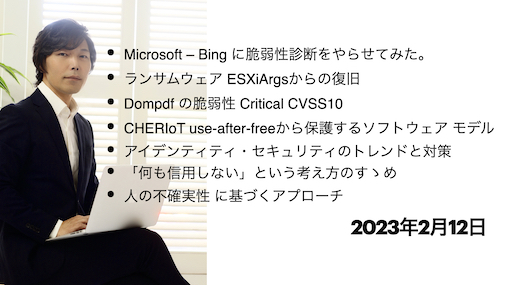

プレビュー版だったChatGPTと異なり、Microsoftの「責任あるAIの原則」が適用され、Bingに脆弱性診断をやらせてみたところ、質問をリフレーミングして悪意のあるコードではなく、悪意のあるコードの例について回答しております。ChatGPTより確実に法的なリスクを避けている模様です。

更にBingは倫理規定が定められ、利用者側からフィードバックまたは懸念事項の報告機能で問題のあるコンテンツを報告できます。例えばdoxingや迷惑メールの文章やランサムウェアのコードの作成を誘導することなど禁じております。

ランサムウェア ESXiArgsからの復旧

ランサムウェア ESXiArgs 攻撃の影響を受けた仮想マシンの復旧を試みるためのツール:ESXiArgs-Recover

CISAによると、身代金を支払うことなくファイルの復元に成功した実績があります。

マルウェアによって暗号化されていない仮想ディスクから仮想マシンのメタデータを再構築することで動作します。

詳細については、CISAのESXiArgs Ransomware Virtual Machine Recovery Guidanceを参照してください。

Dompdf の脆弱性 Critical CVSS10

影響:リモートコード実行(RCE)

深刻度:致命的

https://securityonline.info/cve-2023-24813-rce-flaw-dompdf-project/

DompdfパッケージはPHPで書かれたCSS 2.1準拠のHTMLレイアウト・レンダリングエンジンです。給与明細のPDF出力などで用いられることもあり、PHPパッケージリポジトリのpackagistで6,500万回以上ダウンロードされています。

既知の問題

Dompdf 2.0.2 以前のパッケージの場合に SVG ファイルを与えると、攻撃者はこの脆弱性を利用し、任意のプロトコルで URL を呼び出すことができます。PHPバージョン8.0.0以前では、アンシリアライズにつながり、ファイル削除や、リモートコード実行につながる可能性もあります。

対策

Dompdfを最新版(2.0.3 以降)に更新することをお勧め致します。

use-after-freeから保護するソフトウェア モデル CHERIoT

CHERIoT (Capability Hardware Extension to RISC-V for Internet of Things) は、CHERI と RISC-V の上に構築され、ソフトウェアがオブジェクト単位でのメモリ空間の安全性、決定論的なuse-after-freeから保護する ISA およびC/C++言語のソフトウェア モデルを提供します。

これにより、SRAM が 256 KiB 未満の既存の組み込みソフトウェアでも、安全に通信するコンパートメントにスケールアップしてRTOSで実行できます。

これは、メモリセーフの例 (examples/08.memory_safety) で確認できます。

We encourage you to play with it yourself! As you can see in the tech report, we have deterministic mitigations for spatial and temporal safety. You can check that out in the memory-safety example (examples/08.memory_safety): pic.twitter.com/aJyyVEqWBJ

— Saar Amar (@AmarSaar) February 6, 2023

アイデンティティ・セキュリティのトレンドと対策

2023 identity security trends and solutions from Microsoft アイデンティティ・セキュリティのトレンドと対策です。ランサムウェアのような攻撃は、最初にアイデンティティを侵害することに依存しており、アイデンティティを理解することの重要性を示しています。

巨大な波のように迫るパスワード攻撃。3つの主な攻撃

Password spray:多くのアカウントに共通するパスワードを推測する

Phishing:偽のウェブサイトやメールから誘導しパスワードを入力させる

Breach replay:パスワードの再利用の多さから、あるサイトで漏えいしたパスワードを他のサイトで試す

これらの攻撃は、大規模なものであっても実質的に無料で実行できます。その結果、マイクロソフトでは毎秒1,000件以上のパスワード攻撃が阻止されており、漏洩したアカウントの99.9%以上は多要素認証が有効になっていないことが分かっています。

多要素認証を行っているのは、わずか28%に過ぎません。

多要素認証の攻略

・SIMジャッキングやtelephony脆弱性攻撃

・多要素認証へのfatigue攻撃やgriefing攻撃

・中間者攻撃(Adversary-in-the-middle attack):ユーザーをだまして多要素認証のやりとりをさせる攻撃。

このため、特に重要な資産に対しては、フィッシングに強い認証が重要です。

「何も信用しない」という考え方のすゝめ

「何も信用しない」という考え方のすゝめ、ハッカーの攻撃から身を守る方法 解説!イチからわかる「サイバー攻撃」(3)

https://nordot.app/991540785792499712

企業や団体へのサイバー攻撃が相次いでいますが、その脅威に対しどのような考え方で立ち向かえば良いのでしょうか。セキュリティー企業は「ゼロトラスト(何も信用しない)」と呼ばれる手法を提唱しています。情報システムの外部だけを警戒するのではなく、システム内部の情報のやりとりにも注意を払う必要がありそうです。(共同通信=角亮太)

なお、”多くのセキュリティプロフェッショナルは「Trust But Verify(信頼せよ。されど、検証せよ)」と、「マントラ」のように唱えていますが、実際のところは信頼ばかりでほとんど検証しません。”このような状況から、ジョンキンダーバグが”ゼロトラスト”を提唱しました。

人の不確実性 に基づくアプローチ

少年の過ちは現象であり、本質からリスク(Ri)を特定し、リスクの重大度を評価し、リスク(R total)を許容レベルまで軽減するリスクアセスメントによって、人の不確実性 (p(Li) )に基づくアプローチを繰り返していく必要があると感じます。

なお、セキュリティ業界などでは、トラブルを、一人の担当者が大勢の関係者から責め立てられ、火消しに追われることがあります。

よってクライアントへアドバイスする際に、不確実性に基づくアプローチであることを強調します。