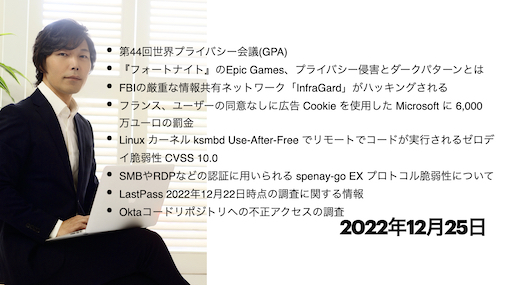

第44回世界プライバシー会議(GPA)

44th Closed Session of the Global Privacy Assembly

「サイバーセキュリティ規制の向上及びサイバー事件被害の理解のための国際協力キャパシティービルディング」に係る決議案

製品及びサービスのデジタル・セキュリティと脆弱性の扱いに関するOECD勧告に準じて、以下のことを促進する。

security by design and by default、セキュリティ・リサーチャーを活用したデジタルセキュリティの脆弱性の特定、報告及び開示、並びにデータ保護法の要件と整合したコンプライアンス戦略

重要インフラの保護を強化するための公共政策が国レベルで展開され始めていることに留意する。各国政府は効果的なインシデントの 予防、対応及び執行のソリューションを設計するために、データ保護法/規制(GDPR)とネットワーク情報システム及びセキュリティ法(NIS2)に密接な関係が必要であることを認識すること。

異なる管轄区域のデータ保護及びプライバシー当局は、サイバーセキュリティに関して異なる責任、能力及び権限を有していることを認識しつつ、サイバーセキュリティが、個人データのセキュリティ、機密性、完全性及び可用性に関するデータ保護及びプライバシー法の要件と密接に関連していることに留意すること。

など

『フォートナイト』のEpic Games、プライバシー侵害とダークパターンとは

Fortnite Video Game Maker Epic Games to Pay More Than Half a Billion Dollars over FTC Allegations of Privacy Violations and Unwanted Charges

米連邦取引委員会は、「フォートナイト」の開発元であるEpic GamesがCOPPAに違反し、ダークパターンと呼ばれる巧妙な手口で数百万人のプレイヤーから意図しない購買をさせたという申し立てに対し、5億2千万ドルを支払うよう救済する合意を成立させました。

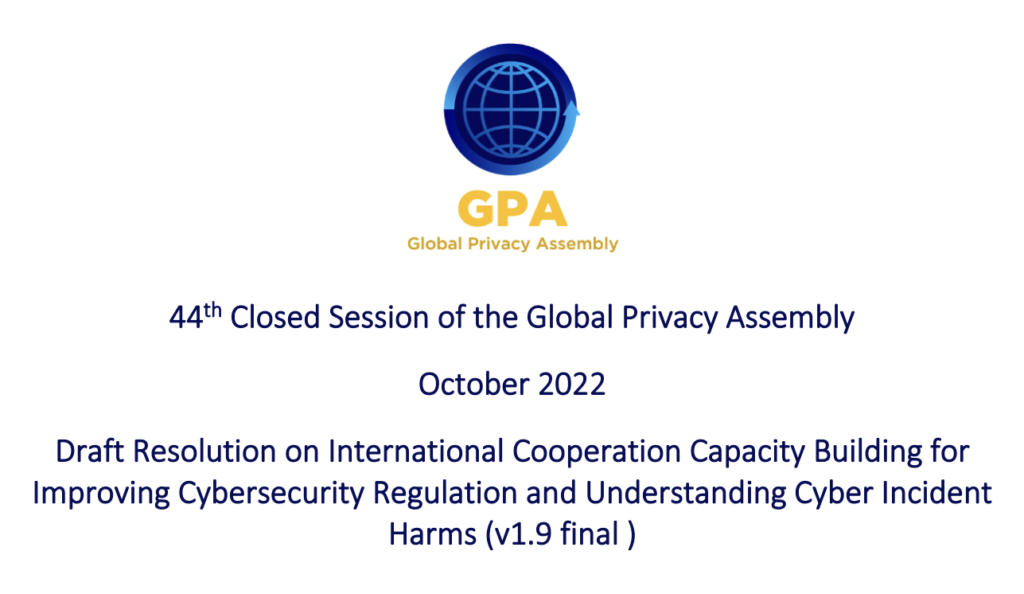

FBIの厳重な情報共有ネットワーク「InfraGard」がハッキングされる

FBI’s Vetted Info Sharing Network ‘InfraGard’ Hacked

https://krebsonsecurity.com/2022/12/fbis-vetted-info-sharing-network-infragard-hacked/

USDoDというハンドル名のハッカーが、FBI の重要インフラ ポータルである infragard.org から盗んだ個人情報を一般公開しました。なお、87,000 人以上のメンバーの連絡先の詳細と個人情報が含まれており、親ロシア派のKillNet グループとの関係が疑われております。

フランス、ユーザーの同意なしに広告 Cookie を使用した Microsoft に 6,000 万ユーロの罰金

Délibération de la formation restreinte n°SAN-2022-023 du 19 décembre 2022 concernant la société MICROSOFT IRELAND OPERATIONS LIMITED

フランス共和国データ保護機関(CNIL)は、Bing 検索エンジンにアクセスするユーザーには、「Cookie を受け入れるのと同じくらい簡単に Cookie を拒否するメカニズム」があるべきだと指摘しました。

罰金に加えて、Microsoft は 3 か月以内に Cookie の使用方法を改善するよう命じられました。遅延した場合は 1 日あたり 60,000 ユーロの追加の違約金が課せられるリスクがあります。

Linux カーネル ksmbd Use-After-Free でリモートでコードが実行されるゼロデイ脆弱性 CVSS 10.0

Linux Kernel ksmbd Use-After-Free Remote Code Execution Vulnerability

https://www.zerodayinitiative.com/advisories/ZDI-22-1690/

2021年8月 Linux 5.15 リリースでmainlineに統合されたカーネル内 CIFS/SMB3 ファイル サーバーである ksmbd にのみ影響します。具体的にはSMB2_TREE_DISCONNECT コマンドの処理に問題(Use-After-Free)が存在します。

Linux は、この脆弱性を修正する更新プログラムを発行しました。

https://cdn.kernel.org/pub/linux/kernel/v5.x/ChangeLog-5.15.61

SMBやRDPなどの認証に用いられる spenay-go EX プロトコル脆弱性について

Critical Remote Code Execution Vulnerability in SPNEGO Extended Negotiation Security Mechanism

Microsoft は、 2022年9月の月例リリースでCVE-2022-37958にパッチを適用しましたが、IBM Security がワーム化する可能性があることを報告、Microsoftは2022年12月の月例で訂正しました。

LastPass 2022年12月22日時点の調査に関する情報

Notice of Recent Security Incident | LastPass

https://blog.lastpass.com/2022/12/notice-of-recent-security-incident/

これまでの調査に基づいて、2022年8月以前に開示したインシデントから得られた情報を利用して、クラウドベースのストレージ環境にアクセスしたことがわかりました。ソースコードと技術情報が開発環境から盗まれ、別の従業員を標的にするために使用され、クラウドベースのストレージ サービス内の一部のストレージ ボリュームにアクセスして復号化するために使用される資格情報とキーを取得しました。

現在までのところ、クラウドストレージのアクセスキーとデュアルストレージコンテナの復号キーを入手すると、バックアップから、会社名、エンドユーザー名、請求先住所、メールアドレス、電話番号、顧客がLastPassサービスにアクセスしているIPアドレスなど、顧客のアカウント情報および関連メタデータを含む情報をコピーしていたと判断しています。

ただし、ウェブサイトのユーザー名やパスワード、セキュアノート、フォームに記入されたデータなど256ビットAES暗号化で保護された機密フィールドが、独自のバイナリ形式で保存されています。データの暗号化および復号化は、ローカルのクライアントでのみ行われLastPassによって保存、管理されることもありません。

なお、LastPassは完全なクレジットカード番号を保存しておらず、暗号化されていないクレジットカードのデータがアクセスされた形跡はありません。

緩和策

総当たり攻撃を使用してマスター パスワードを推測し解読しようとする可能性があります。また、 LastPass に関連付けられたオンライン アカウントに対するフィッシング攻撃、クレデンシャル スタッフィング、ブルート フォース攻撃で標的にすることもあります。

ソーシャル エンジニアリングやフィッシング攻撃から身を守るために、LastPass が電話、メール、またはテキスト メッセージを送信して、リンクをクリックして個人情報を確認することや、マスターパスワードを求めることは決してありません。

LastPass Federated Login Services を実装していない場合、追加のセキュリティ対策として、保存した Web サイトのパスワードを変更してリスクを最小限に抑えることを検討する必要があります。

Cracking encrypted Lastpass vaults

https://markuta.com/cracking-lastpass-vaults/

Naz Markuta 氏によって、総当たり攻撃を使用してマスター パスワードを推測し解読する実験が行われました。

保存した Web サイトのパスワードを変更してリスクを最小限に抑えることをお勧めいたします。

Oktaコードリポジトリへの不正アクセスの調査

事象

2022年12月初旬、GitHubはOktaコードリポジトリへの不正アクセスの調査の結果、Oktaコードリポジトリがコピーされたと結論付けました。

Oktaによればサービスの安全性に関して、ソースコードの機密性に依存しておらず、Oktaのサービスや顧客データに対する不正アクセスもない模様です。