金融機関とはいえ、システム開発ともなると扱うデータやアクセス権限なども開発する上で許容する必要があります。一方で高い信頼性とセキュリティが求められる金融情報システムを構築する際の、安全対策の共通の指針となるFISC安全対策基準の要求水準を満たすことが必要です。運用基準には115項目に渡り、管理体制の確立、入退管理、運用管理、システム開発・変更、各種設備管理、教育・訓練、要員管理、外部委託管理、デビットカード、オープン系ネットワークを利用した金融サービス、クラウドサービスの利用などが定められております。

金融情報システムとFISC安全対策基準について

https://www.fsa.go.jp/singi/singi_kinyu/kessai_sg/siryou/20141208/03.pdf

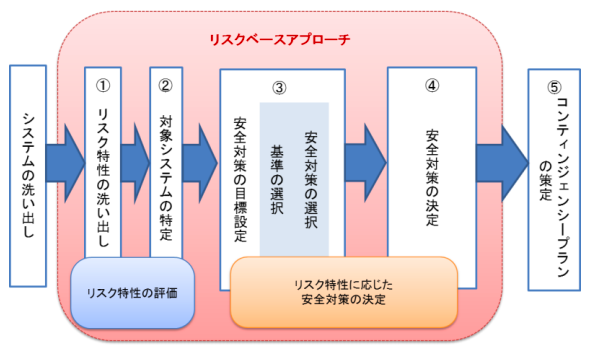

金融機関等の情報システムの安全対策における基本原則 ○情報システムに対する安全対策は、以下の考え方に基づき、適切な意思決定が行われ、運営されるべきである。 ○情報システムに対する安全対策の達成目標は、個々の情報システムのリスク特性に応じて、適切な内容で決定されるべきである。 ○情報システムに対する安全対策への経営資源配分は、リスク顕在化後の事後対策と比較衡量したうえで、情報システムに係る予算内における新規開発等との調整のみならず、経営資源全体も視野に入れ、顧客の利便性向上や企業価値の最大化を目指して、決定されるべきである。 ○ただし、重大な外部性を有する情報システム及び機微性を有する情報システムにおいては、その社会的・公共的な観点から、このシステムの外部性や保有する情報の機微性を考慮に入れた安全対策の達成目標が設定されなければならない。

安全対策決定のプロセス

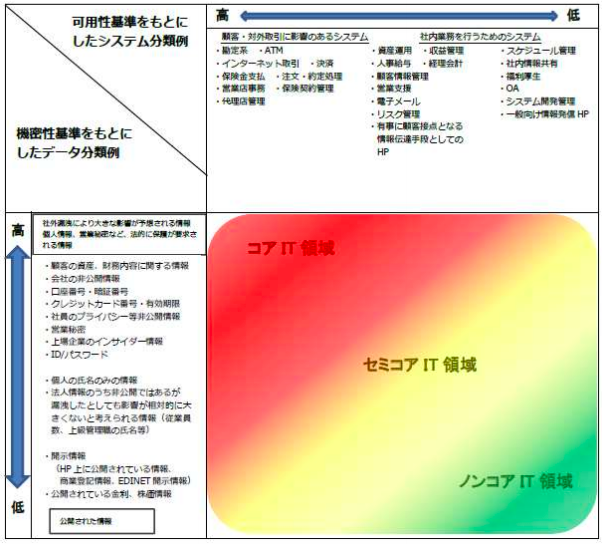

なお、具体例としてはAWSが公開している資料があります。リスクベースアプローチによる経営判断により、具体的なリスク管理策の検討として、対象システム・業務によって、リスク評価の方法を変えることが提示されており、「行内/社内業務システム, 開発環境」などは「ノンコアIT領域」としています。

金融機関向け AWS セキュリティ・FISC 安全対策基準への対応

https://d0.awsstatic.com/webinars/jp/pdf/solution-casestudy/20160831-AWS_BlackBelt-Financial-security-FISC-public.pdf

重要度から見たシステム/データ分類例

一方でクラウドサービスを利用する場合においては、安全対策を決定する役割がクラウド事業者に帰属するため、金融機関等とクラウド事業者との責任分界点を理解したうえで、利用するクラウドサービスのリスクの特性に応じた適切な統制が行えるかどうかを確認することが必要です。

AWS FISC安全対策基準・解説書に関するAWSの情報https://aws.amazon.com/jp/compliance/fisc/

「AWS FISC安全対策基準対応リファレンス」参考文書

金融機関がAmazon Web Services(以下「AWS」)を活用して構築したシステムが、公益財団法人 金融情報システムセンター(以下「FISC」)の「金融機関等コンピュータシステムの安全対策基準・解説書」(以下「FISC安全対策基準」)第9版令和2年3月版に準拠しているかを判断するための参考情報です。https://www.nttdata.com/jp/ja/services/cloud/aws-security-reference-for-fisc/

FISC安全対策基準(第9版改訂)に対応した金融機関向けクラウドサービスセキュリティリファレンス

マイクロソフトのクラウドサービスである Microsoft Azure、Office 365、Dynamics 365 に関して、FISC 安全対策基準(第9版改訂)の各項目に対する対応状況を調査した、セキュリティリファレンスです。

https://www.jbs.co.jp/solution/list/fiscref

「ニフクラ」におけるFISC安全対策基準への対応状況について

金融情報システムセンター(FISC)による「金融機関等コンピュータシステムの安全対策基準・解説書」(以下「FISC 安全対策基準」に沿って、ニフクラとお客様との責任分界を示し、ニフクラのセキュリティに関する取り組みを紹介しています。

https://pfs.nifcloud.com/pdf/fisc.pdf

Microsoft A compliance checklist for financial institutions in Japan

https://servicetrust.microsoft.com/ViewPage/TrustDocuments?command=Download&downloadType=Document&downloadId=28806679-bc52-4b5d-9a0b-6ab904073eba&docTab=6d000410-c9e9-11e7-9a91-892aae8839ad_Compliance_Guides