Prioritizing a Zero Trust Journey Using CIS Controls v8

Center for Internet Security

By: Kathleen M. Moriarty, CIS Chief Technology Officer

ゼロトラストは、攻撃者の滞留時間(攻撃者がネットワーク上に検出されないままでいる時間)を短縮することでセキュリティを向上させます。最初に多くの人が直面する課題は、どこから手をつければよいか理解することです。

特定のベンダーのゼロトラストに準拠した製品を見ると、ゼロトラストは、IDおよびアクセス管理、マイクロセグメンテーション、またはその他のテクノロジ固有のソリューションであると考えられます。しかし、ゼロトラストは進化しており今日はゼロトラストアーキテクチャに関するNIST 800-207があります。

ゼロトラストおよびゼロトラストアーキテクチャの運用上の定義は次のとおりです。

ゼロトラスト(ZT)は、侵害されたと見なされるネットワークに情報システムおよびサービスで最小特権のアクセスの不確実性を最小限に抑えるように設計された概念とアイデアのコレクションを提供します。ゼロトラストアーキテクチャ(ZTA)は、ゼロトラストの概念を利用し、コンポーネントの関係、ワークフローの計画、およびアクセスポリシーを含む企業のサイバーセキュリティ プランです。したがって企業のネットワークインフラストラクチャ(物理および仮想)の運用ポリシーに適用されます。

ゼロトラストアーキテクチャは、包括的であるだけでなく、きめ細かいものでもあります。ネットワーク制御を使用してアプリケーション間の分離を提供する10年前のゼロトラスト定義から、アプリケーション内のコンポーネントレベルで行われる分離モデルに移行しました。さらに、ゼロトラストのポリシーは詳細なレベルにまで適用されます。

ゼロトラスト:セキュリティを正しい方向へ

まず2点あります。今持っているもので管理できない場合、ゼロトラストをサポートするにはどうすればよいか?そして第2に、どうすればゼロトラストの旅を始めることができるか?

ゼロトラストは私たちに転換点を与えます。セキュリティ制御と管理をエンドポイントに配置する新しいアーキテクチャモデルに移行します。暗号化を広範囲に使用しているため、セキュリティ管理の拡張が必要です。ゼロトラストに従事するベンダーは、自社の製品とモジュールが期待に応えることが検証可能であるという保証を提供します。これはまだ実現してませんが、ゼロトラスト セキュリティはこのような方向へ向かっています。

予期しない動作の検出

これは組織にセキュリティーのリソースを減らすスケーラブルなモデルを提供します。 ベンダーによって組み込まれたセキュリティは、予期しない動作をより簡単に検出できるアローリストアプローチに移行できます。 言い換えればアローリストアプローチからの攻撃を防止および検出できます。

この移行は、2021年5月に発行された最近のサイバーセキュリティ大統領令によってサポートされています。この移行を行う際に管理を拡張する方法(Transforming Information Security: Optimizing Five Concurrent Trends to Reduce Resource Drain これはエンドツーエンドの暗号化、傍受できない暗号化、トランスポートプロトコルスタックの進化、ゼロトラストネットワーク、分散コンピューティングの5つの傾向を組み合わせて分析することで、情報セキュリティを改善するだけでなく、情報セキュリティを持続可能にするために必要なリソースの削減につながります。)には、ベンダーとユーザーが製品を選択する際の考慮事項となるはずです。それは素晴らしいことですが、まだ先のことです。今日の組織は何ができるでしょうか?

ゼロトラストの旅でCIS Controls v8を使用してイニシアチブに優先順位を付ける

Center for Internet Security(CIS)は最近、CIS Controlsの更新バージョン(バージョン8)を公開しました。この新しいバージョンは、以前の推奨事項を改良しました。専門家のコンセンサスに基づいて一部のコントロールとセーフガードの優先順位を調整し、現在の脅威によって検証されて、リスクの軽減に最も大きな影響を与えました。

18のコントロールのそれぞれの中に、一連のセーフガードがあります。セーフガードは、そのコントロールに関連する脅威に対処するためのよりきめ細かい推奨事項で構成されています。各セーフガードは、3つの実装グループ(IG)のいずれかに分類され、18のCISコントロールにまたがる優先順位の高い推奨事項を提供します。Controls v8は、ゼロトラストアーキテクチャをサポートすると同時に、組み込みのセキュリティ、広範な暗号化、許可リスト機能、および2021年5月に発行されたCybersecurity Executive Orderで特に呼び出されたサプライチェーンセキュリティリスクの削減に関する推奨事項に準拠しています。

ゼロトラストの旅の素晴らしい出発点

ゼロトラストの旅の出発点を探している場合は、CIS Controls v8を使用して旅の優先順位を付け、現在の脅威に基づくリスク削減に最大の影響を与えることを検討してください。旅を達成可能なステップに分割することにより、組織は実行されたステップが意味のある方法で優先されることを保証しながら、旅を進めることができます。

Controls and Safeguardsの優先順位付けを検証するCIS Community Defense Modelプロセスでは、IG1がからの上位5つの攻撃に対処していることがわかりました。優先順位付けは、多数の違反レポートからの脅威の複雑な評価に基づいています。これには、マルチステート情報共有および分析センター(MS-ISAC)データが含まれます。

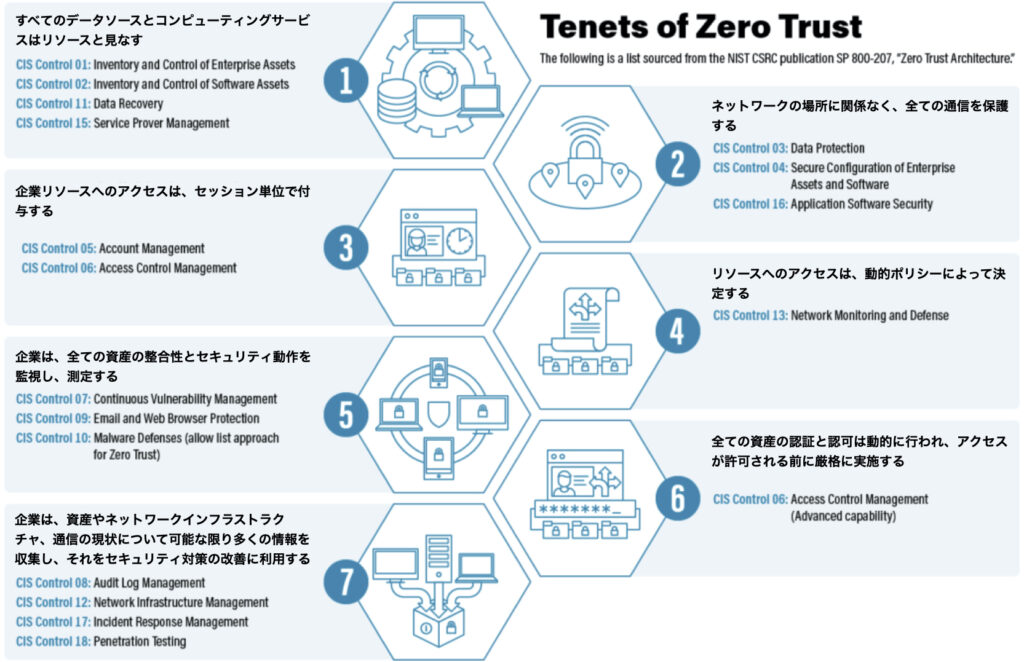

NIST SP800-207とCIS Controls v8のマッピング

以下に含まれるチャートは、CIS Controls v8がNISTSP800-207ゼロトラストに沿ったマッピングを示しています。