ゼロトラストアプローチに向けて、Azure Active Directory(AD)の新機能がリリースされたようです。アイデンティティは組織のゼロトラストアプローチの中心となり、ユーザーとアプリケーションを脅威から保護するために、Azure Active Directory(AD)の条件付きアクセスにますます依存しています。

ここで Microsoft は条件付きアクセスとAzureの新しいAzureAD機能の強力なバンドルを発表しました。

New Azure AD Capabilities for Conditional Access and Azure VMs at RSA 2021

techcommunity.microsoft.com

<概要>

管理者は、組織内のアクセスをさらに細かく制御し、Azureにデプロイされた仮想マシン(VM)の条件付きアクセスポリシーとAzureAD認証の数を増やすことができます。これらの新機能により、GPSの場所に基づいて、特権アクセスワークステーションや特定の国や地域からのリソースへのアクセスを制限するなど、まったく新しい一連のシナリオが可能になります。また、ポリシーを検索、並べ替え、フィルタリングしたり、ポリシーへの最近の変更を監視したりする機能を使用できます。しかもAzureVMにAzureADログインを使用して、それらが危険にさらされたり、許可されていない方法で使用されたりしないように保護できるようになりました。

パブリックプレビュー

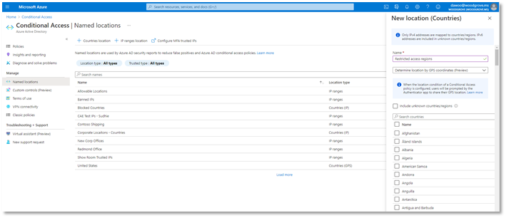

GPSに基づく名前付きの場所:ユーザーのGPSの場所に基づいて、特定の国または地域からの機密リソースへのアクセスを制限して、厳格なデータコンプライアンス要件を満たすことができるようになりました。

デバイス条件のフィルター:強力なルールマッチングを使用して特定のデバイス属性に基づいて詳細なポリシーを適用し、基準を満たすデバイスからのアクセスを要求します。

ポリシーの変更による監査ログの強化:監査ログのプロパティの変更など、条件付きアクセスポリシーの変更を理解しやすくしました。

AzureのLinuxVMへのAzureADログイン: SSH証明書ベースの認証を使用したAzure ADログインを使用して、RBAC、条件付きアクセス、特権ID管理、およびAzureポリシーを使用した保護を追加してAzureのLinuxVMにSSHで接続できるようになりました。

一般提供

大規模な名前付きロケーション: IPv6アドレスのサポート、許可される範囲の数の増加、および不正な形式のアドレスの追加チェックにより、IPベースの名前付きロケーションの作成と管理が簡単になりました。

ポリシーの検索、並べ替え、およびフィルタリング:テナント内のポリシーの数が増えるにつれて、個々のポリシーの検索と管理が容易になりました。ポリシー名で検索し、作成/変更された日付と状態でポリシーを並べ替えてフィルタリングします。

AzureのWindowsVMのAzureADログイン: RBAC、条件付きアクセス、特権ID管理、およびAzureポリシーを使用した保護を追加して、AzureのWindows10およびWindowsServer 2019VMへのRDPへのAzureADログインを使用できるようになりました。