ハッキングの文脈では最近、どっちもあるかなと思います。

IPアドレスから住所を特定できない理由

これは、純粋にIPアドレスと住所が紐づいていないからという理由です。

例えばWhoisで検索すると、IPアドレスからドメインの登録情報から住所も取得できますが、昔と比べWhois情報公開代行サービスもあるため、必ずしも本人の住所を取得できなくなってきました。

TorによるTCP/IPにおける接続経路の匿名化。つまり「オニオンルーティング」と呼ばれる多重化接続により、通信を複数のノードを経由させることにより、匿名性を実現させる技術など。なお、これらの技術は危殆化するため注意が必要です。

The Tor Project | Privacy & Freedom Online

IPアドレスから住所を特定できる理由

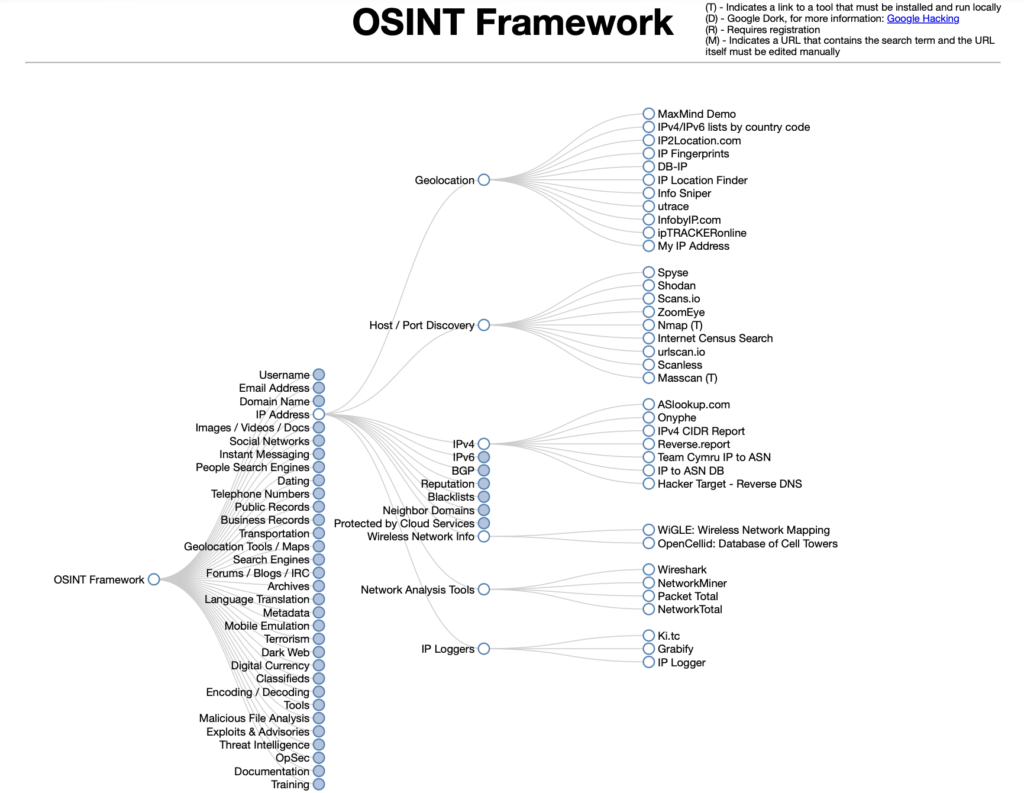

国家機関などが使っていた、複合的な情報から特定するOSINTというテクニックが割と一般的になってきました。

OSINT: これらのツールを責任を持って倫理的に活用し、誰かの情報を入手する

OSINTフレームワーク

OSINTツール

Technisette:OSINT Tools

Technisette.comへようこそ!

ここでは、オープンソースインテリジェンス(OSINT)の調査に役立つ、収集したチュートリアル、ツール、データベース、アドオン、検索エンジンなどを見つけることができます。

www.technisette.com

Social-Media-OSINT

従来のソーシャルメディアとメッセンジャーアプリの区別は、かつてほど明確ではなくなっています。「ソーシャルメディアとは、仮想コミュニティやネットワークを通じて、情報やアイデア、関心事、その他の表現形式を共有し作成する双方向技術である」という定義が、もはや完全には当てはまらないかもしれません。このサイトでは、ソーシャルメディアと見なされないプラットフォームもいくつか紹介しています。また、便利なツール、テクニック、ノウハウへのリンクも掲載、Telegramに関しては独自のリポジトリを用意しています。

SHODAN – URL and WebSITE Scanner – Maltego Transform hub

IoT機器を検索するShodanもポピュラーなツールですね。

Shodan is the world’s first search engine for Internet-connected devices.

www.shodan.io

身近なところで、スマートフォンからも住所に紐付く情報が抜かれています。

それでも使う?HuaweiとGoogleの個人情報収集の内容がすごい

Wi-Fiのアクセスポイントから個人情報を取り出すことも可能です。

最近では、サイトの取得中に行われたIPアドレス情報とHTTP接続の分析をエンドユーザーに提供する URL and website scanner 、 スレッドインテリジェンスやネットワークフットプリントのデータからソーシャルメディア、暗号フォレンジックまで統合した Maltego Transform Hub なども使われるようになってきました。

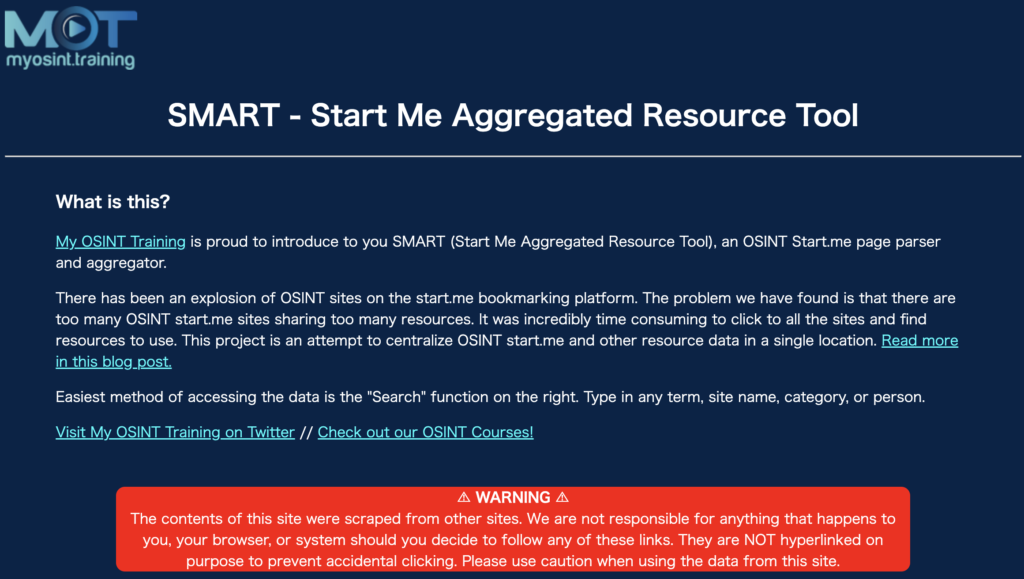

SMART:OSINT Tools

OSINT Analyst の ジョーダンは、OSINTとSOCMINTの手法を用いて、組織に対する脅威を常に警戒しているチームを率いています。このエピソードでは、彼と彼のチームが使用するツールや、この分野に入るための型破りなルートについて紹介します。

A Guide to Open-Source Intelligence (OSINT)

ジョーダンがお勧めのOSINTツールは、Google dorks そして、OSINT Start.meを集約したMicah HoffmanのSMART – Start Me Aggregated Resource Toolです。 世界で活躍する OSINT Analyst が用いているOSINTツールを少し知ることができます。

そしてこちらに、SMARTの使い方と注意事項が掲載されております。

ソーシャルエンジニアリング

更にソーシャルエンジニアリングと呼ばれる、人間の心理的な隙や、行動のミスにつけ込んで個人が持つ秘密情報を入手する方法を駆使すれば、社内の人間を操り必要な情報を得る事も可能です。

Twitterへの大規模ハッキングは、もっと問題が深刻化していた可能性もある

OSINT事例

RIXED Labsより、EX22の特徴や開発者、Lockbitとの関連性などを分析した「Dissecting Exfiltrator-22」のOSINTレポートがリリースされました。

なお、CYFIRMA によると EXFILTRATOR-22 別名 Ex22 は、検出されることなく企業ネットワーク内にランサムウェアを拡散するように設計されたツールです。このツールを購入すると幅広い機能が付属しており様々なことが行えます。

Releasing our latest paper ‘Dissecting Exfiltrator-22’. Our analysis delves deep into all available functionalities of the Ex-22 agent and includes OSINT on the developer & upcoming features of Ex-22.

— RIXED (@RixedLabs) March 13, 2023

Download the paper here: https://t.co/bCqPUbLly1 pic.twitter.com/iDmek1Scg3

RIXED Labsの OSINT Analystは、エージェントバイナリの「C:◆UsersRaymond Moluno◆Documents◆Worm.exe」パスからヒントを得て、Lockbit の開発者、Twitter アカウント、所在地、イーサリアムとBitcoin アドレスなど芋づる式に把握しました。

結論

色んな手口があるため、今やIPアドレスからOSINTやソーシャルエンジニアリングで芋づる式に情報収集できてしまう気がします。

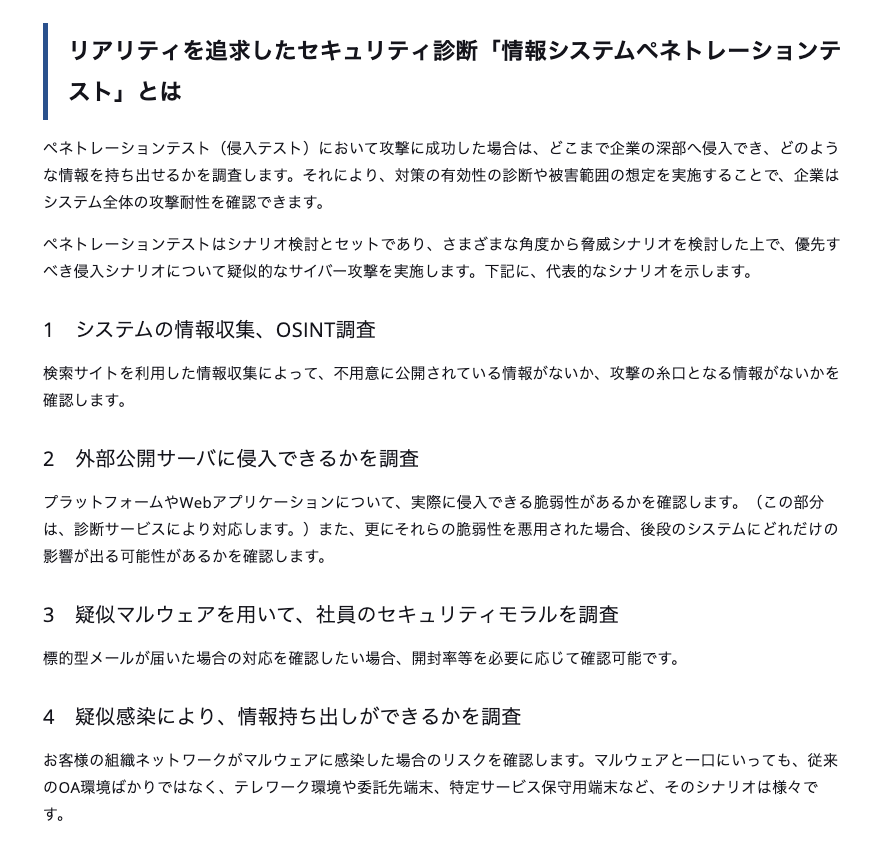

余談ですが、公開情報とは意図せず公開されているものや脆弱性に起因するものも含まれます。想定外のわずかな隙であっても社内ネットワークや機密情報が閲覧できます。このような状況から、OSINTを用いたペネトレーションテストといったサービスがあります。