東京電力福島第一原子力発電所の「処理水」の海洋放出を巡り、偽情報が拡散してます。重要インフラ事業者はアノニマスに対して、更なる警戒が必要です。

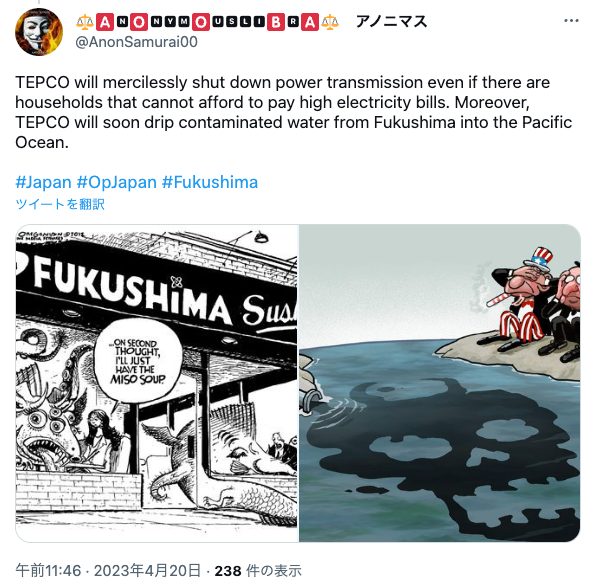

なお、アノニマスが 「処理水」について言及することが、2023年1月13日頃から度々観測されています。

2023年8月23日 アノニマス イタリアは、 東京電力福島第一原子力発電所の「処理水」の海洋放出について、 日本政府に抗議のメッセージを送りました。

アノニマス イタリアは、 東京電力福島第一原子力発電所の「処理水」の海洋放出について、 日本政府に抗議のメッセージを送りました。

— 二本松哲也 ♢ qualias.eth (@t_nihonmatsu) August 23, 2023

早ければ24日放出開始へ関係閣僚会議で決定しました。重要インフラ事業者はアノニマスに対して、更なる警戒が必要です。 pic.twitter.com/GYVLVDkUW8

このようなサイバー脅威について、NTTセキュリティはサイバーセキュリティレポートを発行しました。

臨時のサイバーセキュリティレポートを発行しました。

— NTTセキュリティ (@NTTSH_JP) July 25, 2023

「福島原発処理水の海洋放出に関するサイバー脅威について」https://t.co/fpEX7ylziL#CSR #CyberSecurityReport #CyberSecurity

アノニマスがこの記事をポストしています。

”NTTセキュリティは、日本政府が2021年に東京電力ホールディングス株式会社の福島第一原子力発電所からの処理水を放出することを正式に決定したことを受けて、アノニマスが「標的リスト」を公開したことを明らかにした。”

NTT Security revealed that Anonymous has released a “target list” after the Japanese government formally decided in 2021 to release treated water from Tokyo Electric Power Company Holdings Inc.’s Fukushima Daiichi nuclear power plant.

#OpFukushima: The famous collective Anonymous has launched cyberattacks against Japan nuclear websites over Fukushima water plan.

ハクティビスト

政治的な意思表示や政治目的の実現のためにハッキングを手段として利用する行為もしくはそのような行動主義的傾向のある活動家をハクティビスト(hacktivist)と呼ばれます。

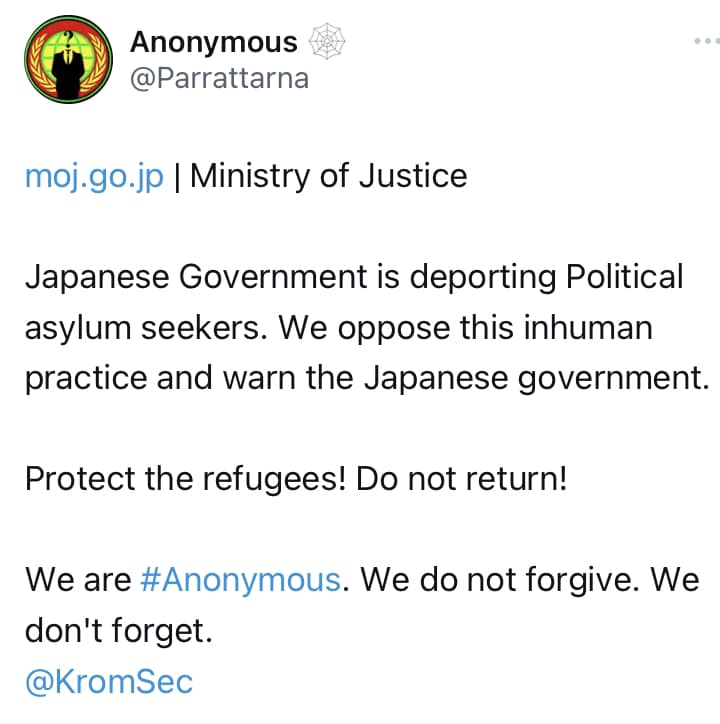

例えば、2023年 01月 24日「日本政府は、横河ブリッジとMECの事業関係を通じて、資金面でミャンマー国軍の人権侵害に事実上加担した」と報道されておりアノニマスが問題視、日本を標的にしている可能性がありました。

更に、ウィシュマさんの妹から「外国人の人権無視」との発言が報道され、アノニマスが法務省など複数のホームページにサイバー攻撃を行いました。

【法務省 複数のHPに「アノニマス」のサイバー攻撃か】

— NHKニュース (@nhk_news) May 9, 2023

一時的にアクセスできなくなったのは法務省の代表のホームページのほか検察庁や出入国在留管理庁、公安調査庁などのホームページ

法務省は現在はホームページは閲覧可能な状態だとしていますhttps://t.co/F6isCMPMSD#nhk_video pic.twitter.com/PUYg6LAbdT

名古屋港運協会 NUTS システム障害

ロックビットによるサイバー攻撃

名古屋港港運協会によると、2023年7月4日(火)午前6時30分ごろから名古屋港内全てのコンテナターミナル内で運用している名古屋港統一ターミナルシステム(NUTS※)に障害が発生しました。

システムを管理する名古屋港運協会によりますと、システムにつながるプリンターからは、ハッカー集団「ロックビット」の名前が記された通告文が印刷され、身代金要求型のコンピューターウイルス「ランサムウエア」に感染したことが記されていて、システムのデータが暗号化されたということです。

NHK 名古屋港のシステム障害 積み降ろし作業再開は午後以降に

名古屋港のシステム障害 「ロックビット」によるサイバー攻撃 #nhk_news https://t.co/Ei2hJo3v2l

— NHKニュース (@nhk_news) July 5, 2023

参考までに、lockbit2.0は暗号化したMSSQLが復元できるバグがあり、復旧することが可能です。

警察庁のサイバー警察局、サイバー特別捜査隊が暗号化されたデータからマルウェアを解析し、暗号化の復元を行うシステムを開発しました。

現在はlockbit3.0(Lockbit Black)へ移行しており、バグが解消され復旧が難しくなっております。幸いにも不正アクセスによってランサムウェアの被害に遭われたNITTANはlockbit2.0でした。

警察、各システム会社及びサイバーセキュリティ専門会社の協力で2022年10月14日に作業を開始して2022年10月31日に復旧した模様です。

身代金額の記載がない脅迫文

LockBitは、現在LockBit3.0に移行しバグバウンティを開始、リークサイトを備えており、優秀な人材を集めサービス化されたランサムウェアRaaSとして拡大しております。

例えば、カリフォルニア州 財務省 は身代金を支払わなかったため、LockBitは2022/12/24 カリフォルニア州 財務省 から盗んだデータをリークサイトに公開しました。

#Lockbit #ransomware group published the data allegedly stolen during the #ransomware attack against the State of California's 🇺🇸 Department of Finance (@HDatFinance)… https://t.co/UgQNVAAgNU pic.twitter.com/1670p5djmi

— BetterCyber (@_bettercyber_) December 26, 2022

つまり、名古屋港運協会 NUTS システム障害の場合、LockBitのサイバー攻撃によるものとしては、リークサイトから身代金の要求も確認できないため不自然だと感じます。

名古屋港運協会 NUTS システム障害の経緯報告

名古屋港運協会から2023年7月26日に、NUTS システム障害の経緯報告が公開されました。

障害発生から復旧までの経緯 :

【7 月 4 日(火)】

06:30 頃 NUTS システムの作動が停止したことを確認する。

07:15 頃 状況確認後、システム保守会社及びシステム開発会社へ復旧作業を依頼する。

07:30 頃 システム専用のプリンターからランサムウェアの脅迫文書が印刷される。

08:15 頃 サーバーが再起動できないことが判明する。

09:00 頃 愛知県警察本部サイバー攻撃対策隊(以下「愛知県警」という。)に通報。状況確認後、ランサムウェアに感染した可能性があるとの見解が示される。

14:00 頃 物理サーバー基盤及び全仮想サーバーが暗号化されていることが判明する。

18:00 頃 ランサムウェアに感染の可能性が高まったことから、愛知県警と今後の対応について協議を行った。

【7 月 5 日(水)】

07:00 頃 システム復旧の進捗より、ターミナル作業再開目標を 7 月 6 日 08:30 とした。

12:00 頃 名古屋港運協会よりプレス発表内容) ランサムウェアへの感染であることが判明した。

7 月 5 日 18:00 を目処にシステム復旧を図る 7 月 6 日 08:30 からの作業再開を目指す

21:00 頃 バックアップデータからウイルスが検知され、ウイルス駆除を開始することとなり、システム復旧が翌日になることが確実となった。

【7 月 6 日(木)】

07:15 頃 バックアップデータの復元が完了。しかし、システムのネットワーク上に障害が発生する。

14:15 頃 ネットワーク障害が解消し、バックアップデータとヤード在庫の整合性を確認。

準備が整ったターミナルより順次作業を再開することとした。

<各ターミナル再開情報>

15:00 飛島ふ頭南側コンテナターミナル (TCB) 作業再開

16:30 鍋田ふ頭コンテナターミナル (NUCT) バンプール作業再開

17:00 NUTS WEB 稼働再開

17:20 鍋田ふ頭コンテナターミナル (NUCT) CY 作業再開

18:15 NCB、飛島ふ頭北、飛島ふ頭南コンテナターミナル作業再開

現段階で判明している状況 :

本件についてリモート接続機器の脆弱性が確認されており、そこから不正なアクセスを受けたと考えられます。なお、詳細については現在調査中です。

NUTS システム障害の経緯報告

また、データセンター内にある NUTS の全サーバーが暗号化されたことを確認しております。

7月4日段階で、FortiOS および FortiProxy – sslvpn 事前認証におけるヒープ バッファ オーバーフロー すでに悪用が確認されており、Shodanによると、日本で公開されたFortiGateのSSL VPNは4,953件あり注意喚起をしていた時期と合致します。

CVE-2023-27997 重大度:Critical CVSS9.8

— 二本松哲也 ♢ qualias.eth (@t_nihonmatsu) July 4, 2023

・FortiOS および FortiProxy – sslvpn 事前認証におけるヒープ バッファ オーバーフロー すでに悪用が確認されております。

参考までにShodanによると、日本で公開されたFortiGateのSSL VPNは4,953件ありました。#OSINThttps://t.co/nu4lxP1ZNd https://t.co/HNpOB86t8s pic.twitter.com/Aj163D8vkK

脅迫文への対応 :

脅迫文に身代金額の記載はなく、攻撃者への連絡も行っておりません。

NUTS システム障害の経緯報告

現在、LockBit3.0に移行しており、LockBitの犯行にしては身代金額の記載が無い脅迫文に違和感があります。

なお現在はlockbit3.0(Lockbit Black)へ移行しており、バグが解消され復旧が難しくなっております。#lockbit https://t.co/NQiMDVlrRk

— 二本松哲也 ♢ qualias.eth (@t_nihonmatsu) December 29, 2022

情報流出について :

システム保守会社の協力のもと、侵入経路や情報漏洩の可能性を含め調査を行ったところ、現時点において外部への情報漏洩の形跡は確認されておりません。

NUTS システム障害の経緯報告

引き続き、情報流出の可能性について調査を継続し、企業情報及び個人情報漏洩の事実が確認された場合は、速やかにお知らせいたします。

どうやらリークサイトに盗んだデータを公開することもしておらず、結果としてデータを暗号化しただけの模様です。

これらのことから、ハクティビストが何らかの目的を持ち日本の重要なインフラ拠点を攻撃するために、LockBitを用いた可能性も浮かび上がってきます。

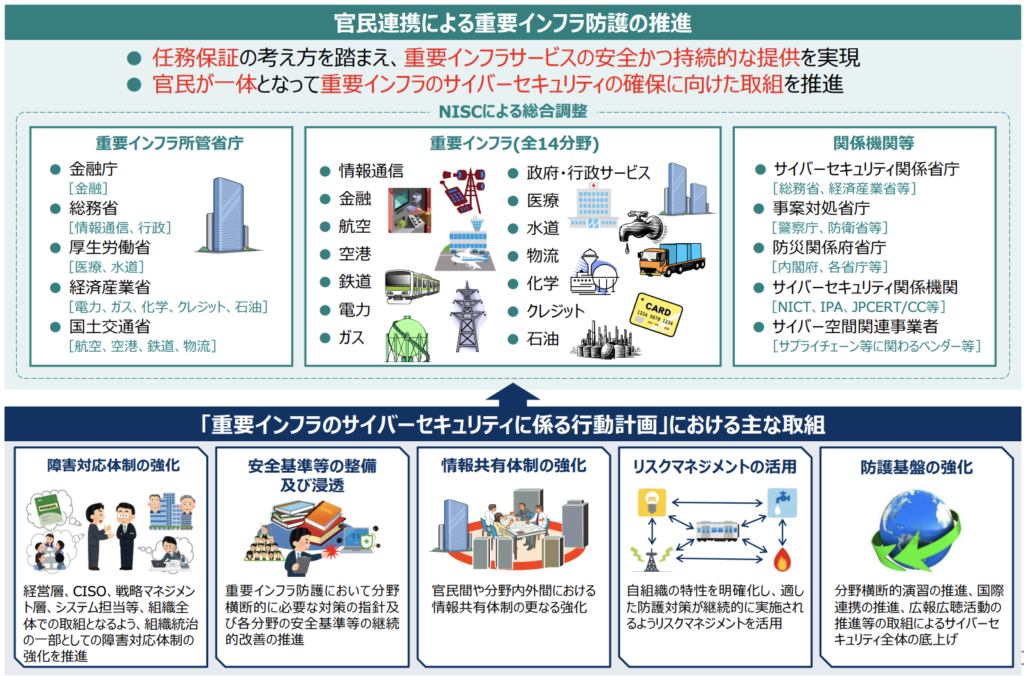

今後、港湾の電子化推進委員会(座長 村井 純 慶應義塾大学 教授)が進めてきたサイバーポートも、3分野一体での運用体制が確立されサイバーセキュリティ対策が注目されると思います。

高市早苗経済安全保障相は2023年7月14日の記者会見で、名古屋港統一ターミナルシステム(NUTS)の障害を受けて、経済安全保障推進法の基幹インフラの対象事業に追加するかも含め国交相やNISCにて検討していく模様です。

グローバルな動向について

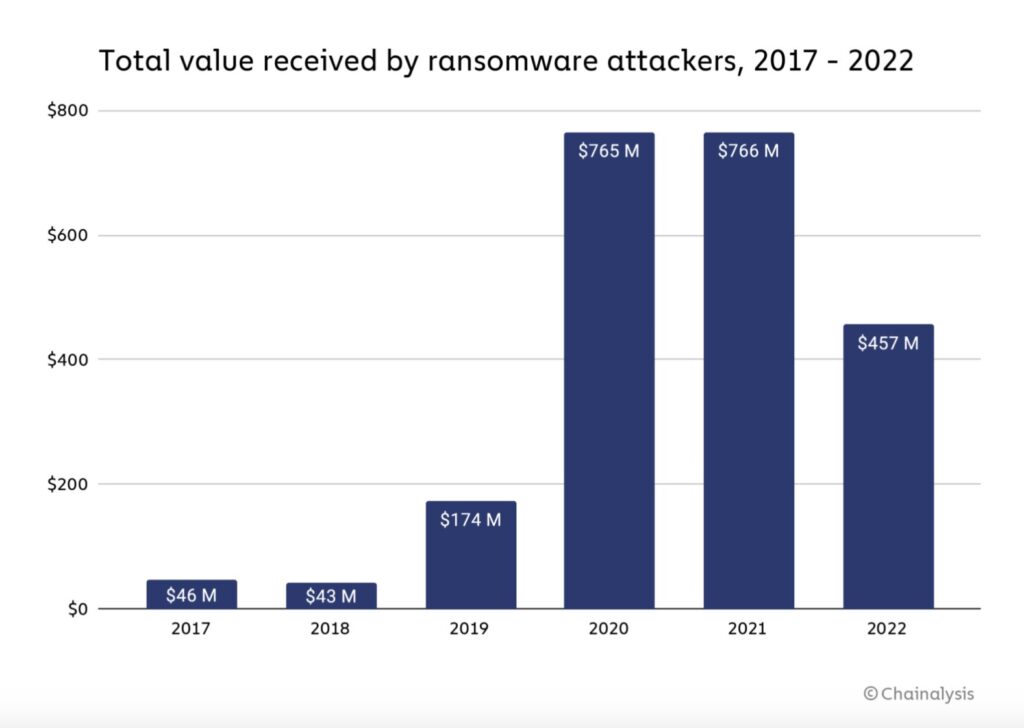

ランサムウェア対策は困難です。一方でグローバルでは2019年以降、被害者支払率は76%から41%に低下、2021年9月の身代金支払い時の制裁違反の可能性に関するOFAC勧告を準拠したこと、サイバー保険は身代金の支払いに充てることを禁止しており、今後、更に金払いの良い国が狙われることが懸念されます。

[ITmedia エンタープライズ]暗号化されたサイバー攻撃、日本は613%と激増 推奨される対策は? https://t.co/YQwYdXr0Bl

— ITmedia (@itmedia) February 10, 2023

このところ日本はランサムウェア被害が急増しておりますが、この構図が変わらない限り、被害が増加し続けるものと思われます。くれぐれもご注意下さい。