2021年1月27日に EUROPOL(欧州刑事警察機構)によってEmotetのボットネットのテイクダウンに成功し、人類はEmotetの脅威に打ち勝ったと思われました。しかし、残された余白に新たなマルウェアが活動をはじめました。その名は「IcedID」欧州を中心に猛威を奮いはじめています。それでは行ってみましょう!

IcedIDとは

メモリのみのペイロードとブラウザのフックを利用して銀行の資格情報やその他のPII(個人識別可能情報)を盗む、洗練されたバンキング型トロイの木馬です。IcedIDは通常、マルウェアを介して拡散しますが、独自のTrickbotモジュールも持ち合わせており、またEmotetによってロードされていたことも確認されていました。さらに、Certificate pinning (セキュアな接続を特定の証明書に制限)、分析ツールが存在しないことを確認するために多段階のチェックを備えたIcedIDは、分析を複雑で困難なものにする手ごわい脅威です。

最近のIcedID攻撃は連絡フォームを悪用して、正当な電子メールを介して悪意のあるリンクを配信します。悪意のあるリンクはIcedIDペイロードであり、攻撃者が遠隔操作するために必要なCobaltStrikeのインプラントをダウンロードします。

- 攻撃者は、防御を回避するためにWebサイトの連絡フォームなどの正当なインフラストラクチャを悪用しており、この攻撃の回避を困難にしています。さらに、攻撃者は正当なURLを使用します。例えばターゲットのGoogle資格情報を使用してサインインしたGoogleのURLなどです。

- 電子メールは、偵察やデータの漏えいに使用できるIcedIDマルウェア配信に使用されており、ランサムウェアなどの追加のマルウェアペイロードにつながる可能性があります。

- この脅威は、攻撃者が常にネットワークに侵入経路を探していることを示しており、インターネットに公開されているサービスを標的にすることがよくあります。組織は、そのような脅威に対する保護する必要があります。

コンタクトフォームがIcedIDのペイロードになる攻撃チェーン

Microsoft 365Defender脅威インテリジェンスチーム

www.microsoft.com

実行段階と永続化段階での一次および二次攻撃チェーンに注目です。プライマリ攻撃チェーンは、sites.google.comリンクから悪意のある.zipファイルをダウンロードしてからIcedIDペイロードに至るまでの攻撃フローに従います。一方、二次攻撃チェーンは、一次攻撃チェーンのsites.google.comページがすでに削除されている場合のバックアップ攻撃フローのようです。

二次攻撃チェーンでは、悪意のある.ZIPファイルをダウンロードするGoogleユーザーコンテンツページに誤ってアクセスしているときに、ユーザーは.topドメインにリダイレクトされます。さらに分析すると、フォームにはIcedIDマルウェアをダウンロードする悪意のあるsites.google.comリンクが含まれていることがわかります。

IcedIDを実行すると、C&Cサーバーに接続して、銀行の資格情報やその他の情報を取得して盗み出すという主要な機能を実行するモジュールをダウンロードします。スケジュールタスクを介して永続性を実現します。また、Cobalt Strikeやその他のツールなどのインプラントをダウンロードします。これにより、リモートの攻撃者は、追加の資格情報の収集、ラテラルムーブメント、セカンダリペイロードの配信など、侵入されたシステムで悪意のある攻撃を実行できます。

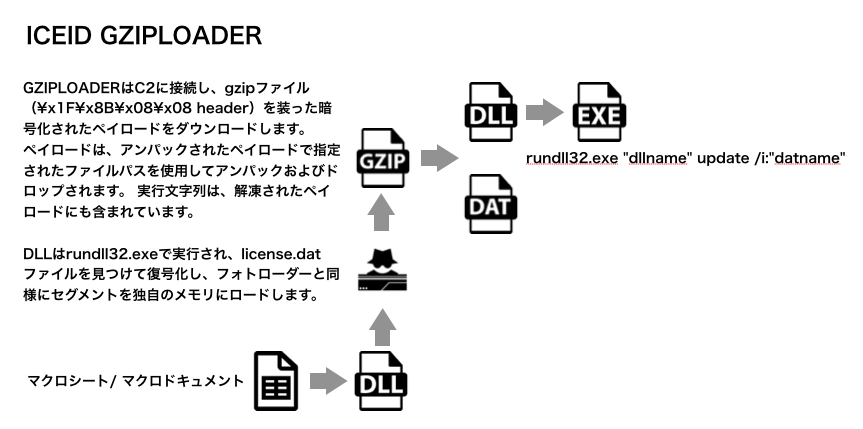

XLM用のAMSIインスツルメンテーション

これは、COVID-19やその他のヘルスケアをテーマにした電子メールに添付されたZIPファイル内のスプレッドシートに悪意のあるExcel 4.0(XLM)マクロを介してIcedIDを配信します。 AMSIは悪意のあるXLMマクロをヒューリスティックなアノーマリおよびビヘイビア分析で検出します。

Office365脅威調査チーム

Microsoft365セキュリティ

Microsoft 365 Defender Research Team

www.microsoft.com

XLM言語を使用すると、ユーザーは、ネイティブランタイム関数や外部Win32APIを呼び出すプログラムを作成できます。どちらの場合も、これらの関数への呼び出しをディスパッチするインターフェースはインターセプトされ、内部ロガーに送信されます。ロガーコンポーネントは、インターセプトされた関数をテキスト形式で循環バッファー内に格納します。runtime function EXEC または Win32 API ShellExecuteなど、特定の危険な関数が呼び出された場合、XLMはマクロの実行を停止し、AMSIを呼び出して、その時点までにログに記録された関数を含む循環バッファーの同期スキャンを要求します。このような危険な機能を”trigger functions”と呼びます。アンチウイルスがマクロをマルウェアとして識別した場合、マクロの実行は中止され、Excelは安全に終了し、攻撃をブロックし、悪意のあるマクロが損害を与えるのを防ぎます。それ以外の場合はユーザーの作業を継続できます。

XLM関数呼び出しのインターセプトは実行時にも発生するので注意が重要です。つまり、ロガーコンポーネントは、マルウェアによる難読化に関係なく、URL、ファイル名、およびその他の重要なIOCを含む可能性のあるすべての関数と関連パラメーターを常に記録します。

対策

XLMマクロのランタイム検査がMicrosoftExcelで利用できるようになり、デバイスにAMSIプロバイダーとして登録されているMicrosoft Defender Antivirusなどのウイルス対策ソリューションで使用できるようになりました。この機能は、Officeとの既存のAMSI統合への追加として含まれています。

デフォルト構成では、次のシナリオを除いて、XLMマクロは実行時にAMSIを介してスキャンされます。

AMSIによるセキュリティ向上

AMSIは、マクロやその他のスクリプトの実行時の動作を詳細かつ動的に可視化し、難読化、ジャンク制御フローステートメント、およびその他の多くのトリックの背後に悪意を隠す脅威を明らかにします。Windows 10に組み込まれているウイルス対策ソリューションであるMicrosoft Defender Antivirusは、AMSIを活用して、一般的なマルウェアから高度な攻撃まで、さまざまな脅威を発見しています。AMSIはオープンインターフェイスであるため、他のウイルス対策ソリューションでも同じ可視性を活用して、脅威に対する保護を強化できます。