サイバー戦争(cyberwarfare)とは、インターネット及びコンピュータ上で行われる戦争行為のことである。かつてはSF小説における架空の出来事だった。

しかし、ウクライナ問題によって悪意のあるハッカーや、国家よって組織されたサイバー軍および情報機関により、敵対する国家、企業、集団、個人等を攻撃することが現実のものとなった。

Zloader

Notorious cybercrime gang’s botnet disrupted

2022/04/13 | Amy Hogan-Burney – General Manager, Digital Crimes Unit

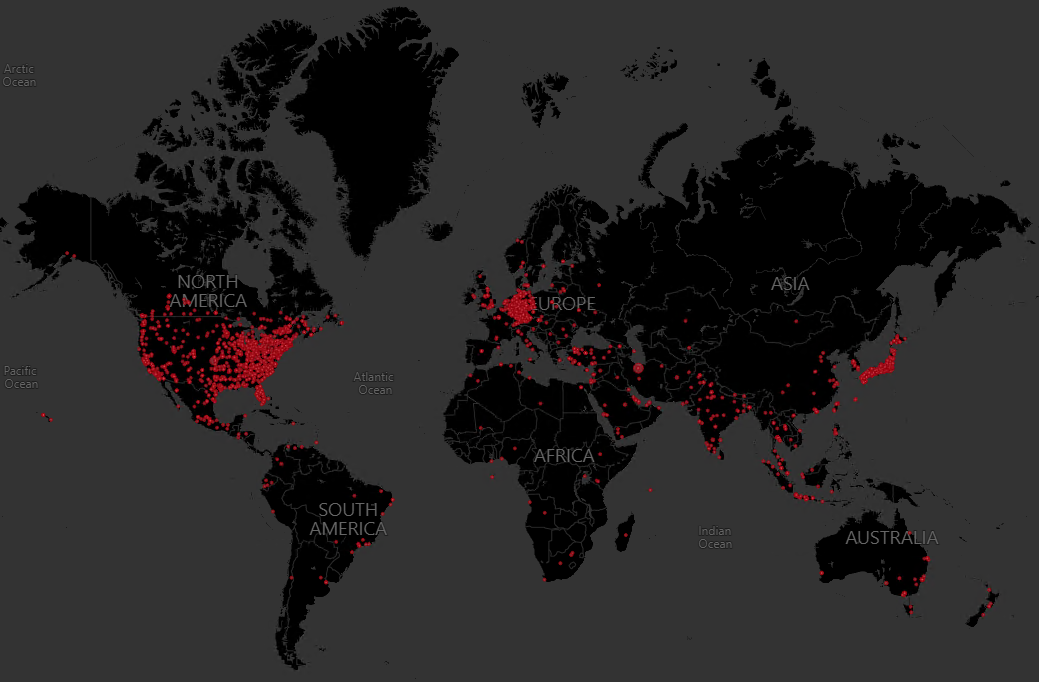

マイクロソフトのデジタル犯罪対策ユニット(DCU)によると、ランサムウェアを配布するZLoaderボットネットで使用されているコンポーネントを作成した犯人の1人が、クリミア半島のSimferopol市に住むDenis Malikovであることが判明しました。更にZLoaderボットネットを破壊するために法的および技術的措置を講じたことを発表します。

ジョージア州北部地区連邦地方裁判所から、ZLoaderがボットネットの拡大、制御、通信に使用していた65のドメインを管理することを許可する裁判所命令を取得しました。これらのドメインは、マイクロソフトのシンクホールに送られ、ボットネットは使用不可能になりました。Zloaderには、マルウェア内にドメイン生成アルゴリズム(DGA)が組み込まれており、ボットネットのフォールバックまたはバックアップ通信チャネルとして、追加のドメインを生成します。今回の裁判所命令により、ハードコードされたドメインに加え、現在登録されている319のDGAドメインを制御することが可能になりました。また、今後DGAドメインが登録されるのを阻止するための作業も行っています。

DCUは、ESET、Black Lotus Labs(Lumenの脅威情報部門)、Palo Alto Networks Unit 42と連携して、この訴訟の調査活動を主導し、さらにパートナーである金融サービス情報共有・分析センター(FS-ISAC)および医療情報共有・分析センター(H-ISAC)、Microsoft Threat Intelligence CenterおよびMicrosoft Defenderチームから法的根拠となるデータや知見を提供されました。また、欧州のDCUの現場をサポートしているavast社の追加的な貢献も評価しています。

我々はこの事件を法執行機関に照会すると共に、この活動を注意深く追跡しており、今後もパートナーとこれらのサイバー犯罪者の行動を監視していくつもりです。また、インターネットサービスプロバイダ(ISP)と連携し、被害者の特定と救済を行います。Zloaderやその他のボットネットに対処するため、これまでと同様、法的・技術的な追加措置を講じる用意があります。

Sandworm

2022/04/12 | CERT-UA

INDUSTROYER2 と CADDYWIPER (CERT-UA#4435) を組み合わせたSandworm (UAC-0082)

ウクライナの政府コンピュータ緊急対応チームCERT-UAは、ウクライナのエネルギー施設への標的型攻撃に関連する情報セキュリティインシデントに対応するための緊急措置を講じています。

攻撃シナリオには、攻撃対象のインフラストラクチャの停止が含まれていました。

- 高電圧変電所-INDUSTROYER2を使用します。さらに、実行ファイルには、それぞれの変電所に対して静的に指定された一意のパラメーターセットが含まれていました(ファイルのコンパイル日:2022.03.23)

- Windowsオペレーティングシステムを実行しているコンピューター(クライアントコンピューター、サーバーおよびワークステーション)

– CADDYWIPERを使用し、復号化と起動にはARGUEPATCHローダーとTAILJUMPシルクコードが使用されます。 - Linuxオペレーティングシステムを実行しているサーバー

-ORCSHRED、SOLOSHRED、AWFULSHREDを使用します。 - アクティブなネットワーク機器

CADDYWIPERの自動配布と起動は、グループポリシーメカニズム(GPO)を通じて実装されます。POWERGAP PowerShellスクリプトを使用して、ドメインコントローラーからコンポーネントをダウンロードし、コンピューター上にスケジュールされたタスクを作成するグループポリシーを追加しました。

ローカルエリアネットワークのセグメント間をラテラルムーブメントする機能は、SSHトンネルチェーンを作成することによって提供されます。IMPACKETはコマンドのリモート実行に使用されます。

被害者の組織は2度の攻撃を受けたことが分かっています。最初の攻撃は2022年2月までに行われました。変電所の切断と企業のインフラストラクチャの停止は、2022年4月8日金曜日の夜に予定されていましたが、これらの攻撃は未然に防ぎました。

他のウクライナの組織における同様の脅威の兆候を特定するために、マルウェアサンプル、セキュリティ侵害インジケーター(IoC)、Yaraルールなど、TLP:AMBERアクセスレベルの運用情報を、国際パートナーとウクライナのエネルギー企業へ提供しました。

MicrosoftとESETに協力を感謝します。

Strontium

Disrupting cyberattacks targeting Ukraine

2022/04/07 | Tom Burt – Corporate Vice President, Customer Security & Trust

通称Strontiumと呼ばれるロシア連邦軍参謀本部情報総局 GRUとつながりのあるアクター

4月6日水曜日、MicrosoftはStrontiumが所有する7つのインターネットドメイン制御を裁判所命令により許可を得ました。このプロセスを通じて15回アクションを起こし、100以上のドメインを押収。

Strontiumはこのインフラを利用して、報道機関を含むウクライナの機関を標的にしていました。更に米国やEUの外交政策に関わる政府機関やシンクタンクも標的にしていました。私たちは、Strontiumがターゲットのシステムへの長期的なアクセスを確立し、物理的な侵略のための戦術的なサポートを提供し、機密情報を流出させようとしていたと考えています。私たちは、検知した活動とその対応について、ウクライナ政府に通知しました。

しかしStrontiumの攻撃は、私たちがウクライナで見てきた活動のほんの一部に過ぎません。

ウクライナの政府組織にサイバー戦争の猛攻撃から身を守るため、24時間体制で活動を開始しており重要インフラに対する攻勢を確認しております。

今後数週間のうちに、ウクライナにおけるサイバー戦争について、より包括的な情報を提供する予定です。