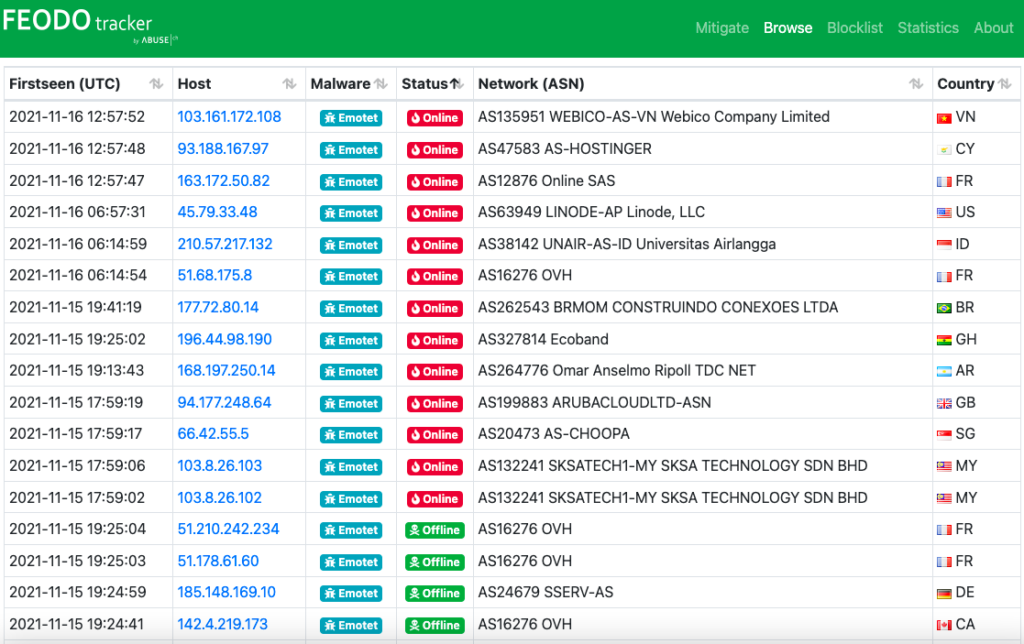

マルウェア追跡非営利組織Abuse.chは、新しいEmotetボットネットで使用されるC&Cサーバーのリストをリリースし、ネットワーク管理者が関連するIPアドレスをブロックすることを提案しています。ネットワーク管理者は、関連するすべてのIPアドレスをブロックして 、デバイスが新しいEmotetボットネットにアクセスされないようにすることをお勧めします。

出典:abuse.ch Feodo Tracker

ご参考までに、フォロワーから情報をいただきました。feodotracker.abuse.chは自動取り込みに適したリストが公開されており(プレーンテキストやjson)Aggressive版csvとRecommendedを併用しているそうです。なお、前者を低プライオリティ、後者を高プライオリティとしています。CSV版にはMalware種別等リッチな情報も書かれており、検知後の判断の助けになるそうです。

NPO団体「abuse.ch」とは 私たちの使命 abuse.chは、スイスのベルン応用科学大学(BFH)にあるサイバーセキュリティ&エンジニアリングICE研究所の研究プロジェクトです。当初は、インターネットのためにサイバー犯罪に立ち向かおうとするスイス人男性の個人的な取り組みがベースになっていました。現在では、インフラ費用や給与の支払いを寄付でまかなっています。 プロジェクトの主な目標は、マルウェアとボットネットに重点を置いたサイバー脅威の特定と追跡です。非営利のプロジェクトであるため、実用的なオープンソースの脅威情報を公開するだけでなく、ITセキュリティ研究者や専門家が関連する脅威情報をコミュニティと共有できるようなプラットフォームの開発・運用も行っています。 現在、abuse.chのデータは、すでに多くの商用およびオープンソースのセキュリティ製品に統合されています。セキュリティソフトウェアやサービスのベンダーは、私たちのデータを利用して、顧客の保護に努めています。また、組織、インターネットサービスプロバイダ(ISP)、法執行機関、政府機関は、自分たちの構成員を標的としたサイバー脅威と戦うために、abuse.chのデータを利用しています。

新たなEMOTETボットネット

2021/11/16 Cryptolaemus1より3周年のツイートが送られてきました。

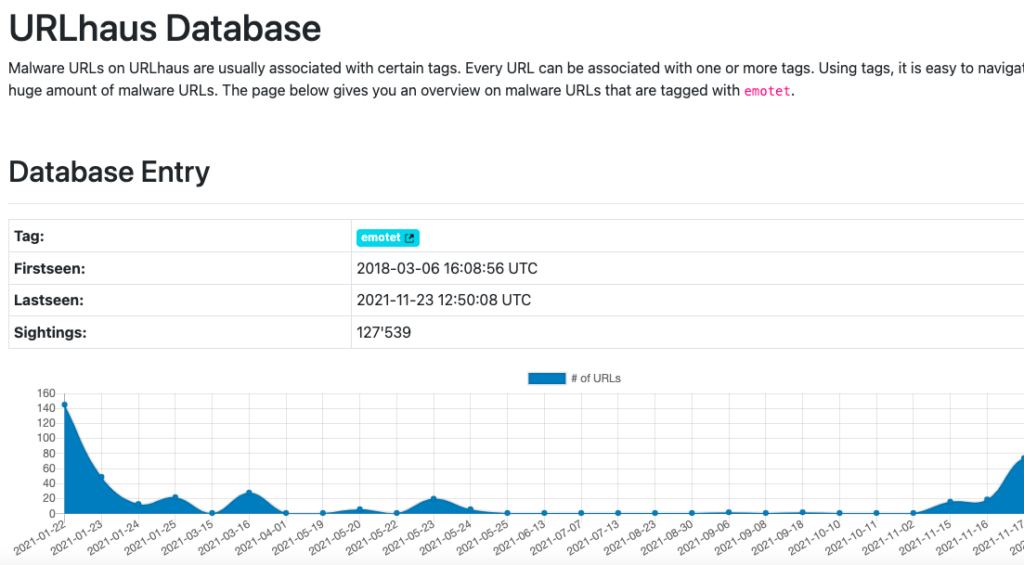

こちらのツイートの意味するIvanがリリースした新型EMOTETのパーティーについてURLHausはこちらとなります。

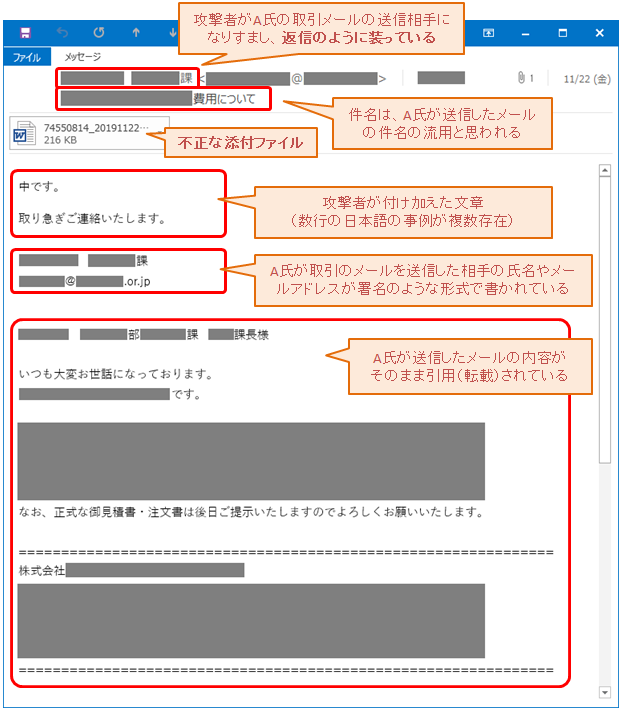

IPA コンピュータウイルス届出

2021/11/16にIPA コンピュータウイルス届出窓口へ届出したところ、翌2021/11/17に Emotet 国内C&Cサーバリストに無事受理頂きました。

なおIPAアナウンス Emotetの攻撃活動再開の兆候が確認されたという情報があります。詳しくは「Emotetの攻撃活動再開について」を参照してください。

出典:独立行政法人情報処理推進機構 セキュリティセンター

jpcertよりEmoCheckのご案内

EmoCheck V2.1.0

JPCERTより、最近アップデートされたEmotetを検知するための、新しい機能を追加したEmoCheck v2.1をリリースしました。最新バージョンをご利用ください。

https://github.com/JPCERTCC/EmoCheck/releases/tag/v2.1.0

EmoCheck V2.1.1

JPCERTより、EmoCheck v2.1を管理者権限で実行した際に、正しくチェックできないバグ(プロンプトが一瞬だけ表示されて、ログファイルが作成されない)が修正されました。EmoCheck v2.1が正しく動作していなかった方は、、最新バージョンをお試しください。

https://github.com/JPCERTCC/EmoCheck/releases/tag/v2.1.1

EmoCheck V2.2

Emotetの2022年4月に更新されたサポートが追加されました。

https://github.com/JPCERTCC/EmoCheck/releases/tag/v2.2.0

EmoCheck V2.3

Emotetの2022年5月に更新されたサポートが追加されました。

https://github.com/JPCERTCC/EmoCheck/releases/tag/v2.3.0

EmoCheck V2.3.1

検出パターンが修正されました。

https://github.com/JPCERTCC/EmoCheck/releases/tag/v2.3.1

Emotetマルスパムデータベース

EMOTET感染を狙ったメールについて Emotetマルスパムデータベースでメールアドレスから検索できるサービスです。

EMOTETの変異

警察庁がEMOTETを解析したところ、情報の窃取対象となるメールソフトの種類が拡大していることが判明しました

EMOTETの誤検知について

Microsoft Defender for Endpointは現在、Emotetマルウェアペイロードをバンドルしている可能性があるとしてファイルに誤検知のタグを付けているため、Officeドキュメントのオープンと一部の実行可能ファイルの起動をブロックしています。

“Microsoft Defender scares admins with Emotet false positives” By Sergiu Gatlan

誤検知の対策方法

Microsoft Defender for Endpoint での誤検出/検出漏れに対処する

Cobalt Strike Beacon ローダー

Emotetに感染した端末がCobalt Strikeをインストールし、リモートドメインに接続しようとしたことが観測された模様です。Cobalt Strikeはより広範なネットワークやドメインを評価し、ランサムウェアなどのさらなる感染に適した端末を探すことが可能です。

🚨🚨WARNING 🚨🚨 We have confirmed that #Emotet is dropping CS Beacons on E5 Bots and we have observed the following as of 10:00EST/15:00UTC. The following beacon was dropped: https://t.co/imJDQTGqxV Note the traffic to lartmana[.]com. This is an active CS Teams Server. 1/x

— Cryptolaemus (@Cryptolaemus1) December 7, 2021

攻撃者は目的達成や検知回避のために機能を追加または削除するカスタムビルドを作成することもできます。たとえばAPT29 は正規のトラフィックに紛れ込ませたり、分析を回避したりするために、カスタムの Cobalt Strike Beacon ローダーを頻繁に使用しています。

Cobalt Strike: 国家を後ろ盾とする APT からサイバー犯罪者までが愛用する攻撃ツール

EMOTET対策方法

EMOTETが巧妙化しており、人による判断が限界に近づいていると感じます。

JPCERTによれば、”添付ファイルの実行や文中のURLクリックかをしない”事が挙げられております。つまり、添付ファイルの共有手段をメール以外に持っておく事が対策の一つとなります。

例えば 企業間でコラボレーションツールを利用するには、Microsoft 365のTeamsや box.com 、NRI クリプト便、 NTTCom Bizストレージ ファイルシェア、wamnet Japan GigaCCなど自社で必要なコンプライアンス認証を取得している事を確認の上、導入を検討することをおすすめ致します。

- Microsoft コンプライアンス

- box セキュリティとコンプライアンス

- クリプト便 ISO/IEC 27017認証、ISO/IEC 27018認証

- Bizストレージファイルシェア ASPICクラウドサービスの安全・信頼性に係る情報開示認定制度

- GigaCC ISMSクラウドセキュリティ認証

参考事例

PPAP代替ソリューション

またメールセキュリティも兼ねたPPAP代替ソリューションの導入もご検討下さい。

- NEC ActSecureクラウドメールセキュリティサービス

メール送信時は従来と同様の操作を行うだけでActSecureがポリシーに従った暗号化を自動で行います。受信時はブラウザでActSecureにアクセスすることにより暗号化されたメールを復号します。 - 日立ソリューションズ 活文 メールゲートウェイ

社外あてのメールの添付ファイルを自動的に分離して、活文サーバーからのWebダウンロードに切り替えます。受信者にはメール本文と添付ファイルのダウンロード用URLが通知され、保護された通信(https)で添付ファイルを安全に受け取ることができるため、情報漏洩を防ぐことが可能です。 - 富士通 FENCEメール誤送信対策サービス

受信者によって暗号化形式を設定し、それぞれの暗号化形式の特徴に合わせた使い分けを行うことで、情報の流出リスクをより抑えることができます。復号パスワードは送信先と取り決めた固定パスワードを設定し、自動適用させることもできます。別途パスワードを知らせる必要がなく、いわゆる「脱PPAP」を実現できます。 - CTC メール連係ファイル転送システム eTransporter

eTransporter のメール連係機能を利用することにより、メールの添付ファイルを自動で分離。これまでと変わらずに、使い慣れたメールにファイル添付して送信できる利便性を保ちつつ、脱PPAP対応と合わせて、大容量ファイルを「簡単」・「安全」に送信するセキュアなファイル転送システムをメールで実現します。

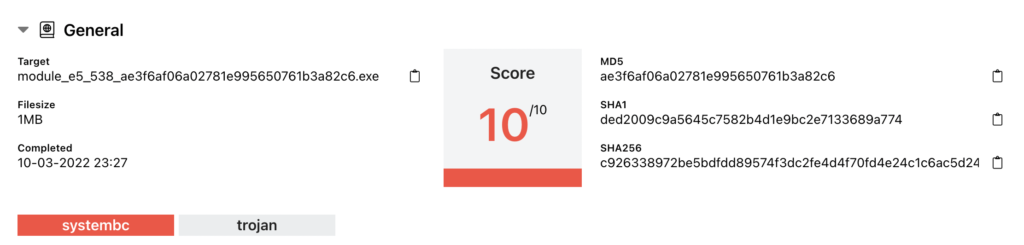

EMOTET E5 Update

2022/3/11

Epoch 5ボットネット上のいくつかのボットが、SystemBCモジュールをドロップしたことが確認されています。これは、Emotet が戻って以来、Cobalt Strike を超えて初めて確認されたドロップです。

なお、SystemBC は、通信を隠蔽するためのネットワークプロキシとして、またリモート管理ツール (RAT) として機能し、Windows コマンドの実行、スクリプト、悪意のある実行ファイル、ダイナミックリンクライブラリ (DLL) の配信・実行が可能です。別のマルウェアにドロップされた SystemBC は、攻撃者に永続的なバックドアを提供します。

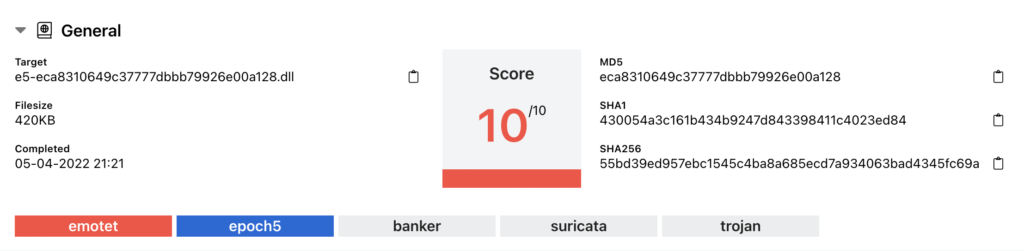

2022/4/6

Emotet C2 の変更およびEmotet dll のアップデートがEpoch5で検出されました。

EMOTET E4 Update

2022/4/19

2022/04/18 14:00 UTC – Epoch 4 の Emotet は全てのローダーとステアモジュール、proclistモジュールが32bitから64bitに切り替わりました。これによりE4でローダーの検出数が60%以上減少しました。ご注意下さい。

2022/4/23

2022/4/22 19:39 UTC – Epoch 4 の Emotet はzip形式のWindows shorcut(.LNK)を送信しました。 LNKは私のラボやオンラインサンドボックスでは機能しませんでした。しかし、ショートカットには、.vbsファイルにコピーしたスクリプトが含まれています。これは正常に実行されました。

なお、この新しい Emotet について、zip内のLNKファイルの最後にVBSを追加することで検出をバイパスしようとしています。 LNKを起動すると文字列が検出され残りの部分がVBSファイルにコピーされます。

対策としては、findstrでランダムな名前のVBSを探し、cmd.exeを呼び出し、次にwscript.exeを呼び出す実行イベントを監視する必要があります。

また.lnkファイルのメール添付禁止と、.vbsの実行をブロックすることも必要です。

2022/4/26

2022/4/26 08:16 JST – Epoch 4 の Emotet はVBSに代わりPowershell.exeを直接呼び出してます。LNKはnullが埋め込まれOut-Nullにパイプされ実行中の処理が非表示になります。次にB64文字列をrandomnamed.PS1に変換し、PowerShellの-executionpolicyバイパスを使用して%tmp%から実行します。その後スクリプトを削除します。

これを軽減する方法は、PowerShellをランダムなLNKから呼び出すことを許可しないこと、およびLNKが実行ポリシーをバイパスされて実行することを防いで下さい。 なおLNKのnullを含むパディングも有効な検出方法です。

2023/1/17

2023/1/17 06:?? JST – 1月17日6時ごろ、Epoch 4 の更新があった模様です。

1月17日6時ごろ、Emotet Epoch4の本体DLLの更新がありました。

— abel (@abel1ma) January 16, 2023

C2通信先の加除が発生しています。アクセス禁止の再点検を。https://t.co/MRbBJrFmQK

2023/3/8

🚨Emotet Awakens🚨 3/7 21:00からE4がスパム送信を始め、500MB を超える非常に大きな Red Dawn テンプレートが入ってきています。現在ペイロード URL と7つのマクロウイルスなどスパム配信が確認されております。

Another Sample: https://t.co/tBU6vm2Z84

— Cryptolaemus (@Cryptolaemus1) March 7, 2023

Payload URLs:

s://midcoastsupplies.com.au/configNQS/Es2oE4GEH7fbZ/?140151

p://mtp.evotek.vn/wp-content/L/?140152

p://www.189dom.com/xue80/C0aJr5tfI5Pvi8m/?140152

s://esentai-gourmet.kz/404/EDt0f/?140152 2/3

EMOTET back in Distro Mode

Emotet 拡散開始 – 11/2 17:00からE4がスパム送信を始め、18:30からE5が再びスパム送信を開始しました。直接添付されたXLSファイルや、zipやパスワードで保護されたXLSに注意を。

🚨Emotet back in Distro Mode🚨 – As of 0800 UTC E4 began spamming and as of 0930 UTC E5 began spamming again. Looks like Ivan is in need of some cash again so he went back to work. Be on the lookout for direct attached XLS files and zipped and password protected XLS. 1/x

— Cryptolaemus (@Cryptolaemus1) November 2, 2022

ニュース

2021年11月19日 株式会社ラック【注意喚起】マルウェアEmotetが10カ月ぶりに活動再開、日本も攻撃対象に

2021年11月22日 ITmedia NEWS 活動再開 日本も標的に LACが注意喚起

2022年2月4日 IPA Emotetに関する相談が増加中!

2022年2月15日更新 JPCERTマルウェアEmotetの感染再拡大に関する注意喚起

2022年3月3日更新 JPCERTマルウェアEmotetの感染再拡大に関する注意喚起

2922年3月8日更新 JPCERTマルウェアEmotetの感染再拡大に関する注意喚起

2022年3月9日更新 IPA 感染被害の大幅拡大/日本語で書かれた新たな攻撃メール

2022年4月26日更新 IPAショートカットファイルを悪用した攻撃(2022年4月26日 追記)