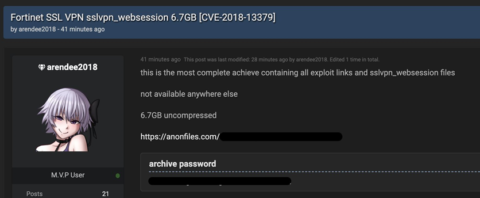

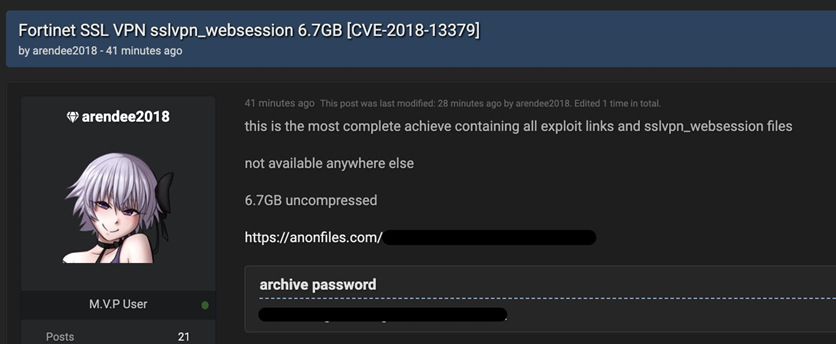

先週、FBIとCybersecurity and Infrastructure Security Agency(CISA)は、高度な持続的攻撃(APT)グループが、フォーティネットのFortiOSにおける既知のセキュリティ脆弱性を悪用し、同社のSSL/VPN製品に影響を与えていると警告しました。ヨーロッパ中の製造業を標的とする新しいランサムウェアはクリング(cring)と呼ばれています。

攻撃者は、複数の政府、商業、テクノロジーサービスネットワークにアクセスするために、これらの脆弱性をスキャンしている可能性があります。これまで、重大な脆弱性を悪用して、分散型サービス拒否(DDoS)攻撃、ランサムウェア攻撃、SQLインジェクション攻撃、スピアフィッシング、Webサイト改ざん、および情報漏えいを引き起こしました。

FBI-CISA Joint Advisory on Exploitation of Fortinet FortiOS Vulnerabilities | CISA

The Federal Bureau of Investigation (FBI) and CISA have released

us-cert.cisa.gov

攻撃者はポート4443、8443、10443でデバイスをスキャンし、パッチが適用されていないフォーティネットのセキュリティ実装を探しています。具体的には、APTはCVE-2018-13379、CVE-2019-5591、CVE-2020-12812を悪用しています。攻撃者は、 今週発表されたKasperskyの研究者によるレポートによると、目標は被害者の企業ネットワークにアクセスしランサムウェアを配信することです。

カスペルスキーによれば、少なくとも1つのケースでは、ランサムウェアの攻撃により、製造機器を制御するために使用されるサーバーが暗号化されたため、製造プロセスが一時的に停止しました。

対策方法

- SSLVPNゲートウェイのソフトウェアを最新バージョンに更新します。

- マルウェア対策ソリューションを最新バージョンに更新します。

- マルウェア対策データベースは常に最新バージョンに更新してください。

- マルウェア対策ソリューションのすべてのモジュールが常に有効になっていることを確認してください。

- Active Directoryポリシーを変更します。ユーザーは運用上で必要最小限のシステムにアクセスできるようにします。

- 拠点間のVPNアクセスを制限し、運用上で必要のないすべてのポートを閉じます。

- バックアップを専用のサーバーに保存するようバックアップシステムを構成します。

- 重要なシステムは、それぞれ3つ以上バックアップします。

- 各サーバーのバックアップを少なくとも1つ、ハードドライブなどの専用のストレージメディアに保存します。

- バックアップの整合性を定期的に確認します。

攻撃の構造

Vulnerability in Fortigate VPN servers is exploited in Cring ransomware attacks | kaspersky

In Q1 2021, threat actors conducted a series of attacks

ics-cert.kaspersky.com

攻撃者はエンタープライズネットワーク上の最初のシステムにアクセスすると、Mimikatzユーティリティを使用して、侵入先のシステムに以前にログインしたWindowsユーザーのアカウント資格情報を盗みます。

このようにして、攻撃者はドメイン管理者アカウントを奪い、Cobalt Strike、AdFind、WMI、PowerShellなどのさまざまなコモディティツールを使用して、ネットワーク上のさまざまなシステムに攻撃を拡散させました。

攻撃者は完全な制御を取得した後、cmdスクリプトをダウンロードしてクリングランサムウェアを起動し、悪意のある実行スクリプトに「Kaspersky」という名前を付けてセキュリティソリューションに偽装します。

このレポートでは、クリングランサムウェアが暗号化を実施し、既存のバックアップファイルを破棄する方法を分析しています。まず、ランサムウェアは、ネットワーク上の2つの主要なプログラムであるVeritasNetBackupとMicrosoftSQLServerのさまざまなサービスを停止します。

また、クリングランサムウェアは、VPN接続の作成に使用されるSstpSvcサービスを停止します。これは、システム管理者による修復作業をブロックすることであると研究者は推測しています。

この段階でCobaltStrikeを介して感染したシステムを制御した攻撃者が、VPNを介して感染したシステムにリモートで接続することを不可能にするために行った可能性が高く、これは、システム管理者がインシデントをタイムリーに対応できないようにするために行われました。

Vyacheslav Kopeytsev | Senior Security Researcher

クリングランサムウェアは、MicrosoftOfficeおよびOracleDatabaseソフトウェアの他のアプリケーションプロセスを終了して暗号化を容易にし、主要なバックアップファイルを削除してファイルの回復を防止することで進行します。

最後のステップで、各ファイルはAES暗号化キーを使用して暗号化され、次にそのキーは悪意のあるプログラムの実行可能ファイルにハードコードされた8,192ビットのRSA公開キーを使用して暗号化されます。

暗号化が完了すると、マルウェアは、暗号化キーと引き換えに 2 bitcoin(現在は約114,000ドルに相当)を要求する攻撃者からの身代金を要求します。