エグゼクティブサマリー

インターネットの使用は、ドメイン名(「nsa.gov」など)をインターネットプロトコルアドレスに変換することに依存しています。これはドメインネームシステム(DNS)の仕事です。これまで、DNSルックアップは、トラフィックを適切な場所に転送するためにネットワークで処理する必要があるため、通常は暗号化されていませんでした。 DNS over Hypertext Transfer Protocol over Transport Layer Security(HTTPS)は、DNS over HTTPS(DoH)とも呼ばれ、HTTPSを使用してDNS要求を暗号化し、クライアントのDNSリゾルバーでプライバシー、整合性、および「ラストマイル」ソース認証を提供します。 DNSトラフィックの盗聴や操作を防ぐのに役立ちます。 DoHはDNS要求のプライバシーと応答の整合性を保護するのに役立ちますが、DoHを使用する企業は、ネットワーク内でDNSの使用を管理するために必要な制御の一部を失います。

選択したDoHリゾルバーのみの使用を許可します。エンタープライズDNS制御は、サイバー脅威アクターが初期アクセス、コマンドと制御、および侵入のために使用する多数の脅威手法を防ぐことができます。

外部リゾルバーでDoHを使用すると、DNSセキュリティ制御を使用しないホームユーザーまたはモバイルユーザーおよびネットワークに適している場合があります。ただし、エンタープライズネットワークの場合、重要なエンタープライズサイバーセキュリティ防御を適切に活用し、ローカルネットワークリソースへのアクセスを容易にし、内部ネットワーク情報を保護するために、指定されたエンタープライズDNSリゾルバーのみを使用することをお勧めします。エンタープライズDNSリゾルバーは、エンタープライズが運営するDNSサーバーまたは外部でホストされるサービスのいずれかです。いずれにせよ、エンタープライズリゾルバーは、ローカルのプライバシーと整合性を保護するためにDoHなどの暗号化されたDNS要求をサポートする必要がありますが、他のすべての暗号化されたDNSリゾルバーは無効にしてブロックする必要があります。ただし、エンタープライズDNSリゾルバーがDoHをサポートしていない場合でも、エンタープライズDNSリゾルバーを使用し、暗号化されたDNS機能がエンタープライズDNSインフラストラクチャに完全に統合されるまで、すべての暗号化されたDNSを無効にしてブロックする必要があります。

このガイダンスでは、DoH設計の背後にある目的と、DNSセキュリティ制御にメリットを追加するが妨げないようにエンタープライズネットワークを適切に構成することの重要性について説明します。次の推奨事項は、エンタープライズネットワークの所有者と管理者がDNSのプライバシーとガバナンスのバランスを取るのに役立ちます。

DoHとは何ですか?

ドメインネームシステム(DNS)over Hypertext Transfer Protocol over Transport Layer Security(HTTPS)は、DNS over HTTPS(DoH)と呼ばれることが多く、DNS要求を暗号化して、DNSトランザクションのプライバシー、整合性、および「ラストマイル」ソース認証を提供します。クライアントのDNSリゾルバー。 DNSトラフィックの盗聴や操作を防ぐのに役立ちます。

DoHはDNS要求のプライバシーと応答の整合性を保護するのに役立ちますが、DoHを使用する企業は、指定されたDoHリゾルバーのみの使用を許可しない限り、ネットワーク内のDNS使用を管理するために必要なコントロールの一部を失います。これらの重要な保護DNS制御は、悪意のあるドメインへのフィッシングリンク、動的な名前解決を使用した接続、DNSトラフィックに隠されたコマンドなど、初期アクセス、コマンドと制御、および侵入に使用される多数の脅威手法を防ぐことができます。エンタープライズDoHリゾルバーは、エンタープライズ運営のDNSサーバー、または保護DNSプロバイダーの外部リゾルバーのいずれかです。ただし、エンタープライズDNSリゾルバーがDoHをサポートしていない場合では、暗号化されたDNS機能がエンタープライズDNSインフラストラクチャに完全に統合されるまで、すべての暗号化されたDNSを無効にしてブロックする必要があります。

DNSとDoHはどのように機能しますか?

DNSは、ドメイン名を対応するインターネットプロトコル(IP)アドレスに変換し、Webユーザーがより簡単にWebサイトにアクセスできるようにします。 従来のエンタープライズDNSアーキテクチャでは、クライアントがDNSクエリを送信すると、最初にエンタープライズ再帰DNSリゾルバーに移動します。多くの場合、動的ホスト構成プロトコル(DHCP)を介して割り当てられます。 エンタープライズDNSリゾルバーは、応答されたクエリをキャッシュから返すか、エンタープライズゲートウェイを介して外部の信頼できるDNSサーバーにクエリを転送します。 DNS応答は、エンタープライズゲートウェイを経由して、エンタープライズDNSリゾルバーに戻り、最後にクライアントに戻ります。 この交換中に、エンタープライズDNSリゾルバーとエンタープライズゲートウェイの両方がプレーンテキストのクエリと応答を確認し、分析のためにログに記録するか、悪意があると思われる場合やエンタープライズポリシーに違反している場合はブロックします。

- ユーザーは、悪意のあることを知らないWebサイトにアクセスしたいと考えており、Webブラウザーにドメイン名を入力します。

- ドメイン名の要求は、ポート53でプレーンテキストパケットを使用してエンタープライズDNSリゾルバーに送信されます。DNS監視ポリシーに違反するクエリは、アラートを生成したり、ブロックされたりする場合があります。

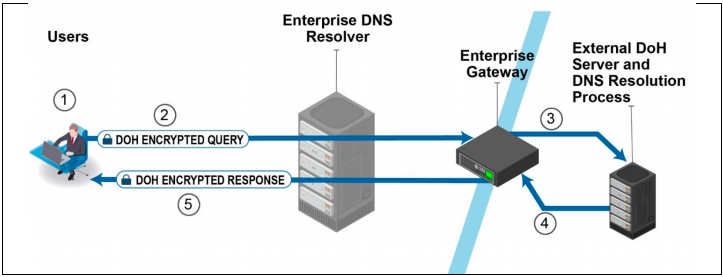

クエリするDNSリゾルバーは、オペレーティングシステム(OS)で構成することも、Webブラウザーなどの特定のアプリケーションで構成することもできます。 クライアントでDoHが有効になっていて、エンタープライズによって指定されていないDoHリゾルバーを使用するように構成されている場合、DoHトラフィックは、エンタープライズDNSリゾルバーを完全にバイパスして、ポート443を介してHTTPS暗号化トラフィックとしてエンタープライズゲートウェイに直接送信されます。 次に、要求はクライアントが選択したDoHリゾルバーに送られ、応答を返すか、権限のあるサーバーに渡して要求を解決します。 応答されたクエリは、DoHリゾルバーからエンタープライズゲートウェイを介してポート443を介してクライアントに戻ります。クライアントとDoHリゾルバー間のトランザクションは暗号化されているため、通常、プレーンテキストの要求と応答をエンタープライズゲートウェイで分析することはできません。

DoHリゾルバーがクエリに応答できない場合、またはアクセスできない場合は、従来のDNSを使用して元のクエリを再送信できます。

- ユーザーが許可されていないWebサイトにアクセスしたいと考えており、Webブラウザーにドメインを入力します。

- DoH要求は暗号化され、ポート443を介してエンタープライズゲートウェイを介して送信されます。エンタープライズDNSリゾルバーはバイパスされるため、ブロッキングおよび監視機能を回避します。

- エンタープライズゲートウェイは、他のHTTPS要求を外部サーバーに転送するのと同じように、暗号化された要求を外部DoHリゾルバーに転送します。 通常、エンタープライズゲートウェイでのロギングと可視性は不可能です。

- 外部DoHリゾルバーはDNS解決を実行し、サイトのIPアドレスでクエリに応答します。

- エンタープライズゲートウェイは、暗号化されたDoH応答をユーザーのWebブラウザーに転送し、ユーザーのWebブラウザーは、応答のIPアドレスからWebページを要求します。

DoHに加えて、DNSリゾルバーとのDNS通信を暗号化する他のプロトコルがあります。 DNS over Transport Layer Security(DoT)は、DNSトランザクションを暗号化する別の実装です。 DoTは、ポート443でHTTPSを使用する代わりに、ポート853でトランスポート層セキュリティ(TLS)を使用するため、DoHよりも検出が簡単です。 Oblivious DoH(ODoH)は、追加のプライバシー保護のためにDoH要求にプロキシ層を追加する別のプロトコルです。 DoHに適用される問題と緩和策の大部分は、DoTとODoHにも適用されますが、このガイダンスではカバーされていません。

DoHを使用する利点は何ですか?

DoHは、クライアントとDNSリゾルバー間のDNSトラフィックを、サイバー脅威アクターによる情報への不正アクセスから保護します。 トラフィックは暗号化され、Webサイトへの他のHTTPSトラフィックと混ざり合うため、サイバー脅威アクターがDNS要求または応答を含むパケットを判別し、要求されたドメインとIPアドレスを確認することは困難です。 DNSリゾルバーからの応答も認証され、不正な変更から保護されます。 対照的に、従来のDNSトランザクションは、DNS専用のポートでプレーンテキストで発生するため、サイバー脅威アクターは従来のDNSトラフィックを簡単に読み取って変更できます。

DoHの使用に関する問題は何ですか?

DoHは、暗号化されたDNSトランザクションの利点を提供しますが、誤ったセキュリティ感覚、DNSの監視と保護のバイパス、内部ネットワーク構成と情報の懸念、アップストリームDNSトラフィックの悪用などの問題を企業にもたらす可能性もあります。場合によっては、個々のクライアントアプリケーションが外部リゾルバーを使用してDoHを有効にし、これらの問題の一部を自動的に引き起こす可能性があります。

誤った安心感

DoHは万能薬ではありません。 DoHは、サイバー脅威アクターからの保護と、クライアントがWeb上のどこに向かっているのかを確認する能力を保証するものではありません。 DoHは、クライアントとリゾルバー間のDNSトランザクションのみを暗号化するように特別に設計されており、クエリが満たされた後に発生する他のトラフィックは暗号化しません。これにより、クライアントはドメイン名に基づいてIPアドレスをプライベートに取得できますが、DNS要求の後にクライアントが確立する接続を監視するなど、サイバー脅威アクターがDNS要求を直接読み取らずに情報を判別できる方法は他にもあります。その接続には引き続き宛先IPアドレスが暗号化されておらず、ドメイン名またはサーバー名が明らかになる可能性があります。これと他のトラフィック分析技術はドメインを特定することができます。ユーザーのアクティビティが追跡されていることが懸念され、ユーザーがアクティビティを隠す必要がある場合、DoHだけでは問題に完全に対処することはできません。

DNSの監視と保護をバイパスする

企業は、ネットワーク監視ツールを使用してDNSトラフィックを検査し、異常なアクティビティの兆候を探す場合があります。多くのツールは通常、プレーンテキストのDNSトラフィックを検査します。 DoHはDNSトラフィックを暗号化します。これにより、企業はTLSトラフィックを遮断して検査しない限り、これらのネットワークベースのツールを使用してDNSを監視できなくなります。 DoHがエンタープライズリゾルバーで使用されている場合でも、リゾルバーで、またはリゾルバーログを使用して検査を実行できます。ただし、外部DoHリゾルバーがブロックされておらず、ユーザーのブラウザーまたはOSでDoHが有効になっていて、別のリゾルバーを使用している場合、暗号化されたDNSトラフィックを可視化する際に問題が発生する可能性があります。

多くの組織は、エンタープライズDNSリゾルバーまたは特定の外部DNSプロバイダーを、ネットワークセキュリティアーキテクチャ全体の重要な要素として使用しています。これらの保護DNSサービスは、既知の悪意のあるドメイン、制限されたコンテンツカテゴリ、評判情報、タイポスクワッティング保護、高度な分析、DNS Security Extensions(DNSSEC)検証、またはその他の理由に基づいてドメインとIPアドレスをフィルタリングする場合があります。DoHが外部DoHリゾルバーで使用される場合エンタープライズDNSサービスがバイパスされると、組織のデバイスはこれらの重要な防御を失う可能性があります。これにより、ローカルレベルのDNSキャッシングとそれによってもたらされるパフォーマンスの向上も妨げられます。

マルウェアは、DoHを利用して、エンタープライズDNSリゾルバーとネットワーク監視ツールをバイパスするDNSルックアップを実行することもできます。これは、多くの場合、コマンド&コントロールまたは抽出の目的で行われます。

内部ネットワークの構成と情報に関する懸念

デバイスまたはアプリケーションが外部DoHリゾルバーを使用するように構成され、エンタープライズネットワークに接続する場合、DHCPを介して割り当てられたDNSリゾルバーのアドレスを無視し、優先するDoHリゾルバーに直接接続します。 クライアントが内部ドメインに接続しようとすると、クエリが最初に外部DoHリゾルバーに送信されてから、エンタープライズDNSリゾルバーにフェイルオーバーされ、内部ネットワーク情報がサードパーティに流出する可能性があるため、これはセキュリティ上の懸念事項です。 さらに、企業が分割DNS構成を使用しており、クライアントが企業ネットワーク内にあるかどうかに応じて同じドメイン名が異なるアドレスに解決される場合、外部DoHリゾルバーを使用する内部クライアントは代わりに外部クライアント用のアドレスを受け取ります。 これにより、社内のエンタープライズサービスにアクセスできなくなったり、ユーザーを混乱させたり、その他の問題が発生したりする可能性があります。

アップストリームDNSトラフィックの悪用

通常、DoHは、DNS要求を開始するクライアントシステムと、クライアントが使用するように構成されているDoHリゾルバーとの間の「ラストマイル」でのみ発生します。 DoHの要求と応答は、リゾルバーとクライアント間の変更やその他のサイバー脅威アクティビティから保護されます。 DoHリゾルバーとインターネット上のトップレベルのルートDNSサーバーの間など、残りのDNSプロセスのDNSトラフィックは、多くの場合DoHを使用せず、暗号化されていません。暗号化されていないDNSプロセスの一部の場合でも、サイバー脅威アクターはプレーンテキストのDNSトラフィックを受動的に表示したり、トラフィックをにリダイレクトしようとしたりする可能性があります。

従来のDNSトラフィックと同様に、悪意のあるDNSサーバー。 DoH保護を使用しても、アップストリームの悪意のあるサーバーと通信するリゾルバーは、DNSキャッシュポイズニング技術の影響を受けやすい可能性があります。 DNSSECを使用してアップストリーム応答を保護する必要がありますが、DoHリゾルバーはDNSSECを検証しない場合があります。 DNSプロセスのどの部分が脆弱であるかを認識していない企業は、誤った安心感に陥る可能性があります。

DoHの問題の軽減

エンタープライズDNS制御のない家庭、モバイル、および在宅勤務のユーザーにとって、DoHはDNSトラフィックの機密性と整合性を保護するための優れた方法です。悪意のあるサイトのブロック、家族向けのフィルター、DNSSEC検証など、追加の保護を提供する、無料で公開されている信頼できるDNSリゾルバーもいくつかあります。企業の場合、NSAは、企業DNSリゾルバーがDoHなどの暗号化されたDNSをサポートし、最高のDNS保護と可視性を実現するためにそのリゾルバーのみを使用することをお勧めします。保護DNS機能が外部ソースによって提供されている場合は、暗号化されたDNSをその特定のリゾルバーに対して許可し、他のすべてをブロックする必要があります。

ただし、エンタープライズDNSサービスがDNS保護を提供しているが、暗号化されたDNSをサポートしていない場合は、トレードオフが必要です。この場合、エンタープライズセキュリティコントロールの喪失はDoHによって提供される保護よりも重要であるため、NSAは、エンタープライズがネットワーク内で暗号化されたDNSを無効にし、エンタープライズDNSサービスのみを引き続き使用することをお勧めします。

エンタープライズDNSリゾルバーのみを使用し、他のすべてを無効にします

企業がDoHを使用する場合は、DoHクライアントが企業のDNSリゾルバーにのみクエリを送信するようにします。他のすべてのDoHリゾルバーを無効にしてブロックします。エンタープライズネットワーク上の他のすべてのDoHを無効にするには、エンタープライズゲートウェイでネットワークセキュリティデバイスを構成して、既知のDoHリゾルバーをブロックします。これにより、ホストはDNSセキュリティコントロールを回避できず、サイバー脅威アクターはそれを使用してアクションを簡単に隠すことができません。既知のDoHリゾルバードメイン名とIPアドレスの公開リストがいくつかあります。さらに、エンタープライズゲートウェイで伝送制御プロトコルポート853をブロックして、DoTを無効にします。

DoHをサポートするWebブラウザー、アプリケーション、およびオペレーティングシステム、特にDoHを自動的に有効にする可能性のあるものについては、標準構成で無効にし、DoHが自動的に無効になるようにカナリアドメインを設定します。たとえば、エンタープライズポリシーが構成されている場合、FirefoxおよびChromeは自動的にDoHを無効にします。エンタープライズポリシーを使用して、エンタープライズDoHリゾルバーを使用するようにDoHを構成することもできます。

許可されていないDoHリゾルバーとトラフィックをブロックする

エンタープライズ管理者は、ネットワークに接続するデバイスのDHCPの制限を理解する必要があります。クライアントが独自のデフォルトのDoHリゾルバーを使用する場合、クライアントは、DHCP構成のDNSリゾルバーが使用される前に、まずそのリゾルバーにDoH要求を送信しようとします。 DoHを無効にすることを選択した企業は、既知のDoHリゾルバーのIPアドレスとドメインをブロックする必要があります。そのため、ネットワーク上のデバイスはDoHを使用してドメイン名を解決できず、通常、DHCPによって割り当てられたDNSリゾルバーを経由して従来のDNSに戻ります。

企業は、TLS検査を使用して暗号化されたネットワークトラフィックを監視できます。これらの企業は、TLSトラフィックを中断および検査するデバイスに署名を適用して、不正なDoH要求をブロックする必要があります。復号化されたDNS要求は従来のDNS要求のようにポート53を経由しないため、これを有効にするには、TLS検査デバイスがDoH要求を適切に復号化して解釈できる必要があることに注意してください。

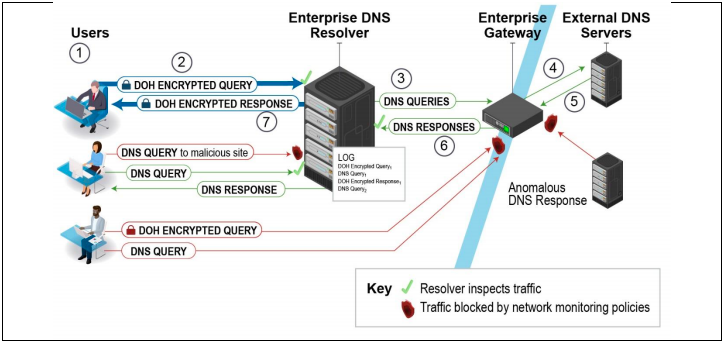

- ユーザーは、侵害されたWebサイトにアクセスしたいと考えており、Webブラウザーにドメインを入力します。クライアントのエンタープライズ構成は、エンタープライズDNSリゾルバーのDoHを構成するか、DoHを無効にします。

- ドメインに対するDoH要求は暗号化され、ポート443を介してエンタープライズDNSリゾルバーに送信されます。リゾルバーは、DNS監視ポリシーおよび既知の悪意のあるドメインに違反するクエリをブロックし、アラートを生成する可能性があります。カナリアドメインのエラーで応答し、企業によって適切に構成されていない他のすべてのDoHを無効にするように通知します。リゾルバーは、要求と応答もログに記録します。

- ドメインのIPアドレスがエンタープライズDNSリゾルバーのキャッシュになく、ドメインがフィルタリングされていない場合、ドメインはエンタープライズゲートウェイを介してDNSクエリを送信します。

- エンタープライズゲートウェイは、プレーンテキストのDNS要求を外部DNSサーバーに転送します。また、エンタープライズリゾルバーからではない外部リゾルバーおよびDNSサーバーへのDNS、DoH、およびDoT要求をブロックします。

- IPアドレスを使用したクエリへの応答は、エンタープライズゲートウェイを介してプレーンテキストで返されます。

6.エンタープライズゲートウェイは、応答をエンタープライズDNSリゾルバーに転送します。 - DNSリゾルバーは、応答内のDNSSEC情報を検証し、それを暗号化されたDoH応答としてユーザーのWebブラウザーに返します。次に、ユーザーのWebブラウザーは、応答内のIPアドレスからWebページを要求します。

ホストとデバイスのDNSログを利用する

DoHを有効にしたい企業は、DNSトラフィックを検査するためにネットワーク監視ツールだけに依存するべきではありません。すべてのネットワークデバイスとホストでのDNSロギングにより、DNSネットワーク監視機能が少なくなると失われるネットワークの可視性が向上する可能性があります。ファイアウォール上または侵入検知システムを介した脅威レピュテーションサービスでDNS保護を補完し、悪意のあるドメインの増加と変化に対応し、既知の不良トラフィックをブロックします。

追加のプライバシー保護のためにVPNを検討する

パッシブ監視に関心のある企業は、特にモバイル環境や在宅勤務環境で、仮想プライベートネットワーク(VPN)またはプロキシを使用してトラフィックをよりプライベートに保つことができます。 DoHを使用することを決定した企業は、廃止されたTLSの使用を避ける必要があります。基盤となるHTTPSの問題から保護するために、現在のTLSバージョンのみを使用してください。

DNSSECを検証し、保護DNS機能を使用します

企業は、DNSプロセスのどの部分がDoHで保護されているかを理解し、保護されていない部分やその他の脆弱性を説明する必要があります。 DoHはDNSSECから独立していますが、DNSSECと互換性があります。エンタープライズDNSリゾルバーがDNSSECを検証して、他のDNSサーバーからのトラフィックを認証することを確認します。保護DNS機能は、ネットワーク防御の重要な部分です。外部リゾルバーを使用する場合は、企業が選択したDoHリゾルバーがセキュリティと信頼性に定評があることを確認してください。

バランスを見つける:より良い安心感

DoHはユーザーにプライバシーの利点を提供しますが、ガバナンスとDNSトラフィックの監視を実現したい企業に問題を提示する可能性があります。 企業は、DNSサービスにDoHを実装して、DoHの利点とベストプラクティスのDNS保護の両方を得ることができます。 ただし、戦略的かつ徹底的なアプローチなしでDoHを許可する企業は、ネットワーク監視ツールに干渉し、ネットワーク内の悪意のある脅威アクティビティを検出できなくなり、サイバー脅威アクターとマルウェアが指定されたエンタープライズDNSリゾルバーをバイパスできるようになる可能性があります。