米国農務省(USDA)の職員13万人以上は、それぞれの業務遂行において独自の技術的ニーズを抱えています。他の連邦機関とは異なり、USDAでは職員の身元認証(アイデンティティ認証)を行う際、個人識別認証(PIV)カードだけに頼ることができません。その理由は、USDAに季節雇用者が多く存在し、セキュリティや管理上の制約から、フルタイムの政府職員と同様のPIVクレデンシャルを付与することが難しいためです。さらに、一部の職員は、通常のIDカードが耐えられないデコンタミネーション(汚染除去)手順を必要とするラボ環境で働いています。こうした特殊な状況から、USDAはPIVと同等の保護機能を備え、汚染除去にも耐えうる技術的なソリューションを開発する必要に迫られました。このソリューションは、PIVと同様にフィッシング対策を備えた認証機能を提供し、ユーザーが悪意ある行為者にだまされて認証情報を漏洩するリスクを排除するものでした。また、多要素認証(MFA)の導入も、成功の鍵となる重要な要件でした。

この課題を解決するため、USDAはすでに同省の中央技術アーキテクチャでサポートされていたFast IDentity Online(FIDO)技術を採用しました。FIDOは、ユーザーのデバイス上で暗号化キーを用いることで、パスワードを不要とし、安全かつフィッシングに強い認証を実現するプロトコルセットです。この技術の導入により、これまでPIV免除を受けていた一部の職員を含む約4万人のユーザーが、ユーザー名やパスワードに伴うリスクを回避しつつUSDAのネットワークにアクセスできるようになりました。

出典元

Phishing-Resistant Multi-Factor Authentication (MFA) Success Story: USDA’s Fast IDentity Online (FIDO) Implementation

CISA.gov Publish Date November 20, 2024

USDAのMFAユースケース

USDAは、職員がPIVカードを所有していない2つの状況においてFIDOの適用可能性を検討していました。1つ目は、行政管理予算局のガイドラインによりPIVカードの発行対象外とされている季節労働者に関するケースです。2つ目は、カード発行プロセスに数か月を要するため、発行が間に合わずPIVカードを所有していない従業員に関するケースでした。

従来、USDAは従業員にユーザーIDとパスワードを発行することでこれらの課題に対応していました。しかし、より高度化したクレデンシャルフィッシングキャンペーンの台頭により、この対応は容認できないリスクを伴うものとなりました。その結果、多くの従業員が物理的なカードを使用せずにUSDAのシステムへアクセスする必要がある状況において、PIVカードに代わるフィッシング対策が不可欠となったのです。

なぜUSDAのMFAユースケースが重要なのか?

USDAは、増大する認証情報フィッシングの脅威から職員を保護するため、フィッシング耐性を持つ最新の多要素認証(MFA)を導入し、同省の独自のユースケースに対応させる必要がありました。同省がFIDOを採用した決定は、パスワード認証の使用を廃止し、より安全なMFA技術を採用する重要性を明確に示しています。

すべてのMFA技術が同等の保護機能を提供するわけではありません。一部の認証手法、たとえば認証コード、ショートメッセージサービス(SMS)コード、プッシュ通知などは、一般的なMFAバイパス攻撃に対して脆弱です。悪意のあるサイバー犯罪者は、ユーザーをだまして認証コードを入力させることで、ワンタイムパスワード(OTP)やSMSコードを用いたMFAの防御を回避することが可能です。また、プッシュ爆撃(またはプッシュ疲れ)と呼ばれる攻撃では、サイバー犯罪者が大量のプッシュ通知リクエストを送り続け、ユーザーがアクセスを承認してしまうまで疲弊させます。

しかし、FIDOを採用することで、このようなMFAバイパス攻撃は完全に排除されます。FIDOや公開鍵基盤(PKI)—公開鍵暗号方式に基づいたセキュリティフレームワーク—を使用しない認証技術では、機密性や整合性を十分に確保することは難しく、結果としてフィッシング攻撃を通じた初期アクセスを許してしまうことで組織にリスクをもたらします。USDAの事例は、安全でフィッシング耐性のある認証技術を採用する重要性を実証するものです。

ソリューション

特筆すべき点として、米国農務省(USDA)は、米国政府が「ゼロトラストのサイバーセキュリティ原則への移行」を目指す文書(M-22-0922)を発行する以前から、独自のフィッシング対策イニシアティブを先行して開始していました。この文書には、連邦政府がフィッシング耐性を持つ多要素認証(MFA)を導入するための要件が明記されています。

なぜFIDOがクレデンシャルフィッシングを防止できるのか

FIDOとPKIは、悪意のある攻撃者によるフィッシングを防ぎ、ユーザーが認証情報を不正に開示するのを防止できる唯一の非独占的な多要素認証方法です。すでにFIDOは、多くの組織において導入されています。FIDOは、すべての主要なオペレーティングシステムに組み込まれているほか、ブラウザやウェブサーバー、オンラインサービス、SSO(シングルサインオン)システムにも統合されており、ゼロトラストへの取り組みにおいて最低限考慮すべき基盤技術とされています。フィッシング対策認証は、ゼロトラストの成熟度を構築する上で欠かせない基盤機能でもあります。

USDAは、フィッシング耐性を強化する取り組みの範囲を明確にするため、まずICAM(アイデンティティ、クレデンシャル、アクセス管理)部門において、パスワードの適用除外や免除規定を見直しました。その上で、特に課題となる具体的な組織内のユースケースを特定しました。長年、USDAはPIVカードの利用を推進してきましたが、さまざまな理由でPIVカードを使用できない職員が存在するため、こうしたユーザーに対応する補完的な認証手段が求められました。

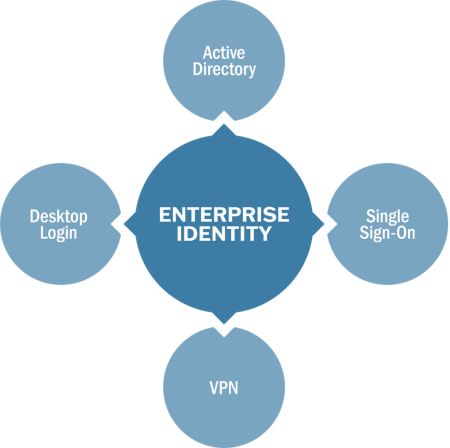

そこでUSDAは、デスクトップログイン、VPN(仮想プライベートネットワーク)アクセス、SSOアプリケーションへのアクセス、そしてMicrosoft Officeの利用と認証をサポートするためには、包括的で多面的なソリューションが必要であると判断しました。さらに、職員のIT利用状況を詳細に調査した結果、これら4つの主要ITサービスにフィッシング対策を実装することで、ほとんどのユーザー要件を満たせることが明らかになりました。

USDAはすでに、企業全体のアップデートを迅速に行うためにSSO(シングルサインオン)プラットフォームを活用した集中認証を導入していました。また、SaaS(Software-as-a-Service)コラボレーションサービスへの移行に伴い、Microsoft Entra IDを含むハイブリッドクラウドIDソリューションを採用していました。このように、集中認証とハイブリッドクラウドIDソリューションを既に整備していたUSDAは、Microsoft Entra IDで利用可能なFIDO認証ソリューションの導入に向けた準備が整っていたのです。

さらに、USDAは集中化とハイブリッドクラウドIDソリューションの重要性を理解していただけでなく、アイデンティティ業界の動向を継続的に追跡し、技術的ソリューションの採用に役立てていました。同省のICAM(アイデンティティ、クレデンシャル、アクセス管理)ポリシーおよびエンジニアリングチームは、クレデンシャル盗難の脅威が増大していることや、フィッシング対策がもたらす商業的可能性を認識しており、その結果、既存のエンタープライズICAMサービスを変更し、ITシステムの大部分にフィッシング対策認証を導入する準備が整っていました。

また、USDAはICAMコミュニティにおいて積極的な役割を果たし、業界ベンダーとの関係を維持することで、脅威、緩和策、ベストプラクティスに関する最新情報を常に把握していました。その中でUSDAが学んだベストプラクティスの1つが、Azure Active Directory(現Microsoft Entra ID)プラットフォームに標準装備されているフィッシング対策認証の活用方法でした。同省はパイロットプロジェクトを通じて、エンタープライズサービスに継続的かつ段階的な変更を加える方針を採用し、そのために必要なコストを、機敏性と対応力を確保するための投資として受け入れました。

エンタープライズアイデンティティの一元化

USDAは、Windows認証にフィッシング耐性を追加するため、デバイスに紐づく2つのFIDOオプションを試験的に導入しました。

1つ目は、デバイスのTrusted Platform Module(TPM)を活用してハードウェアレベルで保護を提供する、MicrosoftのWindows Hello for Business(WHfB)ソリューションです。

2つ目は、連邦情報処理規格140(FIPS-140)で検証されたセキュリティキーです。

これらのオプションは、PIV認証を補完するハードウェアバインディングを通じて、高いフィッシング耐性を実現しました。この試験導入により、USDAはこれらの機能を拡張し、4つの主要なエンタープライズサービスにフィッシング対策認証を適用することが可能になりました。

- Windows desktop logon

- Microsoft M365

- VPN

- Single Sign-On (SSO)

USDAの集中型アーキテクチャは、迅速かつ効率的に変更を実施するための基盤を提供しました。特に、SSO(シングルサインオン)システムでFIDO認証を有効化することで、USDAは600以上のアプリケーションを保護し、さらに高度なMFAバイパス攻撃からも防御することができました。

FIDO認証をSSOシステムに組み込むことで、UDAは600以上のアプリケーションを、より高度なMFAバイパス攻撃から保護しました。

FIDOとSSOに重点的に取り組むことで、USDAは今後のユースケースにも柔軟に対応する能力を向上させました。たとえば、バイオ封じ込め施設の職員が施設内システムにアクセスする際、従来のPIVカードでは施設から出る際の物理的除染に耐えることができませんでした。しかし、USDAはFIDOをサポートしていたため、この課題を解決するFIDOセキュリティキーの試験運用を実施し、任務遂行と除染の両要件を満たしました。

また、Fast IDentity Online(FIDO)とシングルサインオン(SSO)の相互関係を示す図も用意されています。この図を通じて、USDAの認証ソリューションの統合的な仕組みがさらに具体的に理解できるでしょう。

FIDOとSSO

FIDOのような非PIV、非PKI認証システムを採用するためには、従来以上に包括的なクレデンシャルライフサイクル管理機能が求められました。米国農務省(USDA)は、人事管理(HR)アプリケーションをアイデンティティの「信頼の源」として活用し、以下のような機能を実現しました。

- 従業員に関する信頼性の高いアイデンティティライフサイクルデータの提供:PIVカードを持たない従業員も対象とし、正確なデータを維持。

- プロビジョニングとディプロビジョニングの自動化:WHfB(Windows Hello for Business)認証情報やセキュリティキーを含む認証手段を、ユーザーが利用するアカウントやグループに基づいて適切に提供。

- リソースへのアクセス管理:ユーザーが必要とするリソースへのアクセスを、効率的かつセキュアにサポート。

USDAの内部ユーザーがエンタープライズWebSSOソリューション(USDA eAuthentication)にログインすると、新たに導入された「USDA Work Account」オプションが表示されます。このオプションを選択すると、ユーザーはMicrosoft Entra IDにリダイレクトされ、認証が行われます。さらに、USDAはOpenID Connectを利用してWebSSOとMicrosoft Entra IDを連携させ、Microsoftアカウントを通じた認証を可能にしました。これにより、WebSSOでサポートされているアプリケーションへのシームレスなアクセスが実現しました。

既に600以上の内部アプリケーションをサポートしている集中型WebSSOプラットフォームにMicrosoft Entra IDを統合することで、USDAはFIDO認証機能を段階的に展開しました。これにより、PKIとFIDOの両方をサポートする体制が整い、ほとんどのユーザーが利用するアプリケーションやサービスへの対応が可能になりました。

各ステップは論理的かつ慎重に進められ、USDAはフィッシング攻撃に強いMFAを全ユーザーに安全に導入することができました。

この進捗を裏付ける引用として、USDAの集中化がゼロトラストのロードマップを支え続けていることが挙げられます。USDAは、Microsoft Entra IDプラットフォームに含まれるコンテキストベースのアクセス制御機能を活用し、リスクシグナルやイベントを一元的に統合。これにより、より細かなアクセス制御を可能にするとともに、セキュリティ運用センターによる監視にも役立てています。

推奨事項

組織は、サイバー脅威がもはや一時的な現象ではなく、「新たな常態」として定着していることを認識する必要があります。悪意のあるサイバー犯罪者は、疑いを持たないユーザーを巧みに騙し、名前、パスワード、さらには6桁のMFAコードを詐取しようと常に試みています。

理想的には、組織はFIDOやPKIといった、認証フィッシング攻撃を防ぐためのソリューションの導入に重点的に取り組むべきです。USDAのフィッシング耐性を備えたMFA導入事例は、ICAM(Identity, Credential, and Access Management)関連の実装課題を克服しようとしている組織にとって非常に参考になります。

また、この事例は、ゼロトラスト・アーキテクチャの実現に向けた大規模な進化を効率的に進めるための基礎となるプログラム戦略を浮き彫りにしています。組織環境は、進化と革新を促進する枠組みを提供する一方で、不必要または恣意的な障害が非効率性を引き起こすリスクもあります。

以下では、USDAによるFIDOの実装から得られた具体的な教訓と、それに基づく推奨事項を詳しく解説します。

集中化の採用

USDAは、ITサポート、セキュリティ運用、ITインフラ(ICAMシステムを含む)を本部のCIO室の下に統合することで、組織全体で集中化の原則を採用しました。この取り組みにより、SSOプラットフォームやハイブリッドクラウドIDソリューションを活用してICAMシステムを一元化し、全社的なセキュリティ強化とユーザー管理の改善を実現しました。

特に、この集中化は、フィッシング耐性を備えたMFAの導入におけるギャップを埋め、FIDO機能を迅速かつ効率的に展開する上で重要な役割を果たしました。また、ITサポート、IT運用、サイバーセキュリティの専門家が緊密に連携することで、以下のような大規模展開に伴う一般的な課題やリスクを効果的に軽減しました。

- 変更の競合: 複数のシステム変更が同時進行する際の衝突を回避。

- 実装の遅延: タイムラインの調整と迅速な対応。

- 統合の課題: 異なるシステム間の連携をスムーズに実現。

このアプローチは、USDA全体のIT運用の効率性とセキュリティの信頼性を高める基盤となりました。

段階的な改善

USDAは、「常にパイロット(試験運用)を行う」という組織哲学を持っています。このアプローチは、多様で複雑な業務要件を抱える組織にとって、新しいソリューションを学び、適応させていくために不可欠な方針です。

常にパイロット(試験運用)を行う

USDAのような組織では、すべての要件を一度に満たす万能なソリューションを見つけることは難しく、むしろ現実的ではありません。そのため、段階的な改善を目的としたパイロットプログラムが重要な役割を果たします。このプログラムにより、徐々に変化を導入し、試験運用を通じて得られた知見を活用することで、リスクを効果的に軽減することが可能になります。

「常にパイロット(試験運用)を行う」という哲学の具体例として、以下のような慎重な選択基準が挙げられます。

- クリティカルな機能ではない業務を行うグループを対象とする

- 安定した標準的なIT環境を持つグループを選ぶ

- 導入問題の影響が限定的であることを条件とする

- 導入問題を迅速に軽減できる経験を持つ、技術的に成熟したグループを活用する

これらの基準を基に選定したグループを活用することで、パイロットプログラムから得られた教訓を他の試験運用に反映させることができます。そして、実証済みの導入計画を策定するまで、段階的なアプローチを継続することで、より確実で効果的なソリューション導入が可能となります。

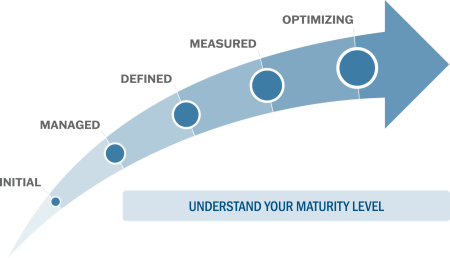

成熟度を把握する

変更管理はそれ自体で難易度が高い課題ですが、一貫性のない運用環境における変更管理は、さらに複雑で大きな負担となる可能性があります。大規模な変更を実施する際には、最低限、関連するプロセスを明確に文書化し、一貫して実施できる仕組みを整えることが不可欠です。

米国農務省(USDA)は、組織として明確なベースラインを確立し、その後も継続的な改善に投資を行うことで、リーダーがリスクを正確に理解し、管理できる環境を構築してきました。

環境とユースケースの理解

USDAは、既存のSSOプラットフォームを活用し、PIVカードを利用できないユーザー向けに2つのフィッシング対策認証ソリューションを提供するため、FIDO認証方式を導入しました。このようにFIDOとSSOに重点を置くことで、USDAはほとんどのユーザーを対象にフィッシング対策の多要素認証(MFA)要件を実現しました。

USDAの技術的ソリューション自体は組織固有のものである一方、その業務要件を決定する際に採用された方法論は、他のほとんどの組織環境に適用可能なものであると言えます。

企業は、フィッシング攻撃に対抗する多要素認証(MFA)の全社的な導入を最優先事項とすべきである。

しかし、特定の従業員の業務内容やテクノロジーの利用事例によっては、MFA導入が困難になる場合があります。このような課題に直面する中で、USDAはPIVカードが使用できない環境においても、FIDOを活用してフィッシング耐性のある認証ソリューションを提供することに成功しました。

USDAの成功の鍵となったのは、セキュリティ機能を全社的に統合する「集中化」と、リスクを軽減しながら着実に改善を進める「段階的改善」のアプローチです。MFA導入に課題を抱える企業は、USDAの経験から多くの教訓を得て、自社のセキュリティ戦略に反映させることができます。

以下の参考となるリソースを紹介します。

- CISAブログ

「フィッシング:その名称に何が込められているのか?」フィッシング攻撃の進化とその影響を解説し、組織が直面するリスクの実態を示しています。

「フィッシング対策MFAは安心の鍵」フィッシング攻撃を効果的に防ぐために必要なMFAの重要性と、具体的な推奨手法を取り上げています。 - CISAの文書

「フィッシング対策MFAの導入」フィッシング耐性を持つMFAの導入方法を詳細に解説したガイド。 - 「ゼロトラスト成熟度モデル」ゼロトラストアーキテクチャを実現するために必要なMFAの役割を明確にしています。

- FIDOアライアンス

「大物を捕まえろ:フィッシング・アズ・ア・サービスの大規模な運用を分析」

フィッシングサービスの拡大と、それに対応する認証技術の必要性を分析した重要なレポート。 - Windows Hello for Business(WHfB)プレイブック

Microsoftによる、エンタープライズ環境での安全な認証実現に向けた具体的な導入手法を示した資料。