NCSC(国家サイバーセキュリティーセンター)より、ソフトウェアサプライチェーン攻撃リポートが公開されました。

攻撃者は、信頼できるサプライヤを攻撃ベクトルとして使用することが多く、スパイ活動、データ盗難、または妨害行為のための主要な製品やサービスは危険にさらされています。 ソフトウェアサプライチェーンへの攻撃はその代表的な例です。

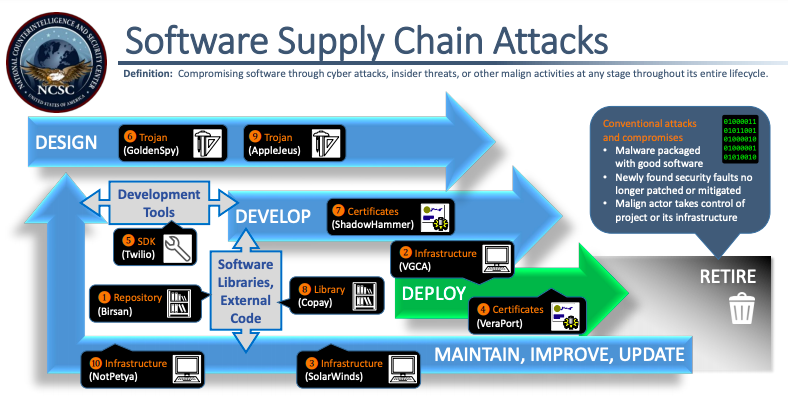

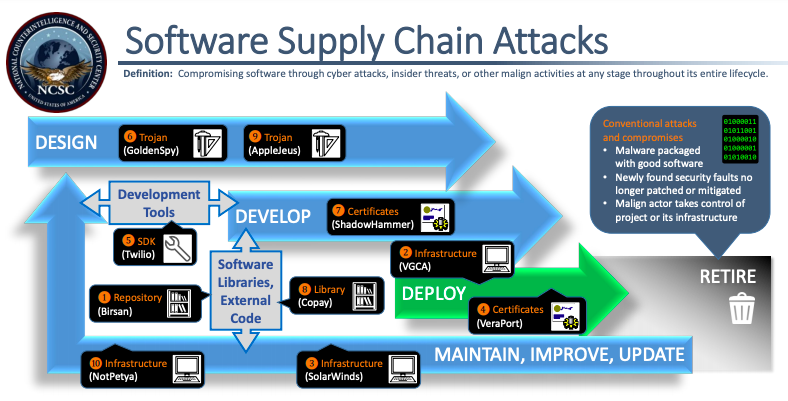

Software Supply Chain Attacks

Software Supply Chain Attacks can target

products at any stage of the development

lifecycle to achieve access, conduct espionage, and enable sabotage.

www.dni.gov

定義:ライフサイクル全体の任意の段階で、サイバー攻撃、内部脅威、またはその他の悪意のある活動を通じてソフトウェアを危険にさらすこと。

❶Repository

| 発生日 | 2021/02 |

| インシデント | Birsan research (Ethical hacker) |

| エントリーポイント | オープンソースライブラリ |

| 感染場所 | 開発(オープンソースライブラリ) |

| 影響を受けるソフトウェア | 複数 |

| 侵入経路 | PoC |

| Notes | セキュリティ研究者のAlexBirsanは、複数の主要企業で不適切に構成されたパッケージマネージャーを特定し、内部サーバーへのアクセスを制限するのではなく、公開リポジトリから不正なコードをインストールすることを確認しました。 |

❷Infrastructure

| 発生日 | 2020/12 |

| インシデント | VGCAの感染(SignSight) |

| エントリーポイント | 政府認証局のWebサイト |

| 感染場所 | 展開(インフラストラクチャ) |

| 影響を受けるソフトウェア | デジタル署名ツールキット |

| 侵入経路 | 対象となる政府および営利団体 |

| Notes | ベトナム政府の認証局が感染し、正規のソフトウェアのインストーラーにバックドアコンポーネントを追加しました。 |

❸ Infrastructure

| 発生日 | 2020/12 |

| インシデント | SolarWinds Orionの感染 |

| エントリーポイント | 未公開 |

| 感染場所 | 展開(インフラストラクチャ) |

| 影響を受けるソフトウェア | ネットワーク監視および管理プラットフォーム |

| 侵入経路 | 諜報活動 |

| Notes | SolarWinds Orionのソースコードの侵害は、これまでの民間部門、連邦政府、州政府、地方自治体の企業ネットワークに影響を与える最も重大なサイバーインシデントを表しています。 |

❹ Certificates

| 発生日 | 2020/11 |

| インシデント | VeraPortの感染 |

| エントリーポイント | 感染したWebサイト(水飲み場) |

| 感染場所 | 展開(インフラストラクチャ) |

| 影響を受けるソフトウェア | ネットワーク監視および管理プラットフォーム |

| 侵入経路 | 諜報活動 |

| Notes | 盗まれた本物のデジタル証明書で署名されたマルウェアをインストールするようにブラウザプラグインに要求することにより、信頼できるダウンロード検証ツールの韓国ユーザーをターゲットにしました。 |

❺ SDK

| 発生日 | 2020/7 |

| インシデント | Twilio SDKの感染 |

| エントリーポイント | 誤って構成されたパブリッククラウドストレージバケット |

| 感染場所 | 展開(SDK tool) |

| 影響を受けるソフトウェア | クラウドベースのコミュニケーション |

| 侵入経路 | 盗難 |

| Notes | 攻撃者は、誤って構成されたクラウドでホストされているインフラストラクチャを介して、Communications Platform as a Service(CPAAS)企業のSDKライブラリ内に悪意のあるコードを挿入しました。 |

❻ Trojan

| 発生日 | 2020/6 |

| インシデント | GoldenSpy (MITRE ID: S0493) |

| エントリーポイント | 隠された悪意のあるプロパティの配布 |

| 感染場所 | 設計 (意図的) |

| 影響を受けるソフトウェア | 業務ソフトウェア |

| 侵入経路 | 特定の欧米企業をターゲット |

| Notes | 中国の銀行は、西側の企業クライアントに、隠されたバックドアを含む税務ソフトウェアのインストールを強制しました。 |

❼ Certificates

| 発生日 | 2019/1 |

| インシデント | Asusの感染 (Shadow Hammer) |

| エントリーポイント | 感染した開発インフラストラクチャ |

| 感染場所 | 開発 (デジタル証明書) |

| 影響を受けるソフトウェア | コンピュータユーティリティ(ソフトウェア 更新) |

| 侵入経路 | 特定の欧米企業をターゲット |

| Notes | 本物の証明書で署名されたソフトウェアアップデートを介してマルウェアを配信することにより、特定の顧客のプールを標的とする侵害されたメーカー。 |

❽ Library

| 発生日 | 2018/11 |

| インシデント | Copayの感染 |

| エントリーポイント | オープンソース ライブラリ |

| 感染場所 | 開発 (オープンソースコード) |

| 影響を受けるソフトウェア | 暗号通貨ウォレット |

| 侵入経路 | 暗号通貨の盗難 |

| Notes | デスクトップおよびモバイルウォレットソフトウェアに保存されている暗号通貨を盗むために悪意のあるコードを挿入することにより、人気のあるオープンソースJavaScriptライブラリを汚染しました。 |

❾ Trojan

| 発生日 | 2018/8 |

| インシデント | AppleJeus キャンペーン |

| エントリーポイント | 悪意のあるプロパティが隠された公式な配布 |

| 感染場所 | 設計(意図的) |

| 影響を受けるソフトウェア | 暗号通貨アプリ |

| 侵入経路 | 暗号通貨の盗難 |

| Notes | 悪意のあるプロパティが隠されたソフトウェアの公式な配布。永続的なキャンペーンは、隠された悪意のあるコンテンツを含む暗号通貨アプリケーションを開発して配布しました。 |

❿ Infrastructure

| 発生日 | 2017/6 |

| インシデント | NotPetya (MITRE ID: S0368) |

| エントリーポイント | 感染したソフトウェア アップデート インフラストラクチャ |

| 感染場所 | 展開(インフラストラクチャ) |

| 影響を受けるソフトウェア | 業務ソフトウェア |

| 侵入経路 | データ破壊; 商取引とサービスの混乱 |

| Notes | 開発者の感染したインフラストラクチャからのソフトウェアアップデートを通じて配信される自己増殖型のデータ破壊マルウェア。 |

ソフトウェアサプライチェーン攻撃は、開発ライフサイクルの任意の段階で製品を標的にして、アクセスを実現し、スパイ活動を行い、妨害行為を可能にする可能性があります。

- ソフトウェアサプライチェーン攻撃は、マルウェアを正当な製品に偽装するなどの単純なディセプション テクニックを使用したり、複雑な手段を使用して本物のプログラムのソースコードを変更したりする可能性があります。

- 攻撃者は、開発者やディストリビューターのメンバーやインフラストラクチャを危険にさらすだけでなく、ツール、依存関係、共有ライブラリ、サードパーティのコードを悪用しようとする可能性があります。

- ソフトウェアのライフサイクルを超えた後も使用すると、サイバー攻撃を受けるリスクが増加します。

悪意の目的

ハッカーは、ソフトウェアサプライチェーンを標的にして、セキュリティで保護されたシステムやネットワークへのステルスで永続的なアクセスを取得します。 これらの攻撃により、特定の被害者を標的にすることから、接続されたネットワークに対する無差別攻撃まで、さまざまな操作が可能になります。

多くのソフトウェア開発および配布チャネルには十分な保護がないため、ほとんどのネットワークおよびコンピューターでのサイバーセキュリティ体制の改善により、ソフトウェアサプライチェーン攻撃ベクトルはますます魅力的になっています。 ソフトウェアサプライチェーン攻撃は、スパイ活動だけでなく、データを操作または破壊するためにも使用でき、将来の攻撃のためにアクセスを検出するのが困難になります。

ソフトウェアの整合性

ソフトウェアサプライチェーン攻撃は、セキュリティ更新を依存しているソフトウェアプロバイダーに対する消費者の信頼を損なうため、潜行性です。 ライフサイクルの開発および配布段階でソフトウェアがマルウェアで汚染されていると、検出が困難になります。 場合によっては、攻撃者はソフトウェアコードがコンパイルされて署名される前にマルウェアを挿入し、標準のセキュリティ署名の背後にマルウェアを埋め込み、ウイルス対策ユーティリティによる検出の可能性を減らします。 他の例では、攻撃者はソフトウェアのリリースとアップグレードのための本物のアップデートとパッチを通して悪意のあるコードを注入しました。

ソフトウェア整合性プロトコル •コード署名:署名されたコードには、ソフトウェアが開発者によって承認され、その後変更されていないことを確認する、信頼できる暗号的に安全なインジケーターが含まれています。 •ハッシュ:ソフトウェアを配布する開発者は、ハッシュアルゴリズムによって生成された固有の情報文字列を提供することがよくあります。 ユーザーは同じアルゴリズムを適用して、ソフトウェアが変更されていないことを確認できます。 …窃取の標的 •悪意のある攻撃者は、これらのセキュリティ署名の生成に使用される暗号化キーを盗んだり、ソフトウェアが完成、署名、またはハッシュされる前に開発プロセスを危険にさらしたりする可能性があります。

オープンソースソフトウェア(OSS)

オープンソースソフトウェア(OSS)は、ソースコードの使用、変更、および配布を容易にするライセンス条項の下で広く利用できます。 多くのOSSプロジェクトは、ゆるやかに提携している事実上匿名のプログラマーからの寄稿や変更を受け入れます。 OSSコードはその脆弱性に対する懸念にもかかわらず、世界中のコンピューターやネットワークに遍在し、不可欠なままです。 OSSに簡単にアクセスできるため、脆弱性の発見と修復も促進されますが、OSSプロジェクトの急激な増加により、潜在的な攻撃対象領域が増加し、監査コードがより大きな課題になっています。 たとえば、人気のあるソフトウェア開発およびソースコード管理プラットフォームGitHubによってホストされているパブリックリポジトリの数は、2009年2月の46,000から2020年1月までに2,800万に急増しました。

OSS開発者は、今日の世界のほぼすべての側面を飽和させる監査およびバグ追跡ソフトウェアへの追加資金の恩恵を受ける可能性があります。

帰属

ソフトウェアサプライチェーン攻撃の複雑さと、それらを達成するために必要なリソースは、多くの場合、州の関係者を巻き込みます。 しかし、特定の国家諜報機関に責任を割り当てることは依然として困難です。

- 2020年7月、連邦大陪審は、中国国家安全保障省(MSS)と協力して、知的財産と機密ビジネス情報を標的としたグローバルなコンピューター侵入キャンペーンを行った2人のハッカーを起訴しました。

- 2020年10月、連邦大陪審は、サイバー犯罪でロシアの軍事諜報機関の6人のメンバーを起訴しました。これには、銀行、商業、公益事業、物流を不自由にし、世界中で数十億ドルの損害をもたらした2017年のNotPetya攻撃が含まれます。

- 2020年12月に発見された、SolarWinds Orionインフラストラクチャ監視プラットフォームのソースコードの侵害は、これまでに米国に影響を与えた最も損害を与えるソフトウェアサプライチェーンの侵害です。調査は進行中ですが、米国政府と主要な商用サイバーセキュリティ企業は、このAdvanced Persistent Threat(APT)がロシア起源である可能性が高いと特定しています。

- 2021年2月、連邦大陪審は、ソフトウェアサプライチェーン攻撃によってサポートされる暗号通貨スキームを含むサイバー犯罪で3人の北朝鮮のコンピュータープログラマーを起訴しました。

注:ここに含まれる情報は、このトピックのパブリックドメインで見つかった最も信頼できる情報源を表しています。 入手可能な場合は、国土安全保障省CERT、FBI、認められた商業情報源、および評判の良い技術ニュース機関からの文書が使用されました。