11 STRATEGIES OF A WORLD-CLASS CYBERSECURITY OPERATIONS CENTER HIGHLIGHTS

MITRE

March 2022

Topics: Cybersecurity, Cyber Threat Intelligence, Information Security, Threat-informed Defense

Kathryn Knerler, The MITRE Corporation

Ingrid Parker, The MITRE Corporation

Carson Zimmerman, Microsoft

MITREについて

高度なサイバー敵対者からデジタル企業を守るには、戦略、タイムリーな情報、そして24時間365日の警戒が必要です。MITREは、公共の利益のために先駆的な活動を行う非営利企業として、政府、民間企業、学界のイノベーション・エコシステムと連携し、サイバーシステムの安全確保に取り組んでいます。60年以上にわたり、パートナーシップを通じて変革を促してきた私たちは、複雑なシステムや革新的なソリューションの背後にある人間の要素を決して見失うことはありません。MITREは、豊富で深い技術的専門知識を駆使して、進化し続けるサイバーセキュリティの課題に取り組んでいます。私たちは、パートナーシップを組んで組織を保護することが、国家安全保障、重要インフラ、経済的安定、個人のプライバシーにとって極めて重要であることを理解しています。私たちがサイバーディフェンダーコミュニティと共有するガイダンスは、この分野の科学と実践を進歩させ続けています。商業的な利益相反を排除し、ネットワーク侵入者を阻止するための重要な情報で世界中のサイバーディフェンダーコミュニティーを武装化するために活動しています。公益のためのサイバーセキュリティ研究の一環として、MITREはSTIX™、TAXII™、CVE®など、幅広いサイバーセキュリティ・コミュニティに使用される標準やツールを開発してきた長い歴史があります。当社の専門スタッフは、多くのサイバーセキュリティリソースやイノベーションにおいて、パートナーやコラボレーションを続けています。世界最高水準のサイバーセキュリティオペレーションセンターの11の戦略」は、SOCオペレータのためのデジタル防御強化の実践的なガイドであり、より安全な世界のために問題を解決するというMITREのミッションを体現しています。

SOCとは何か、なぜ重要なのか?

本冊子は、「世界最高水準のサイバーセキュリティ・オペレーションセンターの11の戦略」の概要を紹介するものです。読者が自由に利用できる完全版のダウンロードや、電子書籍または印刷版の入手につながることを期待して、本書で議論されている11の戦略への入口を提供します。現代のデジタル・エンタープライズの機密性、完全性、可用性を確保することは大切な仕事です。堅牢なシステムエンジニアリングから効果的なサイバーセキュリティ施策、包括的な人材育成まで、多くの並行・関連した取り組みが含まれる。サイバーセキュリティの運用は、サイバー攻撃のあらゆる手段を監視、検知、分析、対応、回復するための重要な要素の一つです。インシデントの検出、分析、および対応に関する運用の中心は、サイバーセキュリティ運用センター(CSOC、または単にSOC)です。

この本は誰のためのものですか?

本書は、SOCの一員、サポート、煩雑な共同作業、管理、またはSOCを立ち上げようとしている方々のためのものです。SOCの管理者、技術責任者、エンジニア、アナリストなどが読者です。11の戦略」の一部は、セキュリティ運用をよりよく理解しサポートするために、日常的にSOCと接している人が参考文献として使用することもできます。また、学生や他の分野からサイバーセキュリティの運用に移行する人々にも有用です。

SOCの基礎知識

インシデントの検出、分析、および対応のための運用上の中心は、サイバーセキュリティ運用センター(CSOC、または単にSOC)です。SOCは、構成員のために一連の機能を実行することで、構成員のサイバー監視および防御のニーズを満たします。

- SOCの機能分類と機能領域

- インシデントのトリアージ、分析、およびレスポンス

- サイバー脅威のインテリジェンス、ハンティング、アナリティクス

- SOCの拡大運用

- 脆弱性管理

- SOCツール、アーキテクチャ、エンジニアリング

- 状況認識、コミュニケーション、トレーニング

- リーダーシップとマネジメント

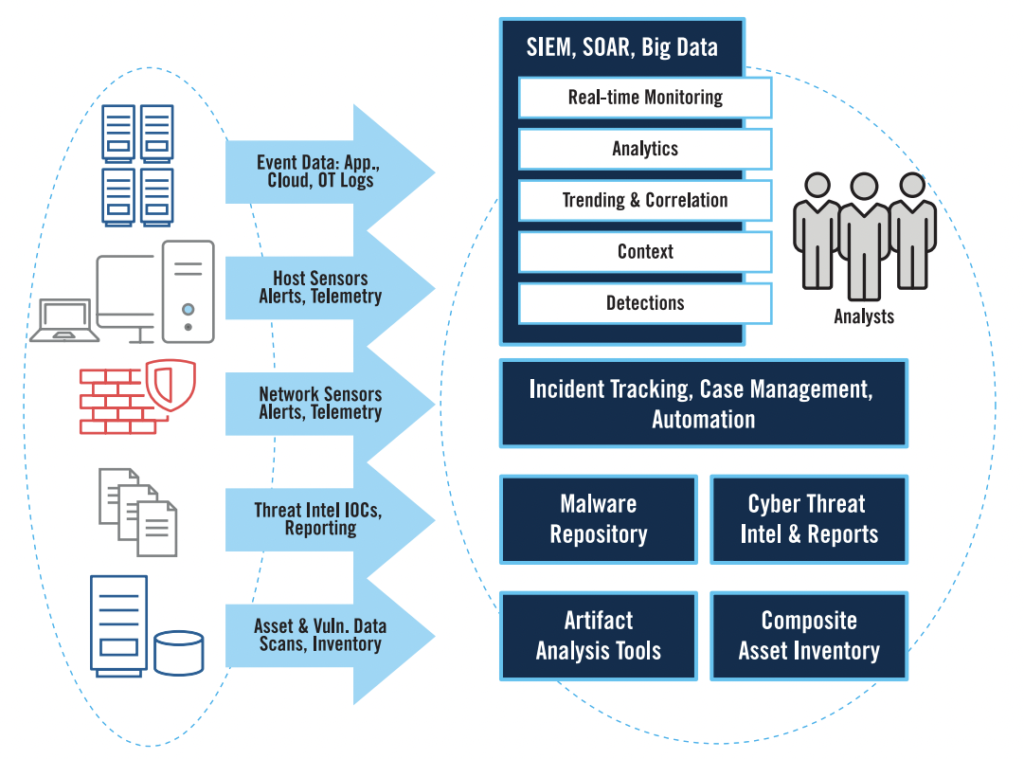

- SOCは、セキュリティに関連する膨大な量のデータを収集・管理することで、その使命を果たしています。

- SOCは、適切なデータを適切なタイミングで、適切なコンテキストで収集し、理解することができなければなりません。

- 事実上すべての成熟したSOCは、いくつかの異なる技術と自動化プロセスを採用し、膨大な量のセキュリティ関連データを生成、収集、強化、分析、保管し、SOCメンバーに提示しています。

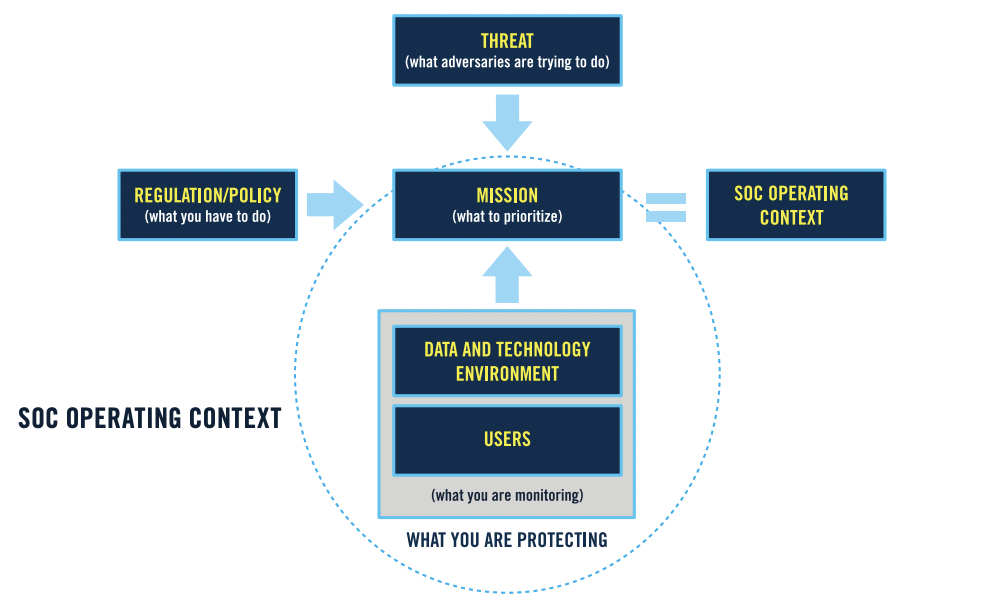

課題: サイバーセキュリティの運用は、組織のミッションをサポートするために存在するため、彼らが見るデータや取るべき行動にはコンテキストが必要です。

STRATEGY 1: 保護する対象とその理由を知る

時間をかけて5つの領域で状況認識を深める:

- 時間をかけて5つの領域で状況認識を行う

- ビジネス/ミッション:この分野は、構成員の存在理由とその運営方法を理解することに重点を置いています。

- 法的規制の環境: この領域は、報告要件やプライバシー規制など、サイバーセキュリティ業務に関連する政府の法律や業界の規制を含みます。

- 技術環境とデータ環境:この領域には、IT資産とOT資産の数、種類、位置、ネットワーク接続性、およびそれらの資産の状態(パッチ状態、脆弱性状態、アップ/ダウン状態など)を理解することが含まれます。また、構成員の重要なシステムとデータ、そのデータのビジネスへの接続と価値、そのデータの場所(オンプレミスシステム、クラウド、パートナーITなど)を把握することも含まれます。

- ユーザー、ユーザーの行動、サービスの相互作用:この領域には、ユーザーとサービス、サービスとサービスの相互作用など、典型的な行動パターンを理解することが含まれます。

- 脅威:この領域には、その構成員が特に懸念する可能性のあるさまざまな種類の脅威(ハクティビスト、犯罪者、国家など)を理解することが含まれます。

課題:SOCは、構成員のサイバー資産を防衛する最前線にいる。SOCの組織構成や資金調達方法は、SOCが使命を果たす能力に直接影響します。

ストラテジー 2: SOCに仕事をする権限を与える

SOCの設立趣意書(SOCの存在、資源の調達、変革の実行の権限を与える指針)は、SOCを構築・運営するための重要な要素です。

- SOCの機能、範囲、権限、および他の構成要素との連携に関する期待事項が含まれている必要があります。SOCは、他のサイバーセキュリティおよびITガバナンスによる支援と実現が必要です。

- SOC は、その機能の実行を支援する他の既存の構成組織の方針の策定と見直しに積極的な役割を果たすべきであ る。SOCは、その権限、予算、およびミッションの焦点を、所属する組織から引き出します。

- SOCは、組織内の様々な場所に設置され、それぞれに長所と短所があります。

- 最も一般的な配置は、最高情報責任者(CIO)または最高情報セキュリティ責任者(CISO)の下である。その他にも、最高業務責任者(COO)の下、最高セキュリティ責任者(CSO)の下、IT業務の下、特定のビジネスユニットの中などがあります。

効果的なSOCは、そのミッションを遂行するために必要なリソースを確保し、協力を得ることができるよう、構成員の幹部が署名した憲章と一連の権限を持っています。

STRATEGY 3: 組織のニーズに合ったSOCの構造を構築する

- SOC の構成は、構成員、SOC の機能と責任、サービスの可用性、ある構成を選択することで得られる業務効率などを 考慮して決定する。

- 構成員の規模は、適切なタイプの SOC の組織構造を決定する上で重要な要素です。

- SOC の組織モデルの次元には、SOC の内部構造(機能と役割のマッピング)と、SOC が構成員の中でどのように位置づけられるか、その全体的な目的を示す包括的なモデルの両方が含まれます。

- SOC は、その構成員のニーズに応じて、「基礎編」で述べた SOC の機能領域の一部または全部を取り入れることになる。

SOCは、さまざまな組織モデルにより、規模や形態が大きく異なる中で一貫性のあるサポートをします。主なSOCの組織モデルには以下のようなものがあります。

| 組織モデル | 組織例 | 備考 |

|---|---|---|

| アドホック・セキュリティ・レスポンス | 小規模企業 | 恒常的なインシデントの検知や対応する能力はない。 |

| 追加的な義務としてのセキュリティ | 中小企業、小規模大学、または地方公共団体 | SOCの正式な組織はない。ただし、SOC的な業務は他の業務の一部である |

| 分散型SOC | 中小企業、中小大学、地方公共団体 | リソースを様々な構成員が分担している分散型プール。 |

| 集中管理型SOC | 中堅・大企業、大学などの教育機関、州・省・連邦政府機関など幅広い組織。 | セキュリティ業務のリソースを一つの権限と組織の下に集約している。 |

| フェデレーテッドSOC | 互いに独立して機能する明確な事業単位を持つ組織 | 1つ以上の他のSOCと親会社を共有しているが、一般的に独立して運営されているSOC。 |

| コーディネートSOC | 大企業または政府機関 | その下にある他のSOCの活動を調整する責任を負うSOC。 |

| 階層型SOC | 大企業または政府機関 | コーディネートSOCの構成と似ているが、親組織がより積極的な役割を果たす。 |

| ナショナルSOC | 国レベルの政府 | 国全体のサイバーセキュリティ態勢を強化する役割を担っている。 |

| マネージドセキュリティ/SOCサービスプロバイダー | あらゆる規模の組織 | 外部組織に対して、ビジネス/フィーフォー・サービス型の関係でSOCサービスを提供する。 |

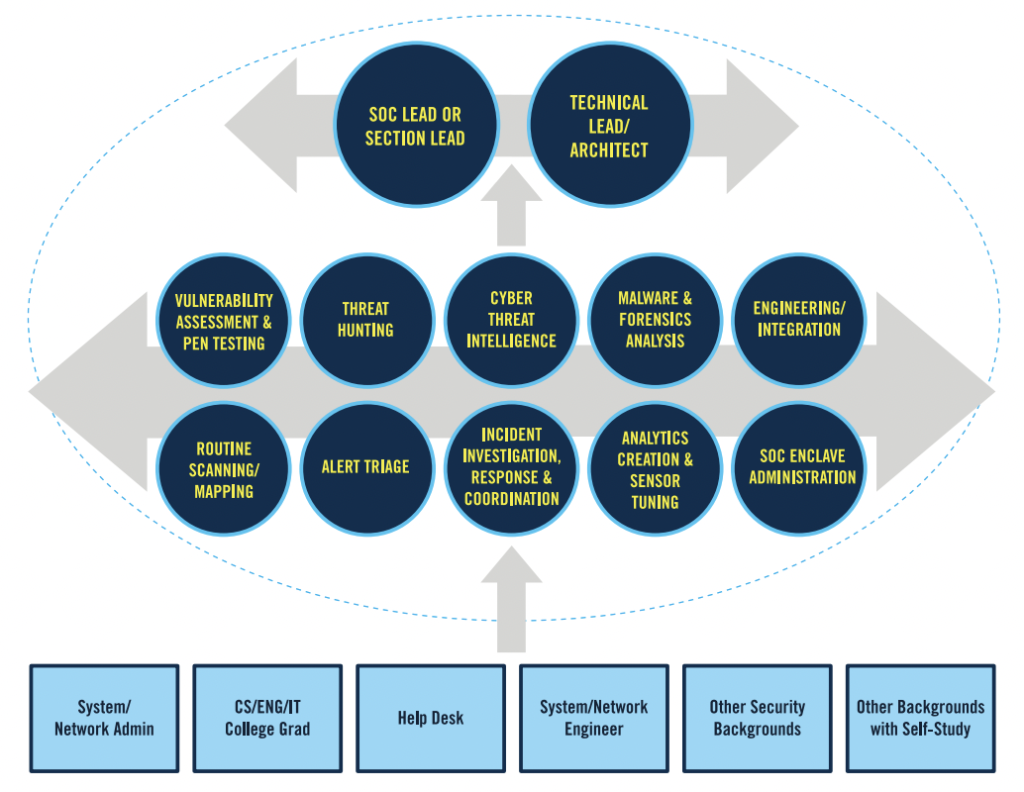

課題:世界トップレベルのSOCを運営する上で、最も重要なのは人です。トレーニングや採用を通じて、有能なスタッフを確保することが重要です。

戦略4:質の高いスタッフの雇用と育成

- SOCにとって人材確保は最大の課題の一つですが、SOCのミッションを成功させる上で最も重要な要素の一つでもあります。

- 採用の際には、その役割に対する情熱が成功の重要な指標となります。

- サイバーセキュリティの専門家が不足している。各SOCは、社内で人材を育て、キャリアアップを支援することも必要です。

- また、SOCは、適正な市場価格を支払い、SOCチーム間のコミュニケーションと共有を通じて帰属意識を高め、多様で包括的な職場環境をサポートすることによって、スタッフが留まるような環境を作らなければなりません。

- ほとんどのSOCでは、スタッフの離職が現実のものとなっています。

- この問題に対処し、SOCプロセス全体の実行を支援するために、組織的なナレッジをあらためて把握することで、離職の事前計画を立てます。

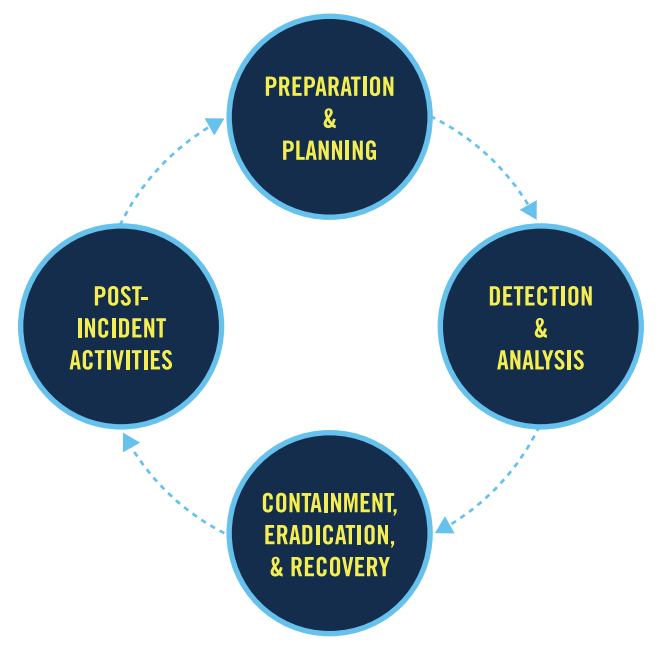

課題:コンピュータとネットワークが存在する限り、サイバーインシデントは存在する。一般的に、SOCの有効性は、いつ、どのように対応するかで決まります。

戦略5:インシデントレスポンスの優先順位付け

- インシデントのカテゴリー、対応ステップ、エスカレーションパスを定義し、それらを標準業務手順書(SOP)やプレイブックに成文化することで、インシデント対応の準備をする。

- 組織におけるインシデントの優先順位を決定し、対応するためのリソースを割り当てる。

- チームメンバーには、一貫性、適時性、分析的バイアスの除去などの期待に応えるための十分な構造が与えられると同時に、直感と経験に基づいて行動する自由が与えられていなければなりません。

- お客様のミッションやビジネスに対して、的確かつ丁寧に対応する。

課題:悪意のある活動や敵対者の痕跡を見つけることは困難なことです。SOCはプロアクティブに行動し、脅威がその構成員の環境に入り込む前に特定する必要があります。

STRATEGY 6: サイバー脅威のインテリジェンスで敵を明らかにする

- 敵の情報、組織の関連性、技術環境の交わりを分析し、防御、監視、その他の行動の優先順位を決めることで、サイバー脅威情報の収集と活用を調整すること。

- MITRE ATT&CKを使用して、敵の戦術、技術、手順(TTPs)の情報と分類を支援することを検討する。

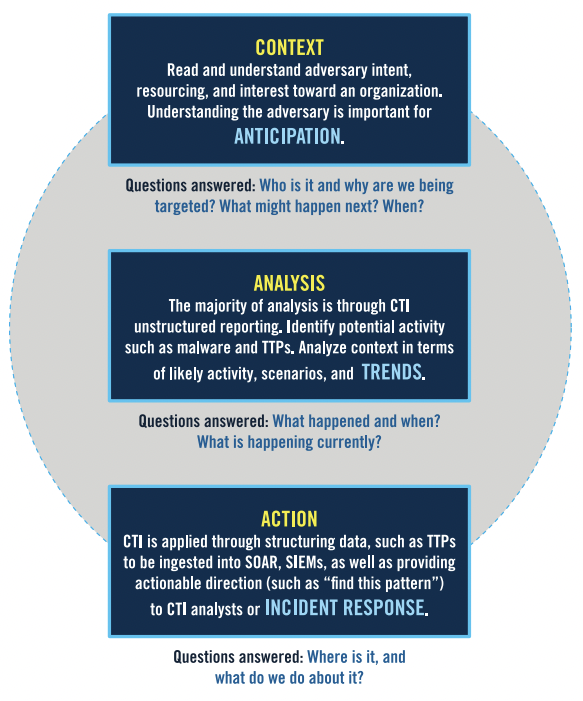

- 実用的なサイバー脅威インテリジェンス(CTI)には、敵の情報、構成員の技術環境、ビジネスやミッションのコンテキストを統合的に分析することが必要です。

- SOCは、敵対者の関連付けを行わなければ攻撃を予測することができません。敵対者の関連付けとは、特定の人物やグループがその活動を行ったという絶対的な確実性を必要とせず、防御の目的で悪意のある活動を敵対者と思われる人物や既知の行動集団に関連付ける行為と定義される。

- CTIの効果的な使用は反復プロセスであり、より多くの情報を理解することで進化していきます。このプロセスには、事象の背景を理解し、分析を行い、行動を起こすことが含まれます。

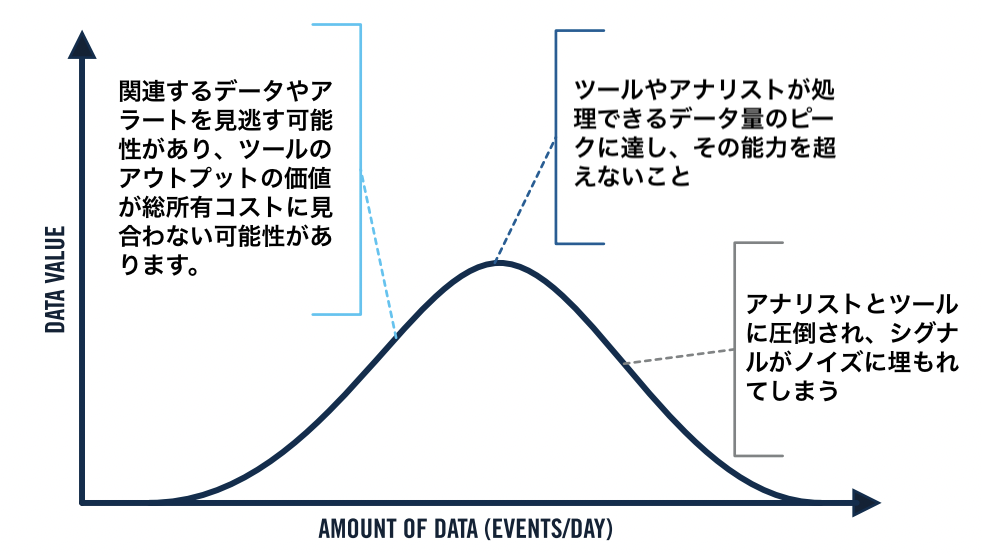

課題:多くの顧客は、SOCが処理・対処しきれないほどのデジタルデータを生成しています。

STRATEGY 7: 適切なデータの選択と収集

- ネットワークやホストシステム、クラウドのリソース、アプリケーション、センサーが収集したセンサーデータやログデータなど、異なる種類のデータの価値を相対的に考慮してデータを選択します。

- データが少なすぎる(そのため関連情報が得られない)、データが多すぎる(ツールやアナリストが忙殺される)というトレードオフを考慮してください。

- 侵入の検出と確認の両方において、エンドポイントからのデータと計測は、ネットワークトラフィックからのデータよりも情報量が多く、より明確であると一般的に考えられています。

- SOCは、オンサイトのデータセンター、クラウド環境、モバイルインフラ、運用技術など、関連するすべての環境からデータを収集する必要があります。

課題:SOCは、膨大な量の異種データを情報アーキテクチャにまとめます。アナリストは、データを迅速に評価し、データを情報に変換し、その情報を使用して任務を遂行する必要があります。

戦略8:アナリストのワークフローを支援するツールの活用

- ツールやデータにビューを集約し、調和させ、SOCのワークフローを最大化するために統合します。

- セキュリティ情報およびイベント管理(SIEM)、ユーザーおよびエンティティの行動分析(UEBA)、セキュリティオーケストレーション、自動化および応答(SOAR)など、多くのSOCツールが、クラウドや運用技術環境など、組織の技術環境にどのように適合しているかを検討する。

- 各SOCは、アナリストをサポートするために、異なるツール、機能、および統合をもたらします。この図は、アーキテクチャの一例を示しています。

課題: SOCがどれだけ資金や人員を投入しても、組織が直面するサイバー脅威や脆弱性のすべてを把握することはできない。社内外との連携により、貴重な知見を得ることができる。

STRATEGY 9: 明確に伝える、頻繁に協力する、惜しみなく共有する

- SOC内、ステークホルダーや構成員、より広いサイバーコミュニティと関わり、能力を向上させ、より大きなサイバーセキュリティのエコシステムに貢献する。

- コミュニケーション、コラボレーション、シェアリングの向上は、まずSOC内部から始めるべきです。

- SOCの最も重要な資源である「人」を十分に活用するために、SOCの全員がこれらの分野に積極的に参加する機会を与えられるべきでしょう。

- SOCが何をしているのか、SOCが何を必要としているのかを明確かつ簡潔に表現することができれば、SOCの構成員と強い関係を築き、組織内でSOCの効果を最大限に発揮することにつながります。

異なるグループとのコミュニケーション、コラボレーション、共有の例

| 情報を提供し、情報を得る | コラボレーション | 共有 | |

|---|---|---|---|

| SOC内 | あるシフトから別のシフトに情報を渡します。 | インシデント対応担当者とCTIチームが一緒になって、新しい分析を行う。 | 同僚を指導する。 |

| ステークホルダー・関係者 | ステークホルダーやエグゼクティブに対して、リスクサマリーや提言を提供する。 | インシデントへの対応方法を構成員と事前に計画し、共同でガイダンスを発表する。 | 最新のサイバー脅威と、それがビジネスに与える影響について、ランチ会を開催して学びます。 |

| 広範なサイバーコミュニティ | インシデントTTP、IOC、検知戦術を他のSOCに提供し、一部を返送してもらう。 | ベストプラクティスを比較し、ハンティングなどの共同活動を選択。 | 他のSOCとクロストレーニングを実施し、教訓セッションを組み込む。 |

他者と提携し、共有することで、誰もがより強固なサイバーディフェンスコミュニティを構築することができるのです。

課題:SOCは、その使命を果たし、構成員のサイバー資産を保護することで成功する。技術の変化や新たな脅威の出現に伴い、SOCは何がうまく機能しているか、どこを改善すれば最も効果的かを理解する必要があります。

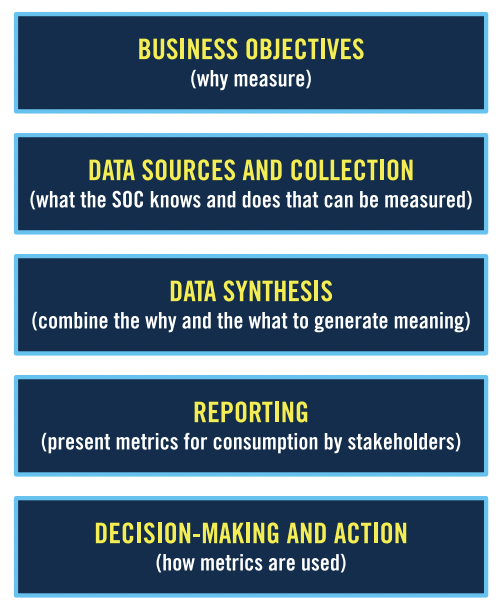

ストラテジー10:パフォーマンス向上のための測定

- 何がうまくいっているのか、どこを改善すべきなのかを知るために、定性的・定量的な指標を決定する。SOCの測定基準プログラムには、ビジネス目標、データソースと収集、データの統合、報告、意思決定と行動が含まれています。

- 指標は3つのグループに分けることができます。

- SOC内部で消費するためのもの。

- SOCの価値や運用状況をステークホルダーに説明するもの。

- その他、SOCのミッションから外れた構成員のサイバーセキュリティの状況についてSOCが知るもの。

- すべての対策が良い結果をもたらすとは限らない。間違った」指標の選択と監視は、時間の浪費や、最悪の場合、有害な慣行に焦点を当てることにつながります。基本的なサービスの提供だけでなく、能力の向上や透明性の文化を重視するために、チームのコンセンサス、代償としての品質チェック、測定基準のバランスを模索すること。

課題:サイバー敵は絶えず進化しており、技術も急速に変化しています。SOCはそれに対応する必要があります。

STRATEGY 11: SOCを機能拡張し能力を高める

- インシデントレスポンスが成熟したら、SOCの能力を高めて、しばしば隠れて静かに活動する、より巧妙な攻撃者を検知し、防御することができます。

- これらの付加機能には、以下のようなものがあります。

- スレットハンティングで新たな方法で敵を探す。

- レッド・チーミング、パープル・チーミング、侵入・攻撃シミュレーションなどを通じて、SOCの敵対者検知能力をテストし、強化します。

- ネットワークや資産を隠蔽し、不確実性と混乱を生じさせ、および/または欺瞞によって敵の認識と意思決定に影響を与え、誤った方向に導くこと。

- マルウェアやデジタルフォレンジック分析を通じて、敵対者の行動、技術、ツールに関するSOCの知識を深める。

- 卓上演習を活用したSOCの運用改善。

スレットハンティングは、SOCが通常の定期的な検知や警告を受けずに敵を発見するための最良の方法の一つです。

著者紹介

Kathryn Knerler

過去20年にわたり、サイバーセキュリティに関する多くの職務を経験し、第一線のサイバー分析、インシデント対応、ネットワークセキュリティ機器の設計・設置・監視を専門としている。MITREのサイバーアセスメントおよび自動化部門をリードしています。

Ingrid Parker

Ingrid は、大規模な連邦省庁の CISO と関わることで、運用の実地分析からサイバーセキュリティの職務に携わってきました。現在は、MITRE の国土安全保障エンタープライズ部門のチーフエンジニアを務めています。

Carson Zimmerman

MITREを経て、現在はマイクロソフトに在籍し、約20年にわたり商業および非営利セクターのサイバーセキュリティに携わる。サイバーセキュリティオペレーションセンターのアーキテクチャ、コンサルティング、エンジニアリングの専門家。