Advanced Persistent Threat:持続的標的型攻撃 通称ATP

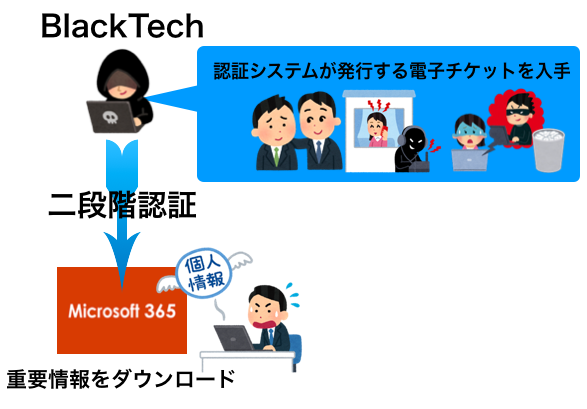

おりしもテレワーク導入に目をつけ攻略された模様だ。攻撃元は台湾や日本の製造業を対象にスパイ活動をする中国のハッカー集団「Black Tech」の関与が疑われている。

なお、今年の1月にも同組織から不正アクセスを受けている。

二段階認証も突破できるATPの怖さは、組織内部に内通者を作るソーシャルエンジニアリングがある。なお人間の心理的な隙や、行動のミスにつけ込んで個人が持つ秘密情報を入手する為、内通者自身もそのことに気付いていない場合がある。

特にATPが疑われる場合、自身の行動パターン、思考パターンを分析し、あらゆる面から脆弱性が無いか確認する必要がある。

ミスディレクション

「ひとつの物事に注意が必要であればあるほど、視界に入っている他のものに注意を払えなくなる」ことをハーバード大学のDaniel Simons博士とChristopher Chabris博士が行った「見えないゴリラの実験」によって実証されています。つまり人はパニックに陥ると不注意になる傾向があります。普段であれば誰もがこうしたリスクは気付くものですが、仕事の忙しさで気を取られがちです。

JPCERT CC Eyes “BlackTech”の一覧

https://blogs.jpcert.or.jp/ja/tags/blacktech/

・攻撃グループBlackTechが使用するLinux版マルウェア(ELF_PLEAD)

・攻撃グループBlackTech が使用するLinux用マルウエア (ELF_TSCookie)

・攻撃グループBlackTechが使うダウンローダIconDown

・攻撃グループBlackTechが侵入後に使用するマルウエア

・マルウエアTSCookieの設定情報を正常に読み込めないバグ(続報)

・マルウエアTSCookieの設定情報を正常に読み込めないバグ

・攻撃グループBlackTechが使うマルウエアPLEADダウンローダ (2018-05-28)

・プラグインをダウンロードして実行するマルウエアTSCookie (2018-03-01)