企業のセキュリティ管理は、技術的に困難な場合もありますが、手続き上も困難な場合があります。特に、ベンダーからの情報漏えい通知を受け取るために、情報がさまざまな場所に分散している場合は、その傾向が強くなります。

ここでは、データ侵害通知に関するマイクロソフトの情報を集約し、企業のセキュリティ/プライバシーリーダーとして、通知を表示/受信するためのマイクロソフトポータル設定方法をまとめました。

参考文献:How to Receive Microsoft Breach Notifications | JR Aquino – @tanawts

コミットメント

マイクロソフトは、「Microsoft Products and Services Data Protection Addendum (DPA)」と呼ばれる文書でデータ侵害通知のコミットメントを概説しており、https://www.microsoft.com/licensing/docs/view/Microsoft-Products-and-Services-Data-Protection-Addendum-DPA から閲覧できます。

セキュリティインシデントの通知

マイクロソフト製品/サービス データ保護追加契約 P.12

マイクロソフトは、顧客データ、プロフェッショナル サービス データ、または個人データを処理している間にデータの偶発的な破壊または不正な破壊、紛失、改変、不正開示または不正アクセスにつながるようなセキュリティ違反 (それぞれ、「セキュリティ インシデント」といいます) に気付いた場合、速やかに、(1) セキュリティ インシデントについてお客様に通知し、(2) セキュリティ インシデントを調査して、セキュリティ インシデントについての詳細情報をお客様に提供し、(3) セキュリティ インシデントにより生じる損害を最小限に抑えるための合理的な手段を講じます。

セキュリティ インシデントの通知は、電子メールその他のマイクロソフトが選択した手段によって、お客様に提供されるものとします。お客様がマイクロソフトに対し、それぞれの該当する本製品およびプロフェッショナル サービスに関する正確な連絡先情報を維持することについては、お客様が単独で責任を負うものとします。お客様は、お客様に適用されるインシデント通知法の下、その義務を全うし、セキュリティ インシデントに関する通知を第三者に通知するものとします。

マイクロソフトは、GDPR 第 33 条または他の適用法令に基づく、当該セキュリティ インシデントについて関連する監督当局およびデータ主体に通知するという義務をお客様が履行できるよう支援するため、合理的な努力を払うものとします。

本条項に基づくセキュリティ インシデントの通知または対応に関するマイクロソフトの義務は、セキュリティ インシデントに関する過失または賠償責任をマイクロソフトが認めたものではありません。

お客様のアカウントまたは認証資格情報が悪用された可能性がある場合、または本製品および本サービスに関連するセキュリティ インシデントが発生した場合には、お客様は速やかにマイクロソフトにその旨を通知しなければなりません。

この手順は、マイクロソフトのデータ侵害の影響を受ける範囲と製品によって微妙に異なります。

- GDPR 違反の通知 – https://learn.microsoft.com/ja-jp/compliance/regulatory/gdpr-breach-notification

- GDRP に基づく Azure、Dynamics 365 および Windows の侵害通知:

https://learn.microsoft.com/ja-jp/compliance/regulatory/gdpr-breach-azure-dynamics-windows - GDPR に基づく Microsoft 365/Office 365 の侵害通知:

https://learn.microsoft.com/ja-jp/compliance/regulatory/gdpr-breach-office365 - Microsoft サポート/プロフェッショナル サービスと GDPR の下での違反の通知:

https://learn.microsoft.com/ja-jp/compliance/regulatory/gdpr-breach-microsoft-support-professional-services

通知の仕組み

セキュリティ担当者が電子メール通知を受け取るために、Microsoftポータルを設定する作業が必要です。これはM365/O365、Azure Active Directory、およびAzureで個別に設定する必要があります。

Microsoft 365/Office 365

メッセージセンターからデータ侵害通知を表示するには、Azure ADアカウントに「Message Center Privacy Reader」ロールが必要です。または、アカウントはグローバル管理者である必要があります –Microsoft 365 管理センターの管理者ロールについて

Microsoft 365 の管理者ロール

メッセージセンターのプライバシー閲覧者 このロールのユーザーは、データのプライバシー メッセージを含め、メッセージ センター内のすべての通知を監視できます。 メッセージ センターのプライバシー閲覧者は、データのプライバシーに関連したものも含めてメール通知を受け取り、メッセージ センターの設定を使用して登録を解除することができます。 データのプライバシー メッセージを読み取ることができるのは、グローバル管理者とメッセージ センターのプライバシー閲覧者のみになります。 さらに、このロールには、グループ、ドメイン、サブスクリプションを表示する権限が含まれています。 このロールには、サービス要求を表示、作成、または管理するアクセス許可はありません。

| アクション | 説明 |

| microsoft.office365.messageCenter/messages/read | Microsoft 365 管理センターのメッセージ センターで、セキュリティ メッセージを除くメッセージを読み取る |

| microsoft.office365.messageCenter/securityMessages/read | Microsoft 365 管理センターのメッセージ センターでセキュリティ メッセージを読み取る |

| microsoft.office365.webPortal/allEntities/standard/read | Microsoft 365 管理センターですべてのリソースの基本プロパティを読み取る |

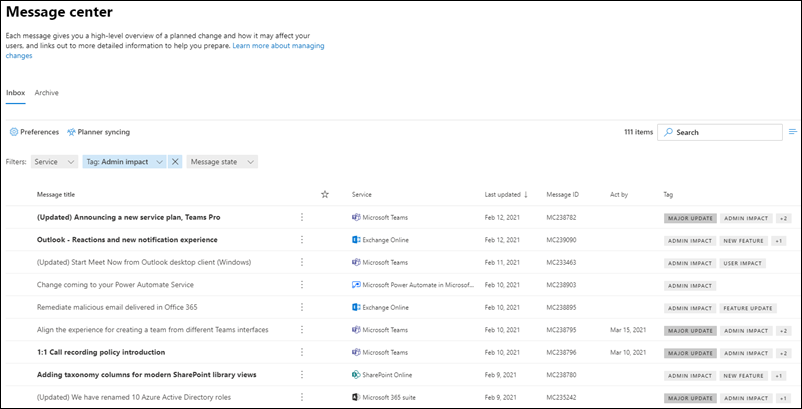

Microsoft メッセージ センター

Microsoft 365 メッセージ センターで新機能と変更された機能を追跡する

注: Microsoftのデータ侵害がOffice Suiteのサービスに影響を与えたかどうかを知るためにメッセージセンターポータルにログインする必要がない場合、オプションで「データプライバシー」タグ付きのイベントに対するメール通知を設定することができます。メッセージ センターを使用してMicrosoft Defender for Office 365への変更のダイジェスト通知を設定する

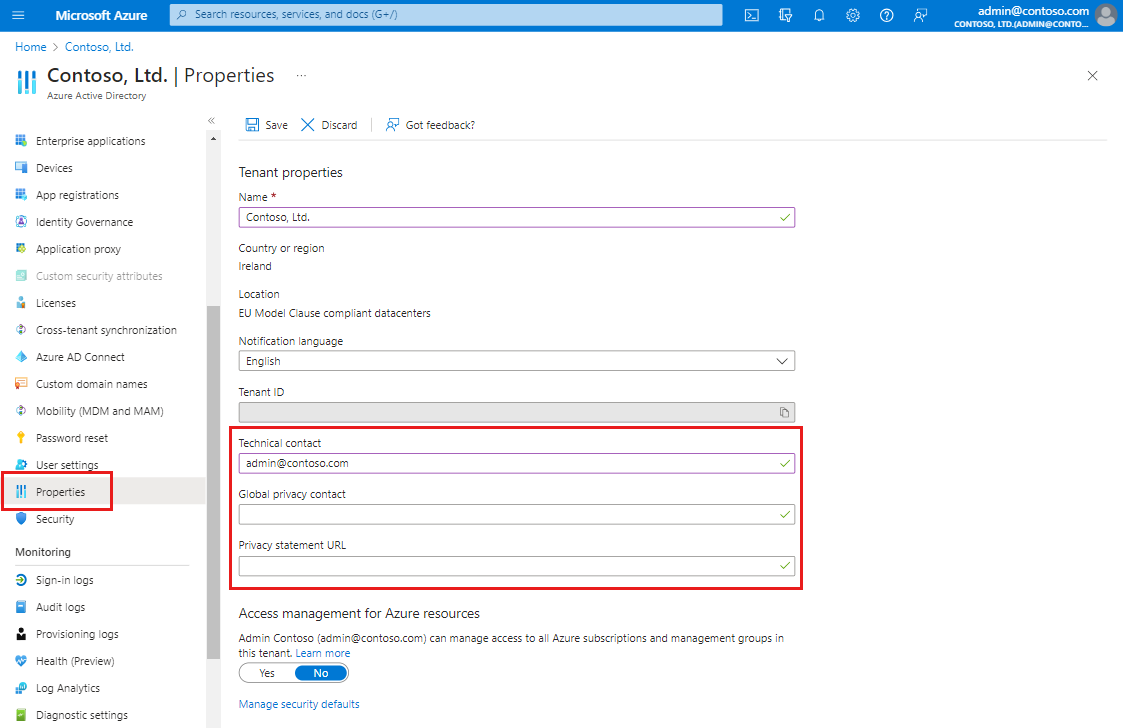

Azure Active Directory

Azure Active Directory関連のデータ侵害については、テナントレベルの設定で、グローバル プライバシー連絡先を指定する必要があります。この担当者は、Azure Active Directory サービスに関連するデータ侵害が発生した場合に、Microsoft が連絡する担当者でもあります。この担当者がいない場合、Microsoft はお客様のグローバル管理者に連絡します。

Azure Active Directory グローバル プライバシー連絡先

Azure Active Directory を使用して組織のプライバシー情報を追加する

Azure

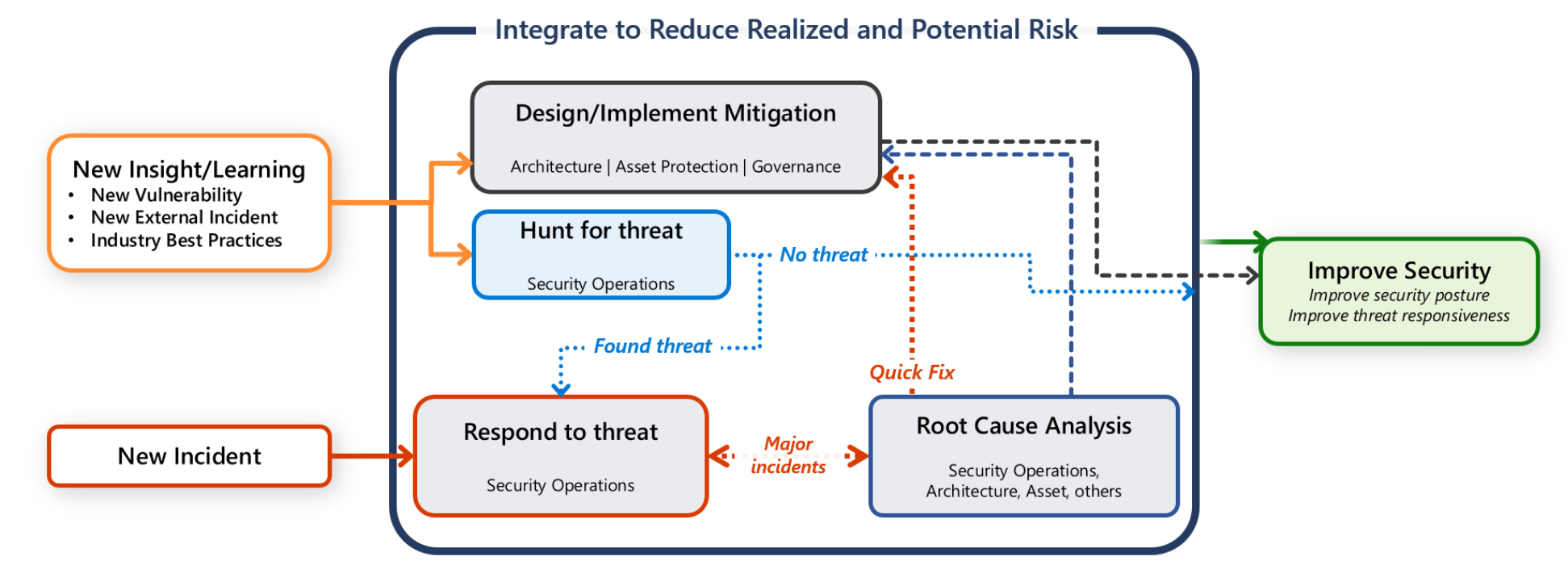

セキュリティ運用チーム (セキュリティ運用センター (SOC)、または SecOps) の責任は、潜在的な攻撃を迅速に検出し、優先順位を付け、トリアージすることです。

これらのサブスクリプションレベルのイベントでは、管理者が Azure Portal に認証されたときに表示される ポップアップに加えて、Azure サブスクリプション管理者/RBAC 所有者 に関連付けられた電子メールアドレスに電子メール通知が送られることになります。Azure サブスクリプションの管理者としてユーザーを割り当てる

セキュリティ運用チームの責任者がこれらの通知を一元的に把握するためには、Azure Service Healthポータルでセキュリティ通知のポリシー定義を設定することが必要です。

Azure Service Health の通知

Azure portal を使用してサービスの通知でアクティビティ ログ アラートを作成する

Azure Service Health でセキュリティ通知のポリシー定義を作成する

Azure portal を使用してサービス正常性通知を表示する

サービス正常性通知には、Azure でアカウントにおける不審な状況が見つかった場合、 必要なアクションの詳細や、Azure のエンジニアリング チームやサポートに問い合わせる方法が記載された通知や、Azure で実行されるソリューションに関する緊急のセキュリティ関連情報などの通知が送信されます。

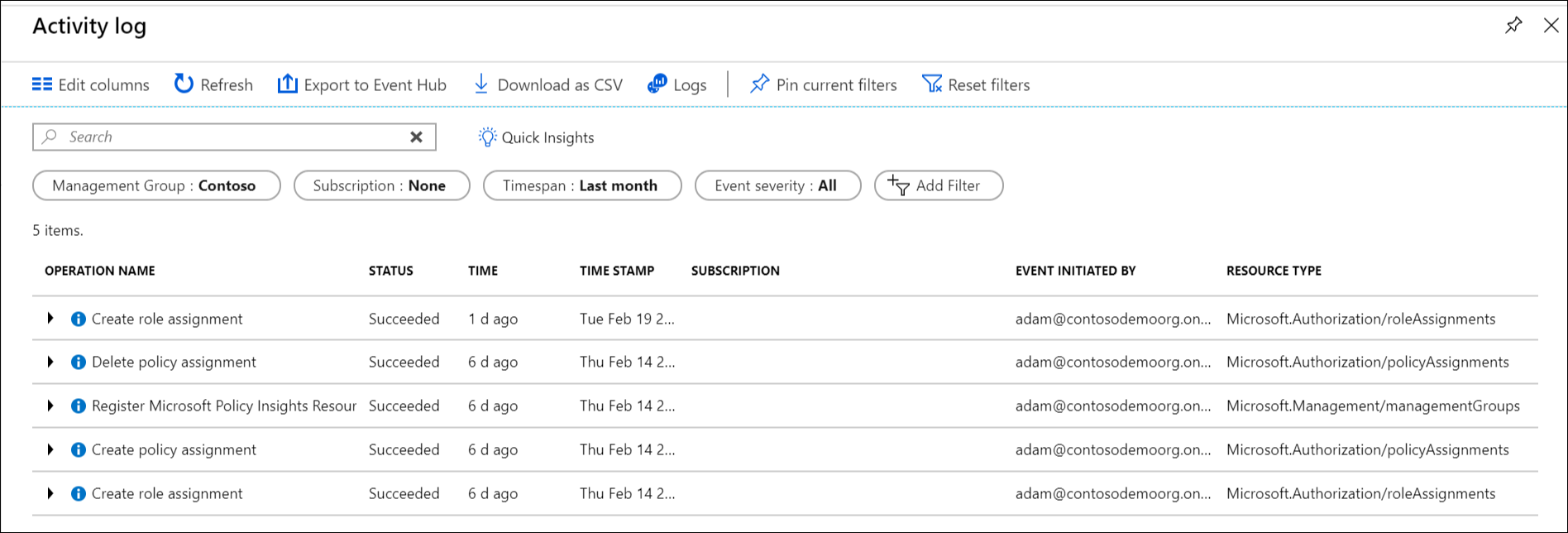

管理グループとサブスクリプションの柔軟な構造を作成し、リソースを階層に整理して、統一されたポリシーとアクセス管理を適用できます。

管理グループは、Azure アクティビティ ログ内でサポートされます。 他の Azure リソースと同じ一元的な場所で、管理グループに発生するすべてのイベントを検索できます。 たとえば、特定の管理グループに対して行われた、ロールの割り当てまたはポリシーの割り当ての変更を、すべて確認できます。