2014年の”Heartbleed“以来のCriticalな CVE と言われており、 OpenSSL 3.0.7 アップデートは2022年11月2日 0:42(水)に公開されました。なお重要度はCriticalからHighへ格下げされ、 OpenSSL 3.0 より前のバージョンには影響しません。

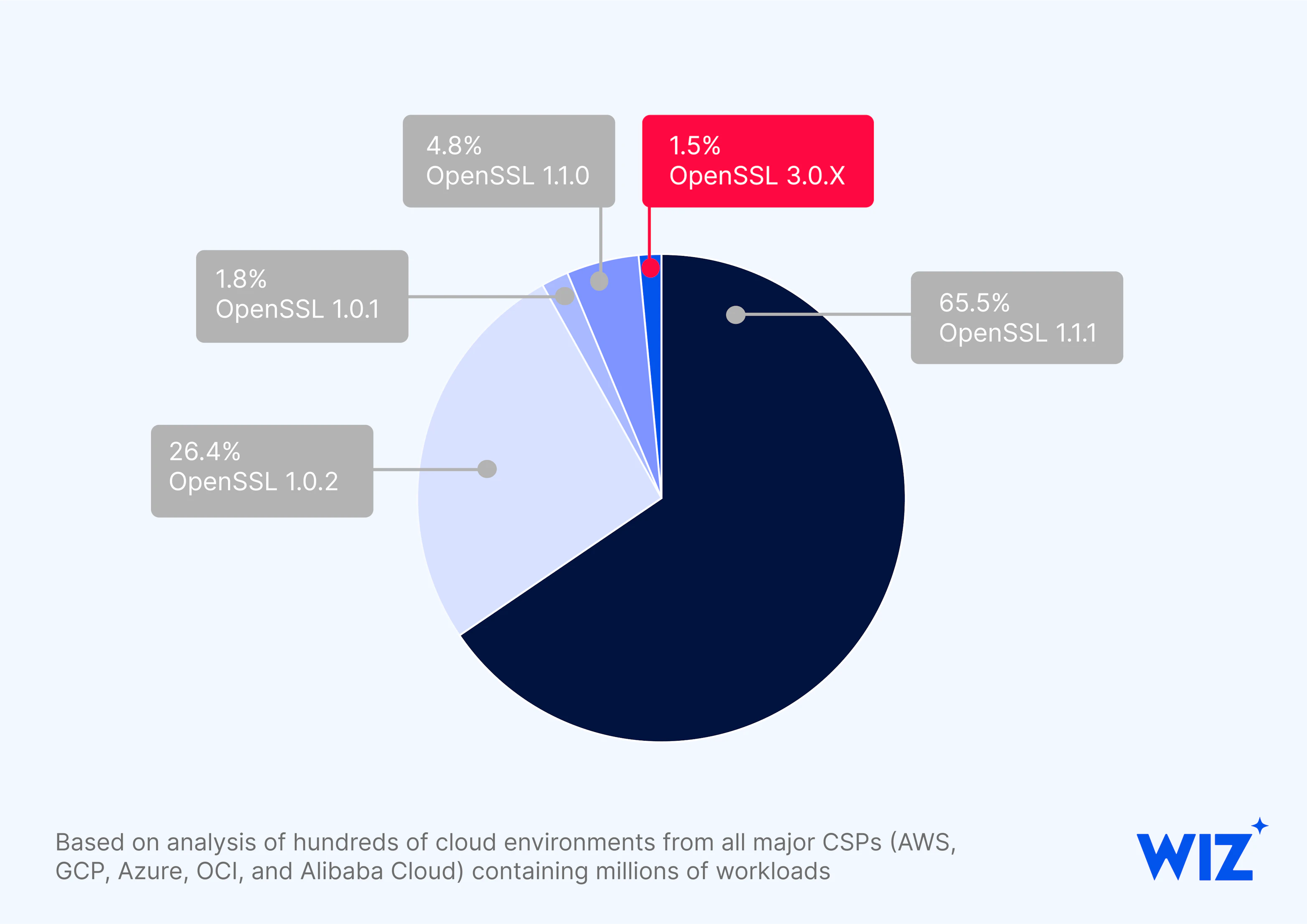

具体的には、Wiz Labsの「どれだけの組織が危険にさらされているのか?」によればOpenSSLインスタンスの1.5%のみが影響を受けるバージョンであり、98.5%は影響を受けない古いバージョンの模様です。

OpenSSL リリース案内

https://www.openssl.org/news/cl30.txt

### 3.0.6 と 3.0.7 の変更点 [2022年11月1日]. * Punycodeデコード関数における2つのバッファオーバーフローを修正しました。 バッファオーバーランは、X.509証明書の検証、特に名前制約のチェックで発生する可能性があります。これは、証明書チェーン署名の検証後に発生し、悪意のある証明書に署名したCAか、信頼できる発行者へのパスを構築できないにもかかわらず、アプリケーションが証明書検証を継続することを必要とすることに注意してください。 TLSクライアントでは、これは悪意のあるサーバに接続することによって引き起こされる可能性があります。 TLSサーバーの場合、サーバーがクライアント認証を要求し、悪意のあるクライアントが接続すると、これが引き起こされる可能性があります。 攻撃者は、悪意のある電子メールアドレスを細工して、スタック上の `.` 文字 (10 進数 46) を含む任意の数のバイトをオーバーフローさせることができます。 このバッファオーバーフローにより、クラッシュする(サービス拒否を引き起こす)可能性があります。 ([cve-2022-3786]) 攻撃者は、悪意のある電子メールアドレスを細工し、スタック上の攻撃者が制御する 4 バイトをオーバーフローさせることができます。 このバッファオーバーフローは、任意のプラットフォーム/コンパイラのスタックレイアウトに依存して、クラッシュ (サービス拒否) または潜在的にリモートコード実行につながる可能性があります。 ([cve-2022-3602])

https://mta.openssl.org/pipermail/openssl-announce/2022-November/000241.html

11月2日(水)0:42:06 JST 2022 OpenSSLバージョン3.0.7リリース ============================== OpenSSL - SSL/TLSのためのオープンソースツールキット https://www.openssl.org/ OpenSSLプロジェクトチームは、私たちのオープンソースツールキットのバージョン3.0.7のリリースを発表します。 バージョン3.0.7をリリースすることを発表します。 変更点の詳細については、以下のリリースノートを参照してください。 https://www.openssl.org/news/openssl-3.0-notes.html 以前のバージョンから OpenSSL 3.0 にアップグレードする際の具体的な注意事項については OpenSSL移行ガイドをご覧ください。 https://www.openssl.org/docs/man3.0/man7/migration_guide.html OpenSSL 3.0.7 は、以下のマスターロケーションから HTTPS および FTP でダウンロードすることができます。 OpenSSL 3.0.7は、以下のマスターロケーションから、HTTPSおよびFTPでダウンロードできます(さまざまなFTPミラーは https://www.openssl.org/source/mirror.html)。 * https://www.openssl.org/source/ * ftp://ftp.openssl.org/source/ 配布ファイル名は o openssl-3.0.7.tar.gz サイズ: 15107575 SHA1チェックサム:f20736d6aae36bcbfa9aba0d358c71601833bf27 SHA256 checksum: 83049d042a260e696f62406ac5c08bf706fd84383f945cf21bd61e9ed95c396e チェックサムは、以下のコマンドで計算しました。 openssl sha1 openssl-3.0.7.tar.gz openssl sha256 openssl-3.0.7.tar.gz 親愛なる者へ OpenSSLプロジェクトチーム。

Tue Nov 1 15:42:06 UTC 2022

OpenSSL version 3.0.7 released

==============================

OpenSSL - The Open Source toolkit for SSL/TLS

https://www.openssl.org/

The OpenSSL project team is pleased to announce the release of

version 3.0.7 of our open source toolkit for SSL/TLS.

For details of the changes, see the release notes at:

https://www.openssl.org/news/openssl-3.0-notes.html

Specific notes on upgrading to OpenSSL 3.0 from previous versions are

available in the OpenSSL Migration Guide, here:

https://www.openssl.org/docs/man3.0/man7/migration_guide.html

OpenSSL 3.0.7 is available for download via HTTPS and FTP from the

following master locations (you can find the various FTP mirrors under

https://www.openssl.org/source/mirror.html):

* https://www.openssl.org/source/

* ftp://ftp.openssl.org/source/

The distribution file name is:

o openssl-3.0.7.tar.gz

Size: 15107575

SHA1 checksum: f20736d6aae36bcbfa9aba0d358c71601833bf27

SHA256 checksum: 83049d042a260e696f62406ac5c08bf706fd84383f945cf21bd61e9ed95c396e

The checksums were calculated using the following commands:

openssl sha1 openssl-3.0.7.tar.gz

openssl sha256 openssl-3.0.7.tar.gz

Yours,

The OpenSSL Project Team.

https://mta.openssl.org/pipermail/openssl-announce/2022-October/000238.html

10月25日(火) 21:54:15 JST 2022 こんにちは OpenSSLプロジェクトチームは、OpenSSLバージョン3.0.7のリリースを間近に控えていることを発表したいと思います。 このリリースは、2022年11月1日(火)1300-1700UTCの間に提供される予定です。 OpenSSL 3.0.7は、セキュリティ修正リリースです。このリリースで修正された最も重要度の高い問題はCRITICALです。 親愛なる者へ The OpenSSL Project Team

Tue Oct 25 12:54:15 UTC 2022 Hello, The OpenSSL project team would like to announce the forthcoming release of OpenSSL version 3.0.7. This release will be made available on Tuesday 1st November 2022 between 1300-1700 UTC. OpenSSL 3.0.7 is a security-fix release. The highest severity issue fixed in this release is CRITICAL: https://www.openssl.org/policies/general/security-policy.html Yours The OpenSSL Project Team

重要度CRITICALについて

※重要度がHIGHへ格下げされました。詳しくはアドバイザリーを確認してください。

https://www.openssl.org/policies/general/security-policy.html

OpenSSLのセキュリティポリシーによると、CRITICAL:この脆弱性は共通の構成に影響を与え、また悪用される可能性が高いものです。例えば、サーバーのメモリ内容が著しく漏洩する(ユーザー情報が漏洩する可能性がある)、サーバーの秘密鍵を侵害するためにリモートで容易に悪用できる脆弱性、一般的な状況でリモートコードの実行が可能な脆弱性などが挙げられます。これらの問題は非公開とされ、サポートされるすべてのバージョンの新しいリリースを開始することになります。私たちは、できるだけ早くこれらの問題に対処するよう努めます。

OpenSSL 3.0.7 X.509 電子メール アドレスのバッファ オーバーフローについてアドバイザリー

https://www.openssl.org/blog/blog/2022/11/01/email-address-overflows/

重要度が格下げされた理由などの説明があります。

- CVE-2022-3602 Critical → HIGH

- CVE-2022-3786 HIGH

Linux ディストリビューションへの影響について

現行のRHEL 9 および Ubuntu 22.04 LTS には OpenSSL 3.0 が同梱されているため、これらのディストリビューションを利用している場合は、アップデートの準備を整えておいてください。 Debian Stable には OpenSSL 1.1.x が同梱されているため影響はありませんが、念の為にOpenSSLのバージョン確認をお勧めいたします。

- Red Hat RHSB-2022-004 OpenSSL の重大なセキュリティ問題https://access.redhat.com/security/vulnerabilities/RHSB-2022-004

- Ubuntu アップデート USN-5710-1: OpenSSL vulnerabilities

https://ubuntu.com/security/notices/USN-5710-1

Ubuntu “openssl” を名前に含むパッケージを、すべてのスイート、すべてのセクション、すべてのアーキテクチャで検索

https://packages.ubuntu.com/search?keywords=openssl - Devian “openssl “を名前に含むソースパッケージを、すべてのスイート、すべてのセクション、すべてのアーキテクチャで検索

https://packages.debian.org/search?lang=ja&searchon=sourcenames&keywords=openssl

シスコ製品に影響するOpenSSLの複数の脆弱性

https://www.cisco.com/c/ja_jp/support/docs/csa/2014/cisco-sa-20140605-openssl.html

参考までにOpenSSLの導入製品を特定するにあたり、2022年10月6日に更新されたシスコ製品のアナウンスによれば、複数のシスコ製品には、1つ以上の脆弱性の影響を受けるOpenSSLパッケージのバージョンが組み込まれており、認証されていないリモートの攻撃者が任意のコードを実行したり、サービス妨害(DoS)状態を作成したり、中間者攻撃を実行したりする可能性があります。2014年6月5日、OpenSSLプロジェクトは、7つの異なる脆弱性を詳述したセキュリティアドバイザリをリリースしました。この脆弱性は、このドキュメントで次のように参照されています。

- SSL/TLS Man-in-the-Middle脆弱性

- DTLS再帰欠陥の脆弱性

- DTLS無効フラグメントの脆弱性

- SSL_MODE_RELEASE_BUFFERS NULLポインタ逆参照の脆弱性

- SSL_MODE_RELEASE_BUFFERSセッションインジェクションまたはDoS脆弱性

- Anonymous ECDHのサービス拒否の脆弱性

- ECDSA NONCEサイドチャネル回復攻撃の脆弱性

念の為こちらも確認することをお勧めいたします。

Node.jsプロジェクトはOpenSSL3.0.7に対応するバージョンをリリースする可能性

https://nodejs.org/en/blog/vulnerability/openssl-november-2022/

Node.js v18.x および v19.x は、OpenSSL v3 を使用しています。そのため、これらのリリースラインは、このアップデートの影響を受けます。

Node.js 14.x と v16.x は、この OpenSSL の更新の影響を受けません。

現段階では、公開禁止となっているため、これらの欠陥の正確な内容や、Node.js ユーザに与える影響は不明です。

Node.js への影響を評価した後、修正された問題が Node.js の即時セキュリティリリースを必要とするか、あるいは通常予定されているアップデートに含めることができるかが決定される予定です。

OpenSSLリリース後24時間以内にリリース時期が決定され、最終的なリリース時には不具合の全容が明らかになるなど、nodejs-secのGoogleグループの更新を監視してください: https://groups.google.com/forum/#!forum/nodejs-sec

連絡先と今後のアップデート

現在のNode.jsのセキュリティポリシーは、https://github.com/nodejs/node/blob/HEAD/SECURITY.md#security、Node.jsの脆弱性を報告する方法に関する情報を含んでいます。

Node.js と nodejs GitHub 組織でメンテナンスされているプロジェクトのセキュリティ脆弱性とセキュリティ関連のリリースの最新情報を得るには、 https://groups.google.com/forum/#!forum/nodejs-sec にあるアナウンス専用の nodejs-sec メーリングリストを購読してください。

SPDX ドキュメントのシグネチャーポリシー

明日公開される OpenSSL CVE (2022-3358) に一致する SPDX ドキュメントをバリデーションするための Sigstore ポリシー (cue および CIP)

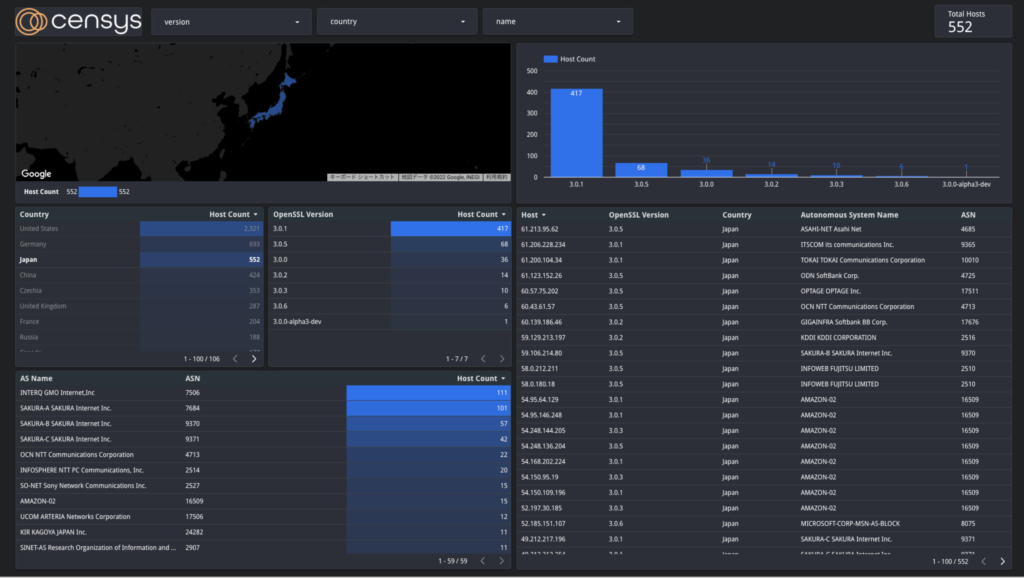

Censys OpenSSL の脆弱なバージョンの特定

https://censys.io/critical-vulnerability-in-openssl/

Openssl >=3.0.0 の上位 20 か国 3位の日本 552件でした。 スマートなダッシュボードで脆弱なバージョンを特定できます。

オランダ国立サイバーセキュリティセンター OpenSSL 脆弱性の影響を受ける (影響を受けない) ソフトウェアの概要

ベンダー、製品、バージョン、OpenSSL バージョン 状態といった項目が一覧にまとめられております。

https://github.com/NCSC-NL/OpenSSL-2022/tree/main/software

JPCERT OpenSSLの脆弱性(CVE-2022-3602、CVE-2022-3786)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220030.html

概要

2022年11月1日(現地時間)、OpenSSL Projectから、重要度「High」とされるOpenSSLの脆弱性(CVE-2022-3602、CVE-2022-3786)に関する情報が公開されました。OpenSSLには、X.509証明書の検証処理を通じてバッファオーバーフローが発生する脆弱性があります。脆弱性が悪用された場合、攻撃者が用意した悪意のある証明書により、4バイト(CVE-2022-3602)あるいは任意のバイト数(CVE-2022-3786)のオーバーフローを発生させられる可能性があります。結果として、サービス運用妨害(DoS)状態にされたり(CVE-2022-3602, CVE-2022-3786)、遠隔からのコード実行が行われたりする可能性があります(CVE-2022-3602)。

脆弱性の詳細については、OpenSSL Projectの情報を確認してください。

OpenSSL Project

OpenSSL Security Advisory [01 November 2022]

https://www.openssl.org/news/secadv/20221101.txt

OpenSSLによると本アドバイザリ公開時点(2022年11月1日)において、本脆弱性の悪用を認識していないとのことです。JPCERT/CCにおいても、現時点で本脆弱性に関する悪用の情報は確認していませんが、対象となるバージョンを使用している場合には、「III. 対策」を参考に、早期の対応を行うことを強く推奨します。

IPA OpenSSL の脆弱性対策について(CVE-2022-3602、CVE-2022-3786)

https://www.ipa.go.jp/security/ciadr/vul/alert20221102.html

概要

OpenSSL は、SSL および TLS の機能を提供する、オープンソースのライブラリです。この OpenSSL において、X.509 証明書の検証処理を通じてバッファオーバーフローが発生する脆弱性が確認されています。

本脆弱性が悪用されると、攻撃者が用意した悪意のある証明書によりオーバーフローが引き起こされ、結果としてサービス運用妨害(DoS)や遠隔からのコード実行を行われる可能性があります。

今後被害が拡大する可能性があるため、早急に対策を実施して下さい。

Microsoft OpenSSL 3.0 ~ 3.0.6 のリスク (CVE-2022-3786 および CVE-2202-3602) に関する認識とガイダンス

Microsoftより、この度の脆弱性によって引き起こされるサービス拒否 (DoS) の分析がされております。