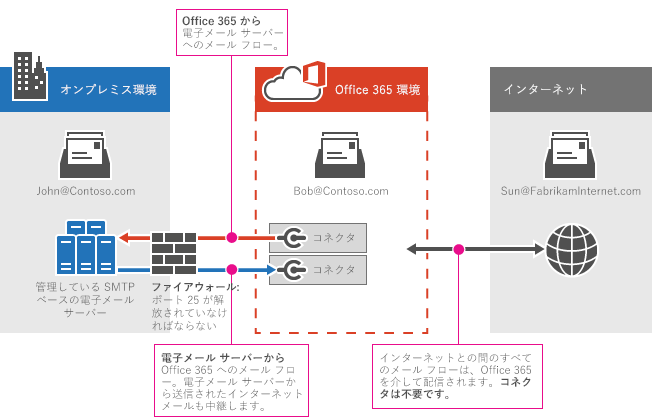

実際に運用していた時の構成です。既存のメールサーバーを残しつつ、Microsoft365を導入しました。メリットはメールサーバの移行が無いためユーザーへの影響が少なかった事です。

システム構成:Microsoft365+WADAX (Cloudmark)

メールサーバとMicrosoft365を連携する設定方法はこちらを参考にしました。

・Microsoft 365 または Office 365 と独自の電子メール サーバーの間のメールをルーティングするようにコネクタを設定する

スパムメールへのアクション

・検知 迷惑メールフォルダに転送(Cloudmark、アカウント毎にパーソナルコントローラで設定可能

・防御 削除対応および迷惑メール相談センターへ転送(meiwaku@dekyo.or.jp)

バウンスメールを利用したバックスキャッター攻撃について

Microsoft365のEOPを検討することをお勧めします。当時は対応しておりませんでしたが、今となってはEOPで対応することが良いと感じます。

Backscatter は、送信しなかったメッセージに対して受信する配信不可レポート (バウンスメール) です。 スパム送信者はメッセージの 送信者アドレスを偽装し、信頼性を高めるために実在するメール アドレスを使用することがあります。 したがって、スパム送信者が存在しない受信者にメッセージを送信するのは 、宛先電子メール サーバーがNDR の配信不能メッセージを 偽造したFrom: アドレスの送信者へ返すことを仕組んでいます。

Exchange Online またはスタンドアロン Exchange Online Protection (EOP) 組織に Exchange Online メールボックスがない Microsoft 365 組織では、EOP は バウンスメールを生成せずに疑わしいソースからのメッセージを識別し、暗黙的にドロップします。 ただしEOP が意図せずにバウンスメールを送信する可能性はあります。

Backscatterer.org では、バウンスメールの送信を担当した電子メール サーバーのブロック リスト (DNS ブロック リストまたは DNSBL とも呼ばれる) を保持するため、EOP サーバーがこの一覧に表示される場合があります。 ただし、Backscatterer.orgブロックリストはスパマーのリストではないため、自分自身をブロックリストから削除しようとはしていません。