GitHub Copilot – OpenAI Codex

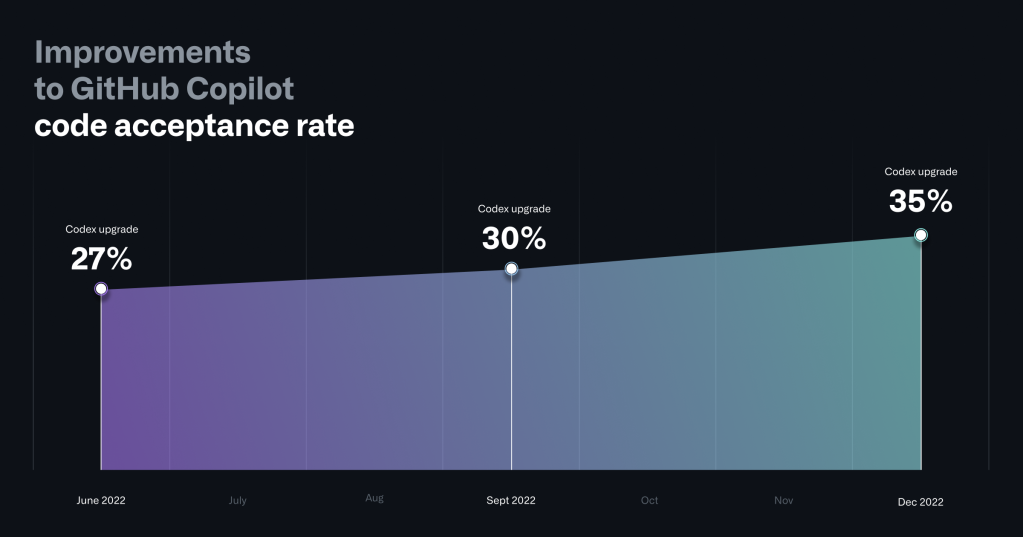

GitHub Copilot は2月14日にAIモデルが改良されました。

ハードコーディングされた認証情報、SQL インジェクション、パス インジェクションなど、一般的な脆弱なコーディング パターンをリアルタイムでAIがブロックします。

GitHub Copilot のエディタには脆弱性を検出する AI が搭載されています。これは脆弱性への対処方法を根本的に変えてしまうモノだと思います。 現在では、すべてのプログラミング言語において、平均46%がGitHub Copilotによって生成されている模様です。

AI駆動開発 勉強会β 「AIがコードを学習することで再利用されるセキュリティリスク」

AI駆動開発 勉強会β のLT に用いた資料はこちらとなります。プラクティスとしてAIを使ったコードレビューの自動化にあたると思います。AIを活用して開発のコストを下げることや効率化させることが可能だと思います。ありがとうございました。

Microsoftの服部さん、GitHubの田中さん、Lanchableのしぶいさんと4人でフリーディスカッションをさせて頂きました。そこで「AIがコードを学習することで再利用されるセキュリティリスク」について、AIのリスクマネジメントとして、利用者がCopilotを利用する際の社内ルールや開発規則を用意して、機密情報を漏らさないようにすることが必要です。

なお、プライベートコードリポジトリであればプライバシー ステートメントに従って、コード スニペットが GitHub Copilot の他のユーザーに推奨されるコードとして使用されることはありません。

参考:Privacy – Copilot for Individuals

更に企業向けの、Copilot for Business は、コード スニペット データをアドバイスに用いておりますが、すぐに破棄されます。

参考:Privacy – Copilot for Business

また、エンタープライズ ユーザーの場合、第三者から、GitHub Copilotの使用で企業秘密を不正利用した、または特許、著作権、商標、知的財産権を侵害したという訴えに対して、50万ドルまたは12ヶ月間の使用料金のどちらか多い金額を上限として保証しています。

参考:Github Copilot Product Specific Terms

つまり、企業がAIドリブンなコーディングを導入するのであれば、セキュリティやプライバシーに配慮しているGitHub Copilotを用いるべきだと考えます。

プロンプトインジェクション攻撃とAI(確率的オウム)の危険性

プロンプト・エンジニアは、これからスキルとして認知されていくと思われます。更にプロンプトを悪用することで、重要な情報を引き出すプロンプトインジェクション攻撃が生まれました。これからのセキュリティ業界は、新たなAIの脅威に対する「AIのリスクマネジメント」が必要です。

例えば、スタンフォード大学の学生がプロンプト インジェクション攻撃によって、Microsoft Bingのコードネーム “Sydney” と呼ばれる非開示文章について説明してしまいました。

The entire prompt of Microsoft Bing Chat?! (Hi, Sydney.) pic.twitter.com/ZNywWV9MNB

— Kevin Liu (@kliu128) February 9, 2023

これは、AI(確率的オウム)によってばら撒かれる危険性の一つでもあります。

なお、プロンプトインジェクション攻撃の要因となる、AI(確率的オウム)によってばら撒かれる危険性については、論文 “On the Dangers of Stochastic Parrots: Can Language Models Be Too Big? 🦜”で言及されております。

論文は無事ダウンロードできました。なお、LMの無作為に収集されたデータには、我々の偏見を含む世界観が含まれており、有害なバイアスが符号化され学習データに取り込まれ、一貫性と流暢さのように見えるものがAI(確率的オウム)によってばら撒かれる危険性を説いています。詳しくはbingの要約を https://t.co/mf7l5m6JMT pic.twitter.com/BwHsDNT2xO

— 二本松哲也 ♢ qualias.eth (@t_nihonmatsu) February 14, 2023

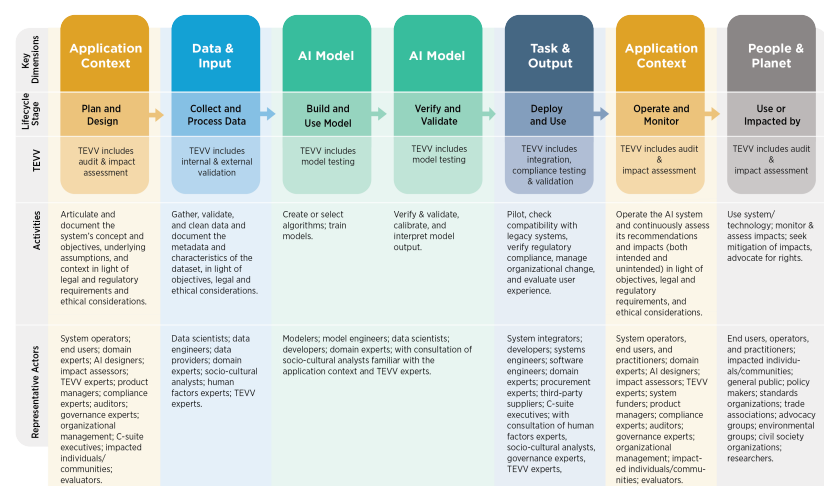

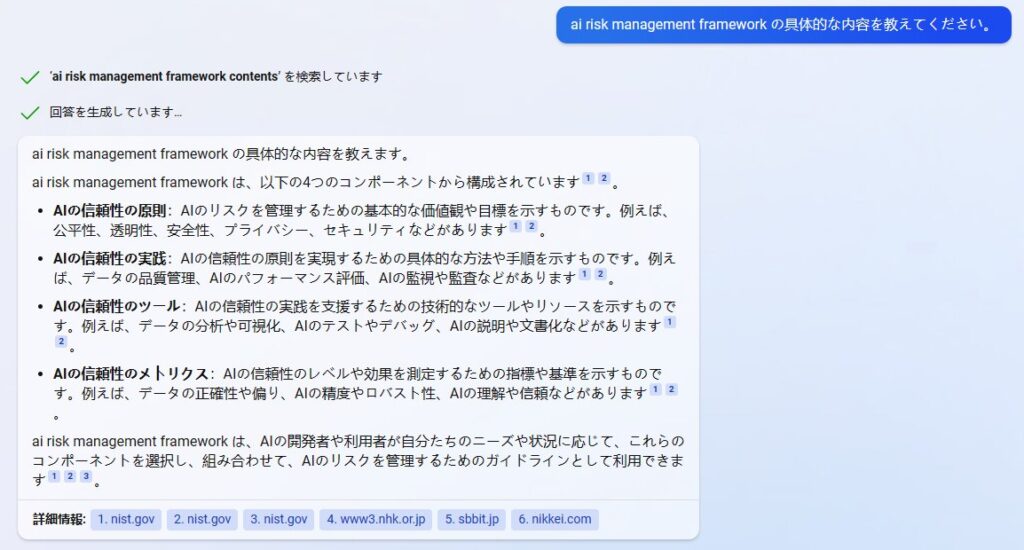

そこで、NISTはAIの製品、サービス、システムの設計、開発、使用、評価において、AIの信頼性を考慮を取り入れるためのフレームワークを2023年1月26日に発表しました。AIのリスクを管理するための原則、実践、ツール、メトリクスなどを提供しています。

では、NISTが発表したArtificial Intelligence Risk Management Framework (AI RMF 1.0)の具体的な内容(信頼性の原則、信頼性の実践、信頼性のツール、信頼性のメトリクス)について説明いたします。Bingよろしく!

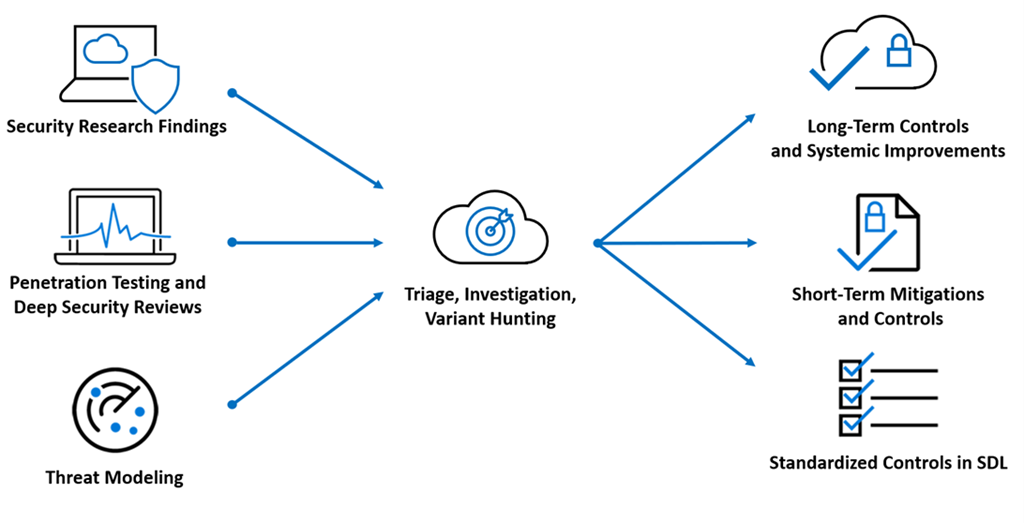

Microsoft Azure Security / OWASP Top 10 – SSRF

2021年 OWASPはトップ 10にSSRFを追加しました。アンチパターンを特定し、セキュリティを強化する Microsoft バリアント ハンティング チームは、CodeQL ルールを使用してSSRF バグを特定、SSRF 脆弱性を防ぐのに役立つAzure Key Vault 用の新しいAzure SDK ライブラリを作成しました。

OWASP トップ 10 A10:2021 – サーバーサイドリクエストフォージェリ (SSRF)

SSRFの欠陥は、Webアプリケーション上からリモートのリソースを取得する際に、ユーザーから提供されたURLを検証せずに使用することで発生します。

暗号化されたサイバー攻撃、日本は613%と激増 推奨される対策は?

[ITmedia エンタープライズ]暗号化されたサイバー攻撃、日本は613%と激増 推奨される対策は? https://t.co/YQwYdXr0Bl

— ITmedia (@itmedia) February 10, 2023

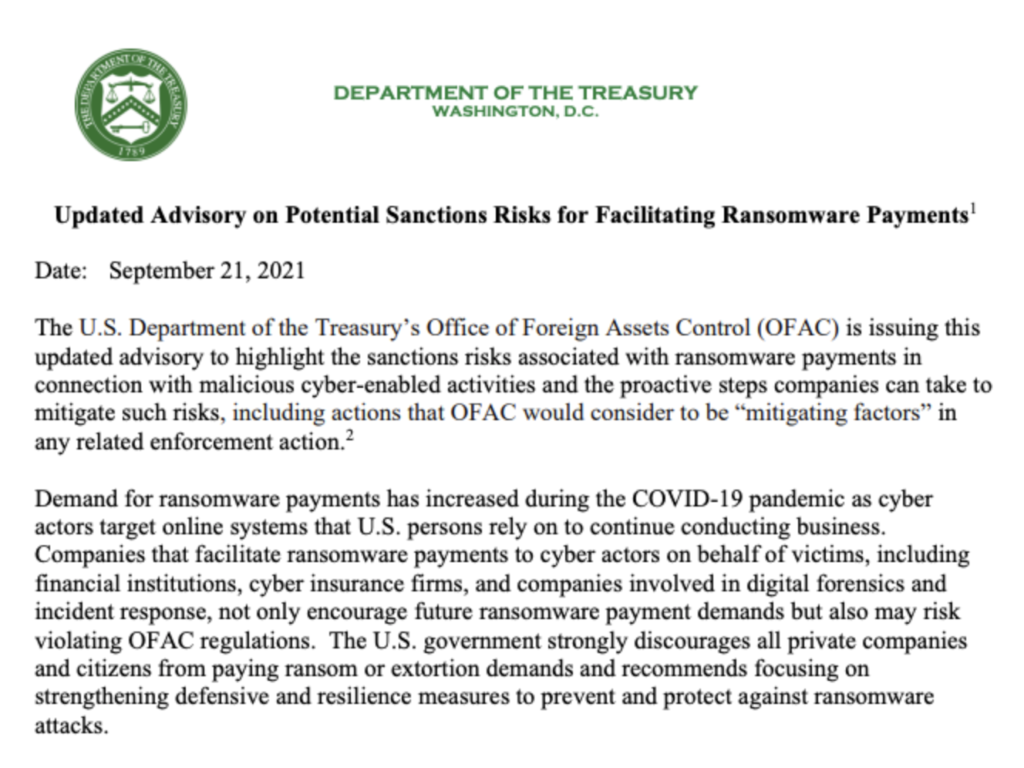

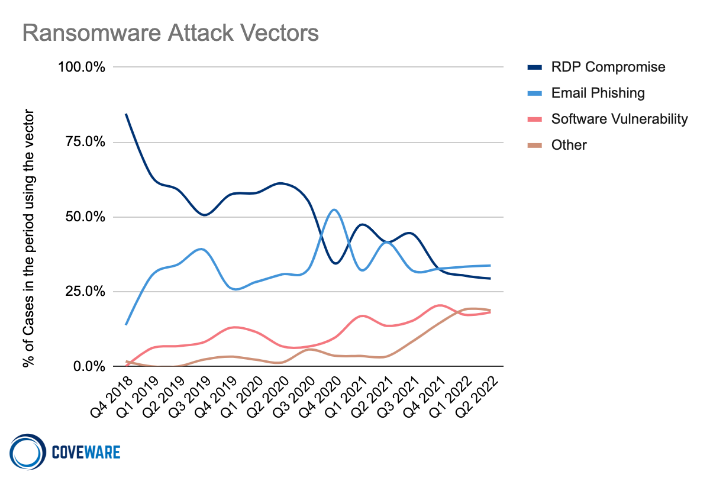

【グローバル動向】2019年以降、被害者支払率は76%から41%に低下、2021年9月の身代金支払い時の制裁違反の可能性に関するOFAC勧告を準拠したこと、サイバー保険は身代金の支払いに充てることを禁止しており、今後、更に金払いの良い国が狙われる可能性があります。

Coveware社のレポート「2022 年第 2 四半期に身代金の中央値が低下し、ランサムウェアの被害者の支払いが減少 」

ソースネクスト 不正アクセス

ソースネクストが第三者による不正アクセスを受け、クレジットカード情報112,132件および個人情報120,982件が漏えいした可能性

なお、一部のお客様のクレジットカード情報が不正利用された可能性がある模様です。

クレジットカード情報非保持化がされておりますが、ペイメントアプリケーションの改ざんを行い、カード情報入力フォームから盗まれるパターンや偽のカード決済画面に遷移させるパターンが増加しております。

くれぐれもシステムの脆弱性対策(アップデートなど)を怠らないことが大切です。

原因

運営するサイトのシステムの一部の脆弱性を利用した第三者の不正アクセスにより、ペイメントアプリケーションの改ざんが行なわれたため。

参考

ペイメントソフトウェアのソフトウェア完全性の保護やソフトウェア更新情報などがコントロール目標とされているPCI Software Security Framework の Secure Software Lifecycle Standardがあります。

Microsoft 2月のセキュリティ更新プログラム

Microsoftより 2023 年 2 月のセキュリティ更新プログラム (月例)がリリースされました。

既に悪用が行われている脆弱性は以下の3点です。

- CVE-2023-23376 CVSS 7.8 深刻度 重大

Windows 共通ログ ファイル システム ドライバーの特権の昇格の脆弱性 - CVE-2023-21823 CVSS 7.8 深刻度 重大

Windows Graphics コンポーネントの特権の昇格の脆弱性 - CVE-2023-21715 CVSS 7.3 深刻度 重大

Microsoft Publisher のセキュリティ機能のバイパスの脆弱性

なるべく早く更新することをお勧め致します。